Настройка Fortigate 60e

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Fortigate-60e представляет собой комплексное решение по обеспечению безопасности среднего офиса.

К его возможностям можно отнести: межсетевой экран, система предотвращения вторжений, VPN, а также веб-фильтрация. Данный функционал в полной мере гарантирует максимальную безопасность с условием экономии на дополнительных устройствах.

Удобное управление и легкость в развертывании платформы – еще одно преимущество Fortigate-60e. Даже начинающему администратору будет просто разобраться с функционалом устройства и его настройкой.

Настройка базовая

Итак, первые шаги, будем надеяться, пользователь уже выполнил. Теперь, используя веб-интерфейс, необходимо настроить основной функционал. Доступ к веб-интерфейсу происходит по защищенному протоколу SSH.

Для входа в панель используются логин и пароль, указанные администратором на первоначальном этапе.

При входе может выскочить сообщение о наличие жесткого диска, что позволит создавать различные отчеты по работе Fortigate.

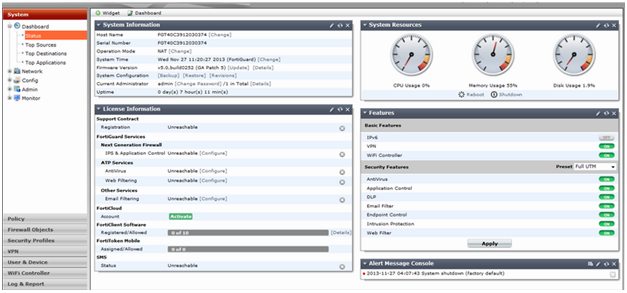

Главное окно веб-интерфейса разделено на несколько частей: слева меню функционала, справа – основная информация и настройки текущего раздела.

Для того чтобы определить, какие функции уже включены и в особой настройке не нуждаются, необходимо перейти в раздел Policy.

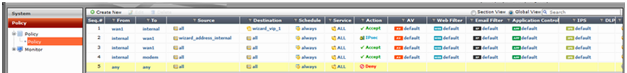

Чтобы увидеть очередность использования политик, необходимо выбрать вид отображения Global View. Выглядит это следующим образом:

Колонки, начиная с AV до IPS, указывают на использование стандартных профилей безопасности. При необходимости их можно изменить при помощи раздела в меню Security Profiles.

Базовая настройка заключалась в знакомстве с веб-интерфейсом Fortigate и проверки настроек, введенных при настройке с нуля. Можно идти глубже.

Антивирус

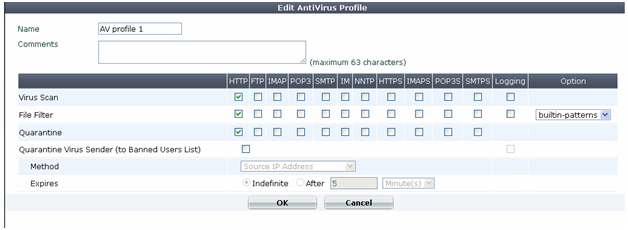

В веб-интерфейсе присутствует возможность выбора протоколов, которые нуждаются в особой защите. В том числе это распространяется и на защищенные протоколы, поскольку количество и масштабы хакерских атак растут с огромной силой.

Окно настройки профиля антивирусной защиты выглядит так:

Благодаря этому можно заранее выбрать те типы файлов, которые наиболее подвержены вирусам. Это сэкономит время, поскольку проверяться будут только определенные файлы.

Настройка web

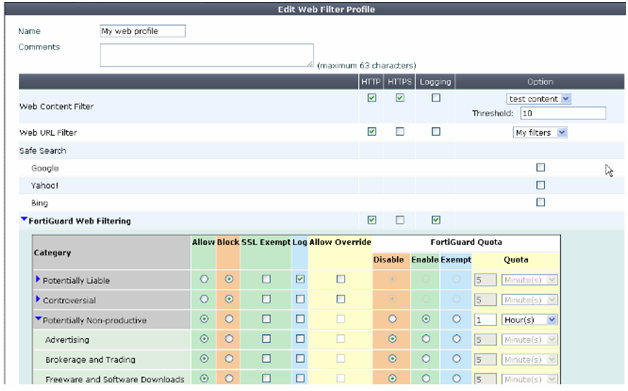

Еще один мощный функционал Fortigate – веб-фильтрация. Возможно использовать стандартные профили, либо создать свои. Существует также фильтрация контента на обнаружение определенных шаблонов в передаваемых данных. Приятное дополнение – функция блокировки по времени. И еще здесь можно создать запись журнала доступа (как раз для этого пригодится жесткий диск).

Окно настройки профиля веб-фильтрации:

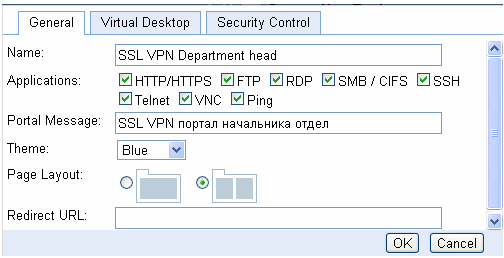

Настройка VPN

Устройства Fortigate работают с двумя типами VPN: IPSec и SSL. Оба варианта гарантируют надежное соединение между пользователя без вмешательства посторонних глаз. Также это способствует удаленному доступу к корпоративной сети с различных устройств вне офиса.

Сброс настроек

Чтобы это выполнить, необходимо в консоли или эмуляторе консоли в веб-интерфейсе прописать команду:

execute factoryreset

Для сохранения же настроек в веб-интерфейсе нужно перейти в раздел:

System -> Dashboard -> Status

System Configuration -> Ссылка "Backup"

Выбрать путь сохранения конфигураций. Готово.

Таким образом, основные настройки устройства проводятся «здесь и сейчас» посредством удобного интерфейса. Возможностей для расширенной защиты достаточно много, самое главное – определить вектор безопасности, т.е. от чего именно необходимо защищать какую-то конкретную сеть.