Настройка VPN на Cisco ASA

Очень часто возникает необходимость связать посредством VPN 2 офиса – главный и дополнительный (процедура для site to site не подходит). При этом в главном офисе будет использоваться фаервол Cisco ASA 5510. Учитывая, этот факт пользователи главного офиса будут расположены по адресу 192.168.10.0 /24. Внешний статистический адрес - 1.1.1.2 /30. Шлюз провайдера -

Техническая

|

Оформите заявку на сайте, мы свяжемся с вами в ближайшее время и ответим на все интересующие вопросы.

|

Заказать услугу

|

Очень часто возникает необходимость связать посредством VPN 2 офиса – главный и дополнительный (процедура для site to site не подходит). При этом в главном офисе будет использоваться фаервол Cisco ASA 5510.

Учитывая, этот факт пользователи главного офиса будут расположены по адресу 192.168.10.0 /24. Внешний статистический адрес - 1.1.1.2 /30. Шлюз провайдера - 1.1.1.1 /30.

В дополнительном офисе будет использоваться маршрутизатор с такими настройками:

- IP-адрес пользователей - 192.168.20.0 /24.

- Внешний статический адрес 2.2.2.2 /30.

- Шлюз провайдера 2.2.2.1 /30.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Для изучения настроек VPN между Cisco ASA и роутером следует рассмотреть конфигурацию фаервола ASA 5510. Изначально на этом межсетевом экране уже организовано удаленное управление. Кроме того, в ASA 5510 обеспечена возможность доступна в интернет из локальной сети офисного помещения.

Шаг 0

Перед тем как начать настройку, стоит обратить внимание на используемую версию ОС IOS. Если она старше 8.3, то следует убрать настройку nat-control.

FW-DELTACONFIG-1(config)#

no nat-control

Шаг 1. Проверка корректности настройки интерфейсов

Первый шаг – проверка корректности конфигурации внешнего и внутреннего интерфейса. Inside-интерфейс для локальной сети должен выглядеть следующим образом:

FW-DELTACONFIG (config)#

interface Ethernet 1

nameif inside

security-level 100

ip address 192.168.10.1 255.255.255.0

no shut

Outside-интерфейс:

FW-DELTACONFIG (config)#

interface Ethernet 0

nameif outside

security-level 0

ip address 1.1.1.2 255.255.255.252

no shut

Шаг 2. Настройка конфигурации шифрования

Следующим шагом будет настройка конфигурации для шифрования трафика между офисами. Для этого следует включить Outside-интерфейс. Для версий IOS до 9.0 используются такие настройки:

FW-DELTACONFIG-1(config)#

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto isakmp policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto isakmp enable outside

Для версий операционной системы IOS после 9.0 применяются такие настройки:

FW -DELTACONFIG-1(config)#

crypto ipsec ikev1 transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto ikev1 policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto ikev1 enable outside

Шаг 3. Определение трафика для шифрования

Для указания трафика, предназначенного для шифрования, следует создать список доступа ACL_CRYPTO_DO. Пакеты, не подлежащие шифрованию, будут отправлены в VPN туннель.

FW-DELTACONFIG-1(config)#

access-list ACL_CRYPTO_DO extended permit ip 192.168.10.0 255.255.255.0 192.168.20.0 255.255.255.0

Шаг 4. Создание политики шифрования

На следующем этапе осуществляется создание политики шифрования. Здесь следует указать ссылки на все имеющиеся параметры и правила шифрования.

FW-DELTACONFIG-1(config)#

crypto map SECMAP 1 match address ACL_CRYPTO_DO

crypto map SECMAP 1 set peer 2.2.2.2

crypto map SECMAP 1 set transform-set ESP-3DES-SHA

Привязываем ее к внешнему интерфейсу outside.

FW-DELTACONFIG-1(config)#

crypto map SECMAP interface outside

Задаем ключ шифрования

FW-DELTACONFIG-1(config)#

tunnel-group 2.2.2.2 type ipsec-l2l

tunnel-group 2.2.2.2 ipsec-attributes

pre-shared-key XXXXX

В последней строчке вместо XXXXX следует указать ключ для VPN клиента с удаленной площадкой. Этот ключ будет одинаковым как для главной офиса, так и для дополнительного. Данный ключ должен состоять как минимум из 50 символов. При этом в него должны входить не только буквы, но также цифры и специальные символы. За счет этого обеспечивается требуемый уровень безопасности.

Для версии IOS после 9.0 следует использовать такие же настройки:

FW-DELTACONFIG-1(config)#

crypto map SECMAP 1 match address ACL_CRYPTO_DO

crypto map SECMAP 1 set peer 2.2.2.2

crypto map SECMAP 1 set ikev1 transform-set ESP-3DES-SHA

crypto map SECMAP interface outside

tunnel-group 2.2.2.2 type ipsec-l2l

tunnel-group 2.2.2.2 ipsec-attributes

ikev1 pre-shared-key XXXXX

Шаг 5. Маршрутизация

На этом этапе задается маршрут до сети дополнительного офиса:

FW-DELTACONFIG-1(config)#

route outside 192.168.20.0 255.255.255.0 1.1.1.1

Шаг 6. Предотвращение ненужной трансляции

Зачастую межсетевой экран используется не только для подключения VPN, но и в целях обеспечения доступа пользователь в глобальную сеть. Для того чтобы предотвратить трансляцию ненужного трафика, следует осуществить следующие настройки.

Для версии IOS выше 8.3

object-group network NET_PRIVATE_IP

network-object 10.0.0.0 255.0.0.0

network-object 172.16.0.0 255.240.0.0

network-object 192.168.0.0 255.255.0.0

nat (any,any) source static any any destination static NET_PRIVATE_IP NET_PRIVATE_IP no-proxy-arp description NO-NAT

Для версии IOS ниже 8.3

access-list NO-NAT extended permit ip any 10.0.0.0 255.0.0.0

access-list NO-NAT extended permit ip any 192.168.0.0 255.255.0.0

access-list NO-NAT extended permit ip any 172.16.0.0 255.240.0.0

nat (inside) 0 access-list NO-NAT

Данные настройки предотвратят передачу пакетов, но при этом туннель установится.

Шаг 7. Проверка работы туннеля VPN

После установки необходимых конфигураций на маршрутизаторе, необходимо проверить работу VPN подключения в дополнительном офисе. Для этого запускается команда Ping с хоста локальной сети на главном офисе. Для проверки состояния туннеля следует использовать такие программы:

Просмотр активных тоннелей командой show crypto isakmp sa

FW-DELTACONFIG-1# sh cry isa sa

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 2.2.2.2

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

Туннель будет работать только в том случае, если будет выдаваться значение MM_ACTIVE. Возможны ситуации, когда соединение не устанавливается в течение минуты. В этом случае нужно проверить соответствие введенных параметров на устройствах, которые использовались в процессе шифрования. Полное отсутствие информации, как правило, означает набор неправильно кода.

Важно!

Построение VPN туннеля происходит только после появления трафика, предназначенного для шифрования.

Команда show crypto VPN ipsec демонстрирует число переданных и полученных пакетов. Эту команду обычно используют в процессе отладки подключения. Информация будет доступна лишь в случае установка туннеля.

FW-DELTACONFIG-1# sh cry ips sa

interface: outside

/... вырезано .../

local ident (addr/mask/prot/port): (192.168.10.0/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (192.168.20.0/255.255.255.255/0/0)

current_peer: 2.2.2.2

#pkts encaps: 4748, #pkts encrypt: 4748, #pkts digest: 4748

#pkts decaps: 4432, #pkts decrypt: 4432, #pkts verify: 4432

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4748, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#send errors: 0, #recv errors: 0

Строчка pkts encaps показывает число зашифрованных и отправленных пакетов. Строчка pkts decaps показывает число принятых и расшифрованных пакетов. Команда clear crypto isakmp выполнять сброс текущих VPN туннелей и их повторную инициализацию. Команда clear crypto ipsec sa peer 2.2.2.2 сбрасывает счетчики исходящих и входящих пакетов.

Важно!

Для сохранения конфигурации следует использовать программы copy run start ил write. В противном случае изменения будут потеряны после перезагрузки.

FW-DELTACONFIG-1#write

Building configuration...

[OK]

Настройка Remote-VPN на Cisco VPN Client и Cisco ASA

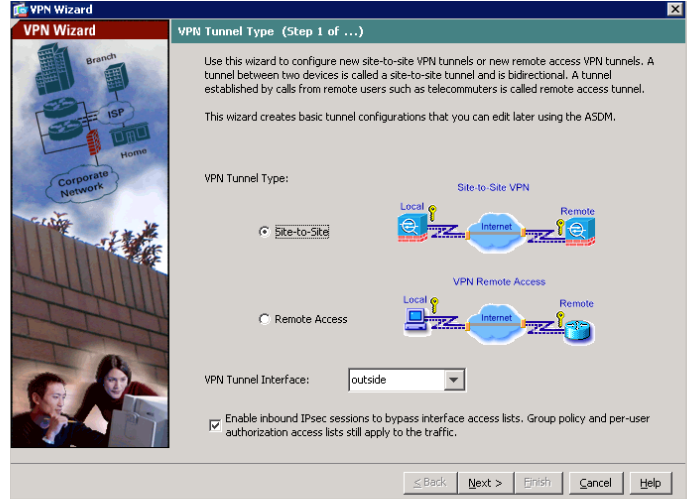

Cisco ASA обычно использует 2 интерфейса: внутренний и внешний. Для настройки IPSec VPN используется Wizzards. В меню необходимо выбрать IPSec VPN wizzard.

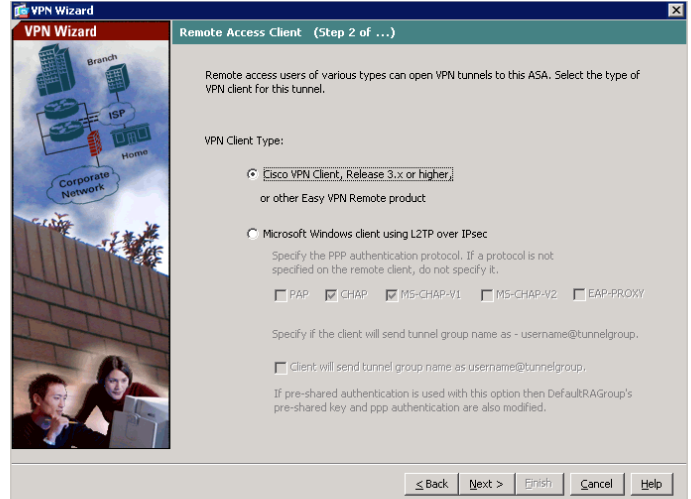

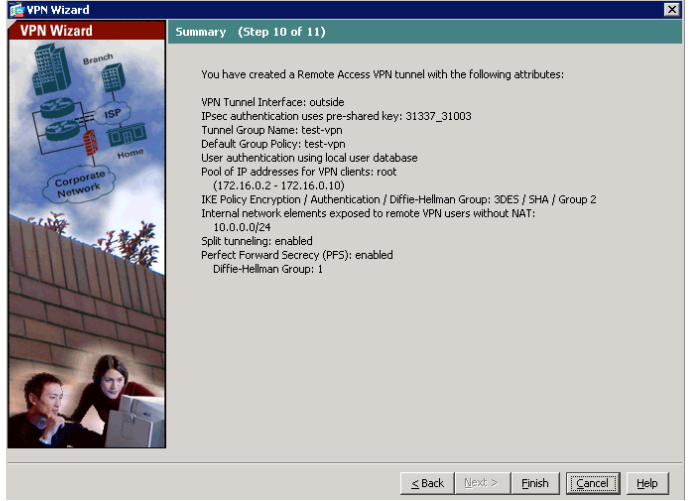

Таким образом, будет запущена инструкция по создания настроек VPN. Используемый тип VPN - Remote-VPN.

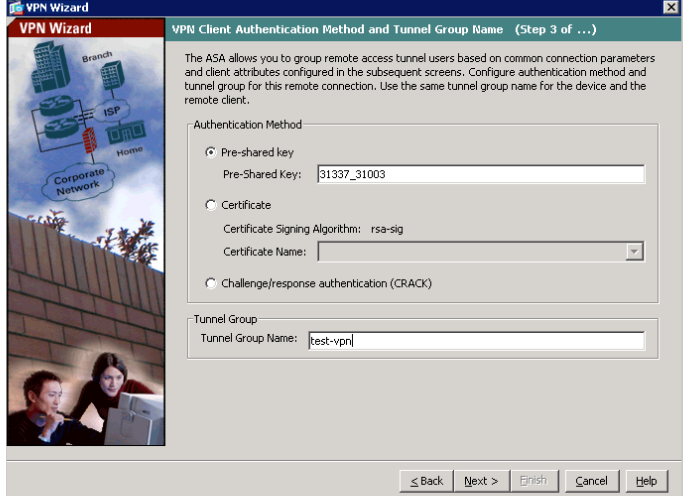

Также выбираем пункт VPN tunnel interface. Направление подключения – outside. Далее следует поставить галочку напротив Enable inbound IPsec и нажать Next. На следующем этапе нужно выбрать метод аутентификации. В качестве примера выбираем pre-shared key. Далее вводим любой ключ. Его следует запомнить, так как в дальнейшем он будет использоваться для настройки пользовательской машины.

В продолжение настройки нужно указать название туннельной группы.

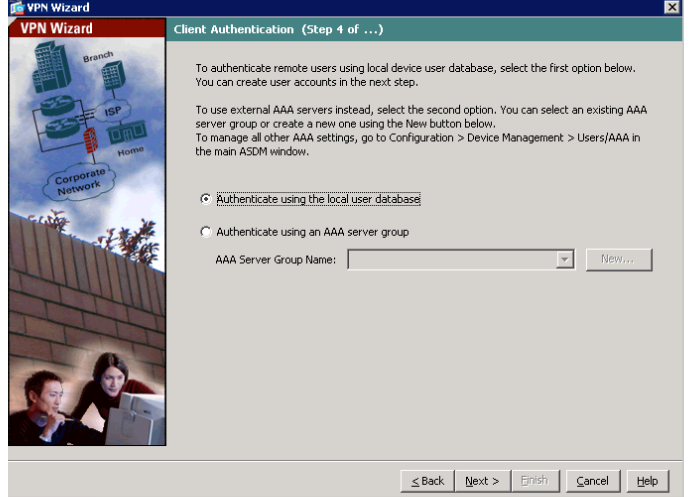

Это имя в дальнейшем будет использоваться для настройки туннеля. На следующем этапе нужно выбрать местонахождение пользователей. Мы используем вариант – локально на Cisco ASA.

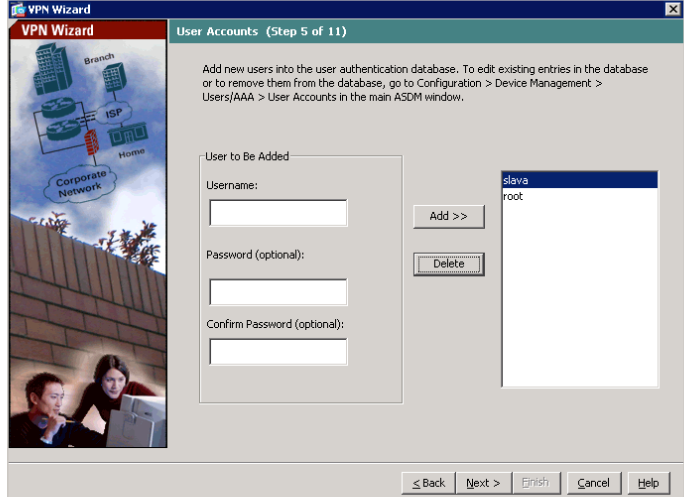

После этого необходимо добавить пользователя для VPN-подключения и ввести его данные.

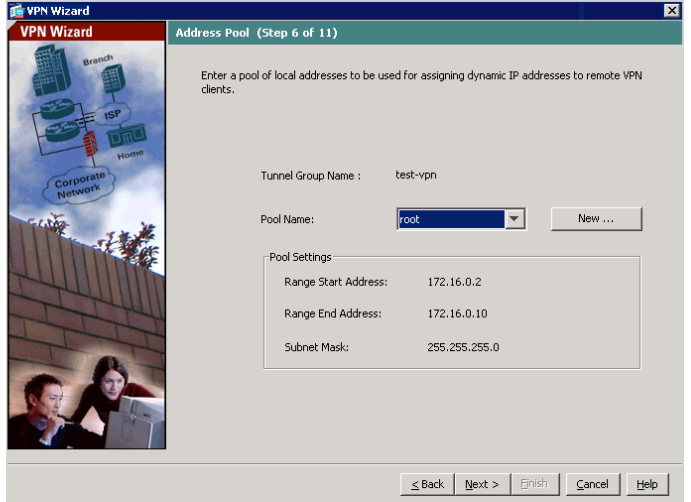

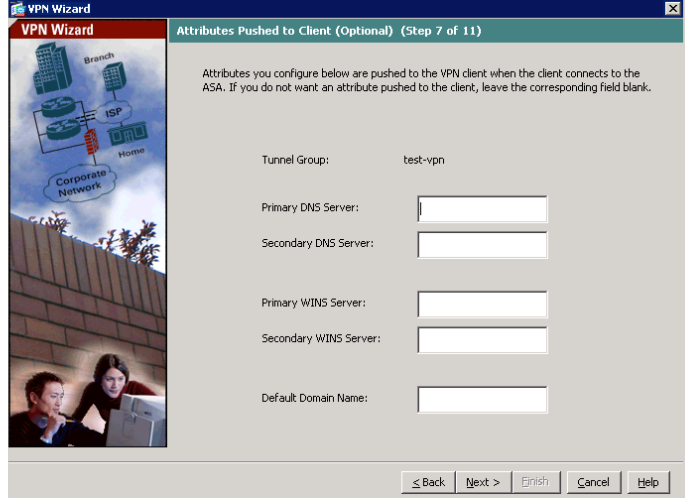

Они должны быть такими же, как для WNS и DNS сервера.

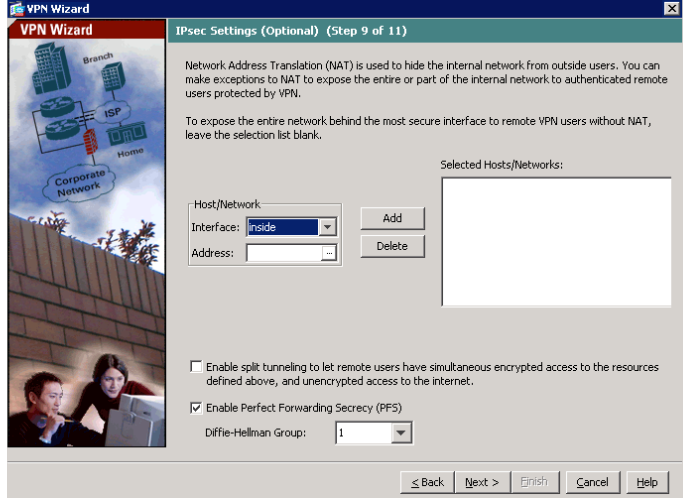

Теперь следует осуществить настройку IKE Policy. Этот этап необходим для построения IPSec туннеля. Как правило, параметр по умолчанию остаются без изменений. При необходимости их можно перестроить под свои требования.

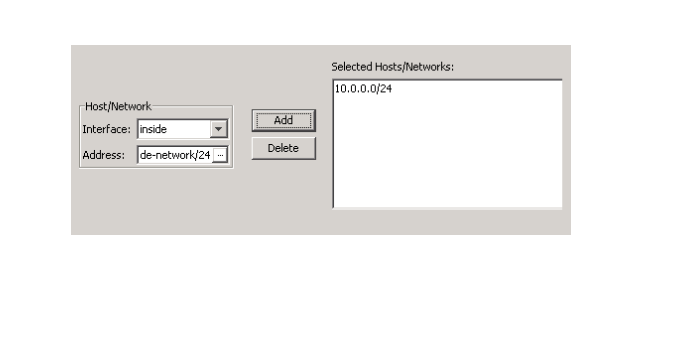

После этого выполнения настройка доступных сетей для удаленного пользователя и сохранение измененной конфигурации.

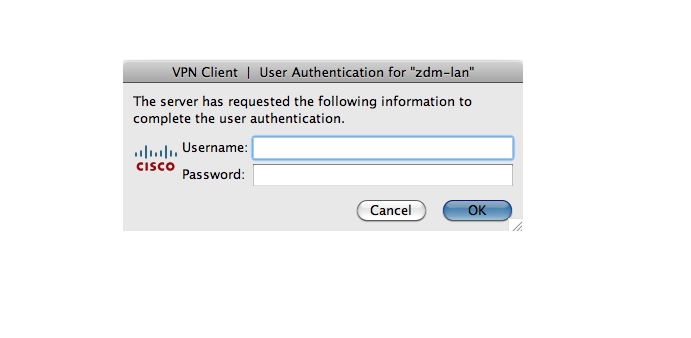

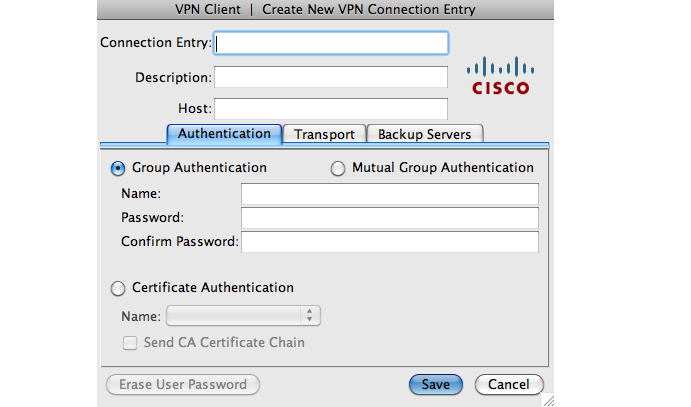

После выполнения всех вышеперечисленных действий можно перейти к настройке VPN клиента. В примере будет использоваться Mac OSX версию (он практически ничем не отличается от Windows).

Заполняем следующие поля:

- Connection Entry — имя нашего соединения (любое)

- Description — описание нашего соединения (можно не заполнять)

- Host: IP адрес outside интерфейса нашей Cisco ASA.

Настраиваем групповую аутентификацию (вспоминаем, имя группы, и пароль: test-vpn / 31337_31003 соответственно). Сохраняем.

После этого можно осуществить подключение. Если настройка прошла успешно, пользователь увидит перед собой окно с просьбой ввести свое имя и пароль. После успешного введения этих данных напротив строки с профилем появится замочек. Таким образом, настройка VPN клиента будет завершена.