Визуализация данных в Check Point

Визуализация данных в Check Point

При выборе устройства, с которым вы планируете работать, одними из важных являются показатели, связанные с защитой сети.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

При выборе устройства, с которым вы планируете работать, одними из важных являются показатели, связанные с защитой сети.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

При выборе устройства, с которым вы планируете работать, одними из важных являются показатели, связанные с защитой сети. Это и функционал устройства, его мощность, и еще множество других параметров.

Самый нетипичный показатель в данном случае – интерфейс самого устройства. И это довольно странно, поскольку от того, насколько удобно представлены данные в интерфейсе, зависит качество и скорость выполняемой работы.

Необходимость визуализации

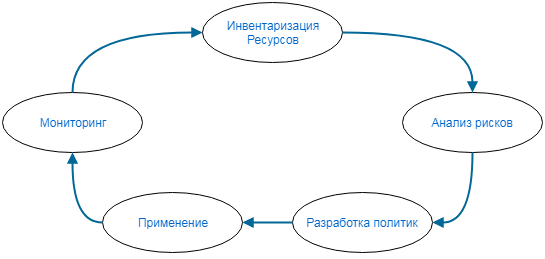

Прежде чем приступить к полноценному обоснованию, почему это так важно, необходимо познакомиться с аспектами или этапами политик безопасности.

Один из этапов – мониторинг, часто упускается из виду, хотя именно он помогает отслеживать активность различных приложений и оповещать другие функциональные инструменты о наличии тех или иных процессов.

Есть две системы – управление безопасностью и его событиями, а также управление лог-файлами, собираемыми с пользовательской сети.

Данные системы позволяют дать оценку текущей степени безопасности, а также создать ряд целей, которые необходимо достичь. К таким целям можно отнести снижение бот-активности, снижение количества посещений нежелательных ресурсов, исключение пользования потенциальных «вредных» ресурсов и т.п.

Все зависит от того, какую именно картину показывает ваш мониторинг, и какие угрозы стоят для вас на первом месте.

Как раз для этого и необходимы dashboard’ы от Check Point. Они показывают в цифрах и графиках очень важные показатели, а как известно – визуально намного проще воспринимать сложную информацию.

Преимущество использования именно Check Point в том, что визуализация данных у них является встроенной, а потому необходимость в платных дополнительных системах, упомянутых ранее, попросту отпадает.

Готовое решение

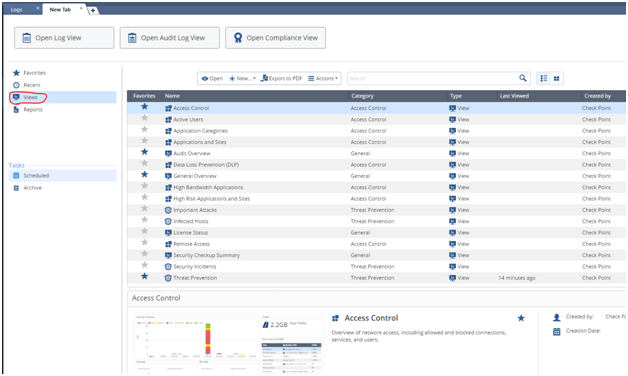

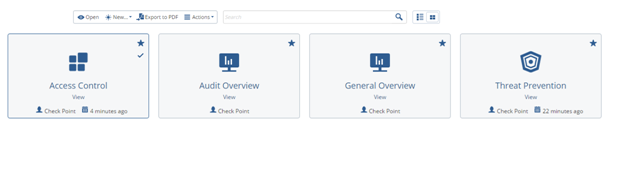

Check Point для данной цели использует собственный блейд SmartEvent, который показывает все необходимые отчеты в удобном формате. Наиболее важные данные отображаются в готовых решениях, которые называются Views.

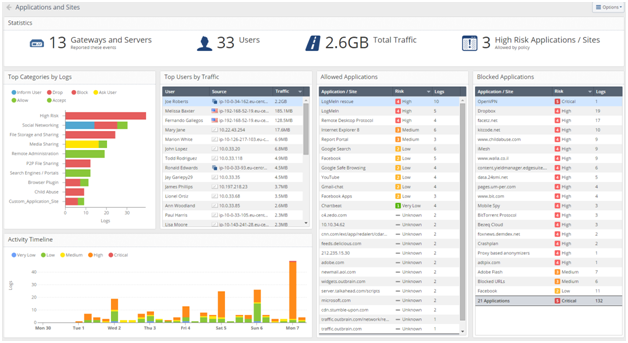

Помимо всего прочего, блейд собирает информацию также об обычном пользовательском трафике. Для примера, так выглядит отчет о приложениях и сайтах:

Как видите, легко отследить – кто, как и когда.

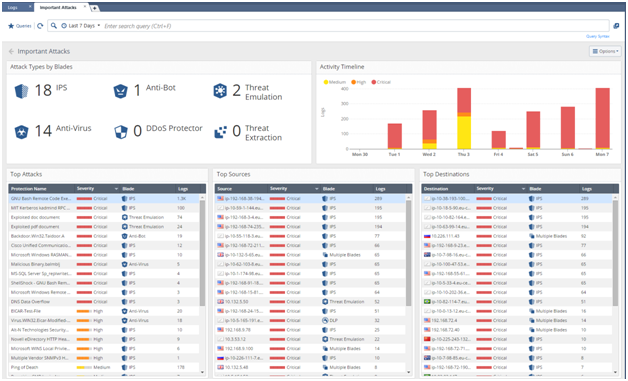

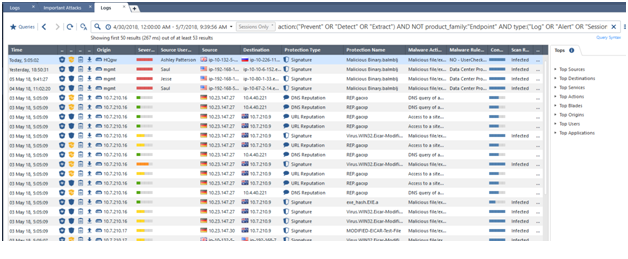

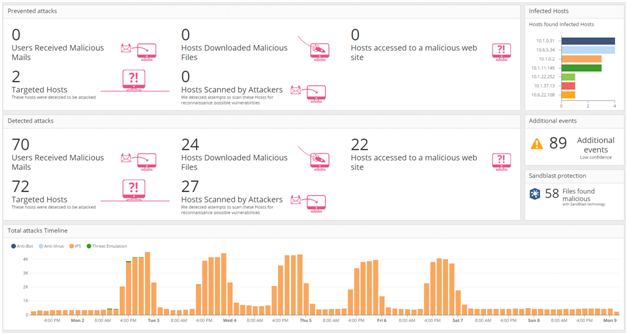

Отчет об атаках выглядит так:

Здесь можно отследить абсолютно все, практически каждое поле доступно для «клика», отображая еще более полную информацию. Как раз на основе этих данных можно увидеть эффективность использования различных блейдов, либо – их явный недостаток.

Лог-файлы для данного блейда:

Помимо всего прочего, здесь также доступна фильтрация по категориям. Бывает очень необходимо, когда однотипных событий – довольно много.

В случае, если вы для себя уже определили наиболее важные показатели, то их можно добавить почти как горячие клавиши.

В недавно появившейся ОС от Check Point – R80.10 была разработана новая интересная функция. Для пользования dashboard-ами можно всего лишь перейти по ссылке, минуя скачивание Смарт-консоли.

Так, вам открывается универсальный доступ ко всем событиям информационной безопасности без привязки к конкретному устройству.

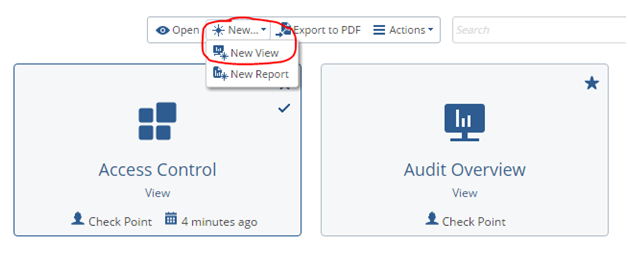

Создание собственного dashboard

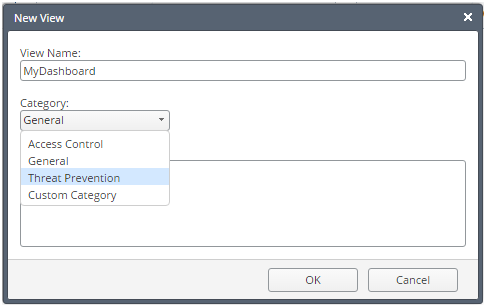

Если существующих дашбордов вам не хватает, то через графический интерфейс можно создать свой собственный.

Помимо имени необходимо указать категорию создаваемого дашборда.

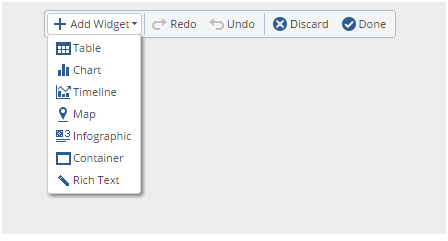

Вид отображаемого дашборда, который наиболее удобен вам для изучения данных из отчета:

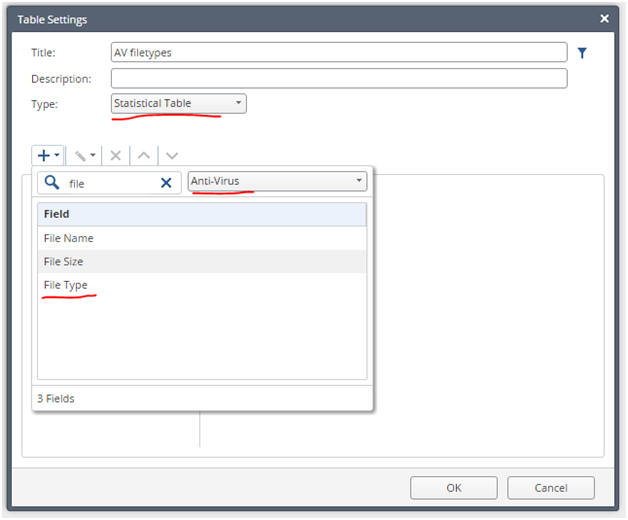

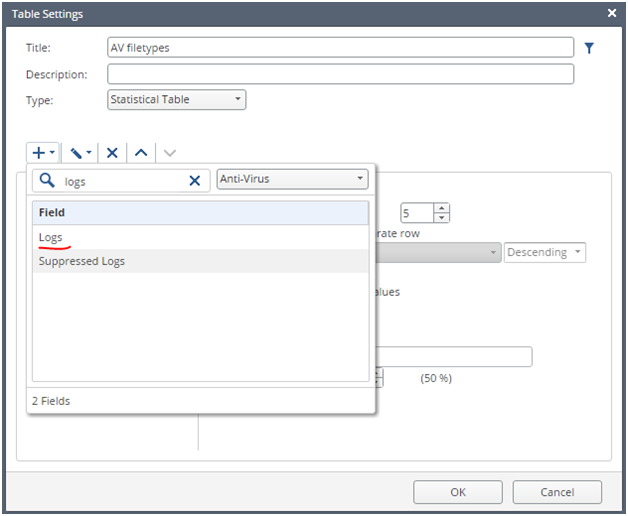

Предлагается создание таблицы, которая будет отображать тип файла и количество срабатываний на данный файл от антивируса.

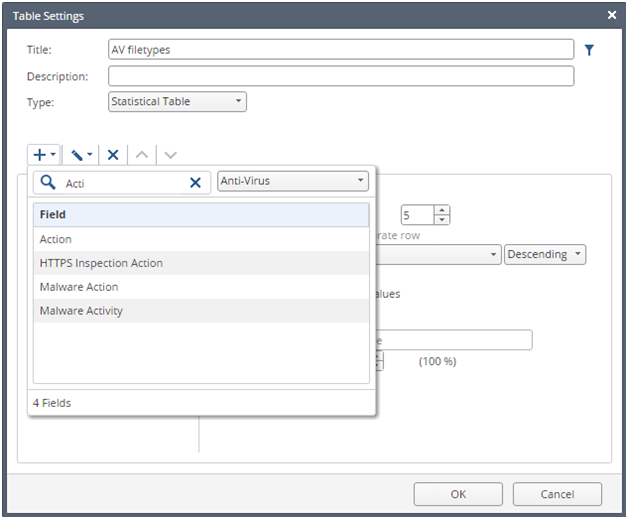

И также не забыть указать действие:

Поскольку количество срабатываний будет исходить из лог-файлов, необходимо учесть их при создании дашборда.

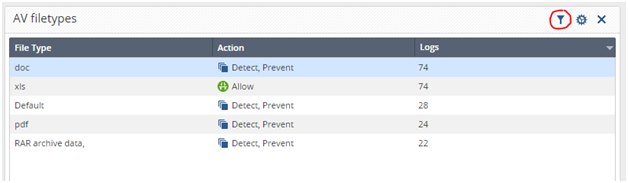

В итоге получаем следующую таблицу:

Как видите, здесь отображены все указанные нами данные. Но хотелось бы пойти чуть дальше и сделать так, чтобы из списка действий показывались только по типу «предотвращение».

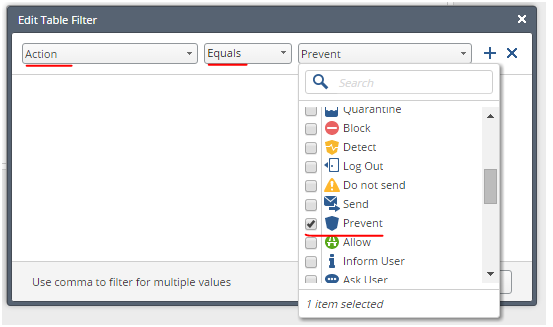

Для этого можно воспользоваться обычным фильтром:

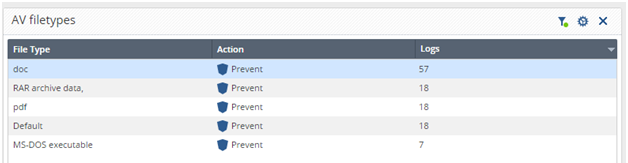

Итоговая таблица со всеми необходимыми данными:

На случай, если такое отображение для вас неудобно, всегда можно воспользоваться другим виджетом и, к примеру, построить графики по тем же целевым значениям.

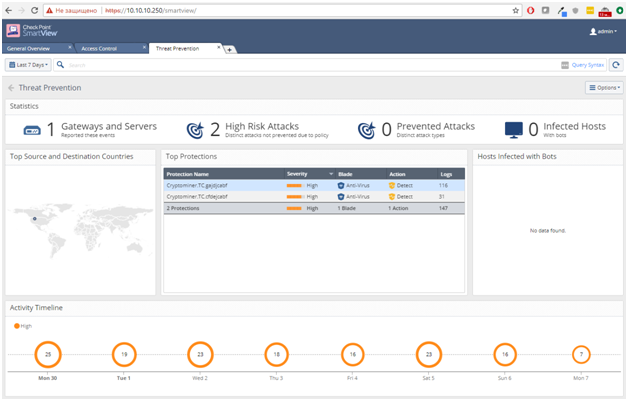

Импорт/экспорт

Дополнительно dashboard-ы могут быть экспортированы или импортированы. Таким образом, своей маленькой разработкой можно поделиться с коллегами, либо скачать готовую с официального сайта Check Point. Например, для технологии предотвращения кибер-атак был разработан следующий дашборд:

Как видите, подобный вид отображаемых данных только увеличивает эффективность используемых средств. А возможность использовать их попутно с рабочим устройством, не скачивая дополнительных инструментов, способствует повышению общей производительности при работе с отчетами.

За это, конечно же, спасибо Check Point, который умело позаботился не только о мощном функционале, но и придумал тысячу способов, как легко обрабатывать все данные, получаемые со шлюзов.