Решение от Check Point Endpoint Security по безопасности конечных точек

Решение от Check Point по безопасности конечных точек

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

Задать вопрос специалисту -> Info@linkas.ru

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Крупный производитель сетевого оборудования Check Point презентовал свой программный комплекс по обеспечению защиты отдельных компьютеров и VPN соединений.

Решение, именуемое Check Point Endpoint Security, позволяет сократить количество программных средств, используемых в качестве обеспечения безопасности от различных атак и потери данных. К ним можно отнести:

Firewall

Защита производится при помощи некоторых ограничений, применяемых для трафика (проходящего в сеть или из сети), а также используя в принудительном порядке правила безопасности сети. Дополнительно проводится проверка уровня безопасности еще до момента разрешения доступа в сеть.

Антивирусные средства

Проводится полная проверка зловредных файлов, а также данных, которые могут быть потенциально опасными. Помимо функции обнаружения доступна возможность моментального уничтожения зараженного файла. Сама проверка обеспечивается за счет частого обновления сигнатур, блокировки подозрительного поведения, а также эвристического анализа. Различные службы (например, SmartDefence) гарантируют высокую скорость работы антивирусных средств и комплексную защиту от вторжения в сеть.

Защита данных

За счет современных технологий обеспечивается полная защита данных, хранящихся на ПК/ноутбуках/различных устройствах в сети. Это происходит благодаря полному шифрованию диска, а также возможности разграничивать доступ к приложениям/файлам. Дополнительно отслеживаются состояния портов на устройстве.

Удаленное подключение

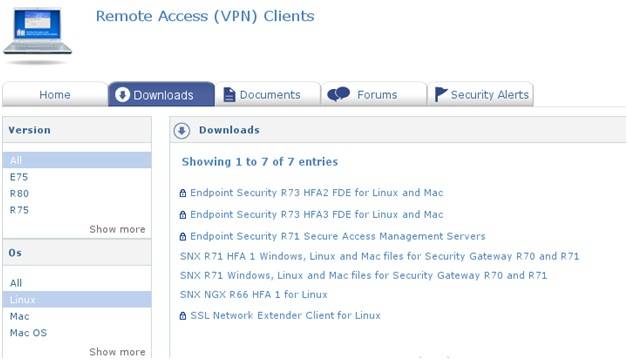

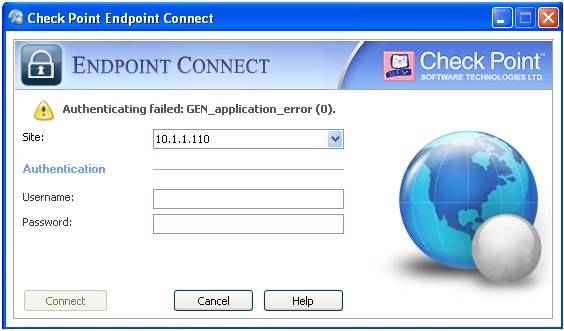

Предназначено для безопасного соединения VPN клиентов. Обеспечивается полное шифрование данных с использованием аутентификации, что позволяет создать полностью безопасное удаленное соединение между устройством и корпоративной/локальной сетью.

Помимо всех вышеперечисленных преимуществ, продукт отличается простотой в использовании, так как имеет единую консоль управления. С её помощью можно управлять различными аспектами безопасности конечных устройств, производя тонкие настройки, используя лишь одно программное решение. Мониторинг и отчетность отображают полную картину защищенности сети.

Таким образом, помимо снижения времени и ресурсов для гарантии безопасности данных на конечных устройствах, появляется возможность снизить издержки на приобретение различных программных средств. Дополнительно решена проблема совместимости подобных решений.

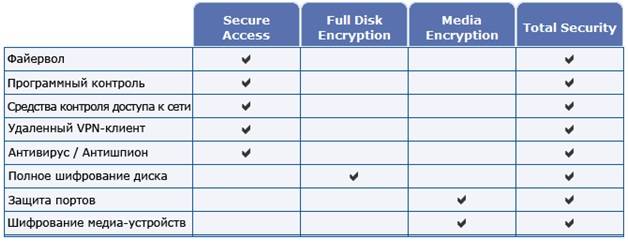

Степень защиты

Поскольку не всегда требуется столь сложное решение, специалисты Check Point расширили продуктовую линейку и выпустили несколько схожих вариаций с разной степенью защиты.

Например, если требуется исключительно защищенный сетевой доступ, используется Secure Access. Он включает в себя:

- Межсетевой экран

- Контроль приложений

- Разграничение доступа к сети

- Защита VPN клиентов

- Антивирусные средства

Для полноценной защиты файловой системы отлично подходит Full Disk Encryption, функцией которого является полное шифрование жесткого диска.

Если в сети присутствует большое количество переносных медиа-устройств, можно использовать Media Encryption. Решение отвечает за:

- Контроль портов устройства

- Шифрование конечного переносного устройства

И, наконец, все вместе объединено в решении Total Security, полный функционал которого был описан в начале.

Даже в случае с комплексным продуктом бывают случаи, когда дополнительная защита лишь затруднит работу со всей системой. А потому разграничение по конкретным областям – очередной плюс к преимуществам решения.

Дополнительные возможности Endpoint Security

Конечно, ранее были описаны лишь общие способы защиты. На практике используется множество более мелких структурных единиц, обеспечивающих безопасность того или иного участка сети/устройства.

Межсетевой экран

- В первую очередь, межсетевой экран отвечает за правила, применяемые к трафику, а также его отправителю или получателю. Помимо этого политики безопасности включают в себя данные об используемых протоколах, портах и фиксации времени – для полной отчетности.

- Далее было бы логичным посмотреть ситуацию немного шире и создать некоторые правила для зон, которые могут ограничивать трафик определенной зоны. Это позволяет сократить ресурсные затраты на «лишние» пакеты данных и либо сделать их априори разрешенными, либо полностью запретить. Для этого могут использоваться данные об IP-адресах, IP-подсетях и т.п.

- Наконец, чтобы не возникало путаницы, для регистрации в точке доступа сети существует возможность «обойти» все правила межсетевого экрана и получить определенные права.

Программный контроль

- Производится «точечное» ограничение сетевого доступа некоторых программ во избежание появления угроз или атак

- Политики безопасности также могут применяться к группам программ. Выполняется ограничение, разрешение или остановка выполнения кода.

- Чтобы защитить ПО от видоизменений, производится проверка их на подлинность.

- Отдельное программное решение Program Advisor, которое способно остановить выполнение потенциально опасных ПО. Дополнительно возможна автоматизация по принятию решений касательно действий программ. Происходит синхронизация с данными от различных устройств по всему миру.

Доступ к сети

- Существует возможность исправления различных нарушений политик, также создается карантин для потенциально опасных устройств. Как дополнительная мера защиты создается ограничение к сети неизвестным пользователям.

- Преимуществом данного метода является возможность контролировать наличие политик на определенных рабочих станциях, которые подключаются удаленно.

- Метод работает в том числе на уровне сегментов и портов.

- Дополнительно контролируется подключение VPN: возможно принудительное включение различных решений для обеспечения конфиденциальности сеансов.

Антивирусные средства

- Используется эвристический анализ (изучается характерное вирусное поведение).

- При наличии доступа к файлам производится полная и глубокая их проверка.

- Существует возможность создать исключения из проверки (т.е. файлы, которые не подлежат сканированию).

- Дополнительно пользователю предоставляется выбор по факту наличия вируса: какое действие необходимо совершить при обнаружении.

- Еще одним преимуществом станет возможность работать со сторонними антивирусными ПО.

Защита от шпионских программных средств

- В первую очередь производится проверка наиболее используемых файлов или разделов.

- Есть разделение по полному или побайтовому сканированию, что позволяет изучить систему «от и до».

- Сканирование определенных локальных мест или исключение их из проверки.

- Также, как и с антивирусными средствами, есть возможность выбрать решение по факту обнаружения шпионской программы.

Защита данных

- Перед загрузкой производится первоначальная проверка на подлинность.

- Осуществляется полное шифрование диска и его разделов.

- Различные варианты проверки подлинности при входе в систему с использованием следующих средств: логин и пароль для входа, смарт-карты и т.п.

- Работа на различных платформах: Windows, Linux, MAC. Это позволяет решению быть универсальным.

- Для облегченной работы существует централизованное администрирование: от помощи при сбросе пароля до общей настройки политик.

- Производится также защита портов устройства и различных носителей с использованием уникальной авторизации. Дополнительно есть возможность создавать списки доступа – только на разрешение или только на ограничение.

VPN IPSec

- Происходит распределение динамических и статических адресов для подключения.

- Используется проверка подлинности на основе различных протоколов.

- Осуществляется распределение нагрузки по шлюзам с несколькими точками входа.

- Есть выбор режима подключения: корпоративный, гостевой или hub.

Управление

- Централизованное администрирование политик, отчетов, выполнение анализа.

- Существует возможность разграничивать права по ролям, создавая различные учетные записи.

- Дополнительно данное решение легко объединяется с другими решениями Check Point для составления более детальных отчетов о событиях в системе.

- Журнал регистрации ведется благодаря протоколам SNMP и syslog.

Как ранее уже отмечалось, данное решение действительно достаточно многогранно и охватывает очень тонкие структурные единицы при обеспечении безопасности конечного устройства. Поскольку есть возможность определить наиболее уязвимые места, стоит использовать только часть продуктовых решений Endpoint Security. При наличии большого списка явных угроз (например, при работе с широкой корпоративной сетью) есть смысл использовать полное решение.