Песочница Check Point (Часть 3)

Песочница Check Point (Часть 3)

Ранее проводился обзор необходимость использования песочниц, а также технологии, с помощью которых они могут показать конкретный результат.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

Ранее проводился обзор необходимость использования песочниц, а также технологии, с помощью которых они могут показать конкретный результат.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Ранее проводился обзор необходимость использования песочниц, а также технологии, с помощью которых они могут показать конкретный результат. Также вкратце были описаны способы использования песочниц в зависимости от необходимости. Сейчас самое время изучить и другие методы, помимо защиты сети.

Предисловие

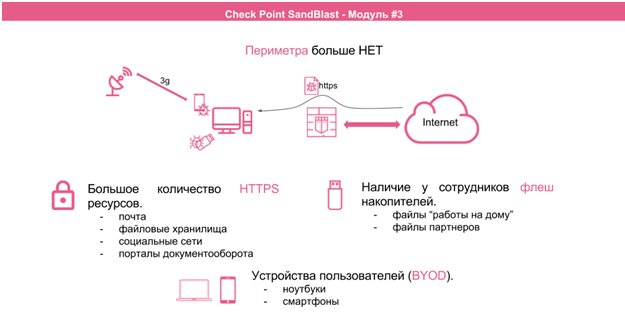

Дело в том, что защита сети как таковая – понятие довольно условное. Благодаря другим методам защиты, как например передача данных по защищенным протоколам, часть атак подвергается отдельной проверке, но по факту – из-за этих же методов затруднен более глубокий анализ передаваемых данных. Если рассматривать протокол HTTPS, то для него существует определенная инспекция, но речь не об этом. Существует множество других аспектов, когда изучение данных может быть практически невозможным.

Взять, например, конкретную организацию. Предположим, что политика компании допускает использование личных флешек и устройств для подключения к общей сети. Как быть с безопасностью? Нет никаких гарантий, что каждое из приносимых «вещей» безопасно при использовании в компании. Также не стоит забывать о других видах связи – тот же самый модем.

Поэтому данные действия могут нанести огромный вред корпоративным данным, да и сети в целом. Конечно, многие организации могут запретить использование личных устройств, но на практике это либо легко обходится, либо попросту мешает продуктивной работе.

В таком случае единственно верным решением будет не только защита так называемого «периметра» сети, но и защита всех устройств, которые теоретически могут использоваться в организации.

Но как уже было выявлено ранее, атака нулевого дня решается исключительно благодаря использованию песочниц. Тогда как быть с устройствами, которые являются «непостоянными» в конкретной сети?

Check Point даст ответ и на этот вопрос.

Специальный агент

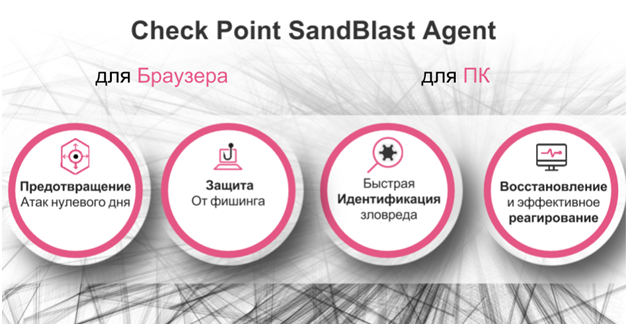

Одним из решений является использование SandBlast-агента, который может быть внедрен в используемый браузер, либо быть определенной программой на используемом устройстве.

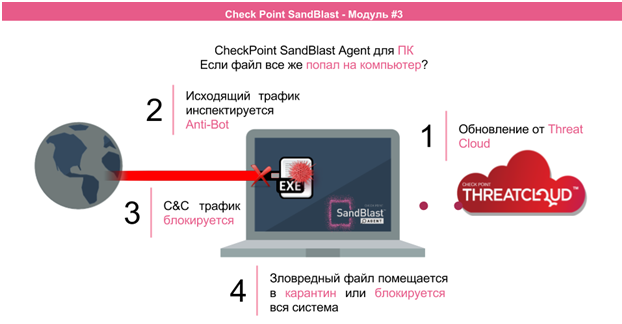

Как видно из картинки, данный агент умеет все то же самое, что и привычная песочница Check Point, используемая для защиты сети. О каждом сегменте стоит поговорить подробнее.

Во-первых, использование в браузере данного расширения позволяет в полной мере работать с технологией очистки файлов, например, при работе с почтой. Ранее уже описывался данный принцип – пользователь получает файл, расширение его перехватывает, подменяет, конвертирует и возвращает пользователю либо очищенный, либо переконвертированный документ. Самым большим преимуществом здесь является работа с HTTPS, поскольку инспекция может попросту не справиться с атакой нулевого дня. А подобная интеграция с другими методами защиты всегда наиболее эффективна, чем по одиночке.

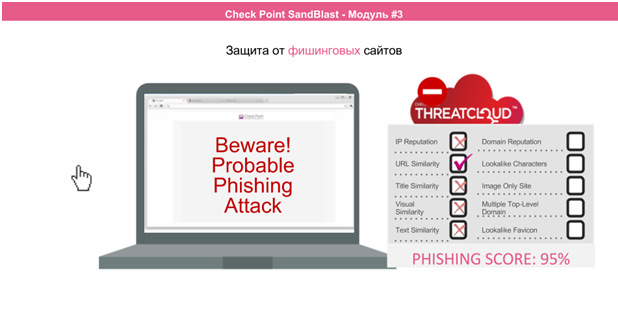

Дополнительно данное расширение способно обеспечить защиту от подмены сайтов – так называемого фишинга. Помимо использования баз с данными ресурсами, расширение позволяет проводить анализ конкретного ресурса и с легкостью определять его подлинность.

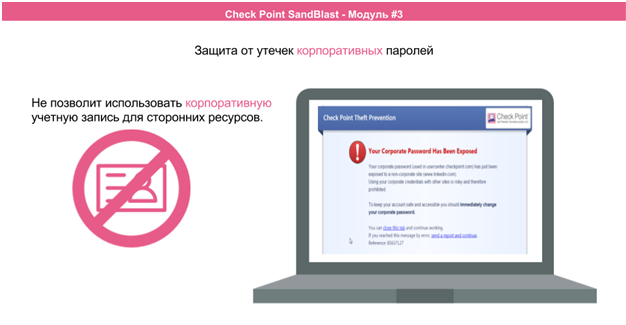

Помимо всего вышесказанного, песочница Check Point (а точнее, расширение) может «наябедничать» администратору сети, если обнаружит повторное использование пароля на различных ресурсах, ведь это может привести к утечке важной информации. Тут же ему придет оповещение о необходимо смены пароля, ну а дальше – остается надеяться на его разумность.

Разобравшись немного с угрозами, которые гуляют по сети, можно переходить к преимуществам использования агента песочницы Check Point на конкретном устройстве.

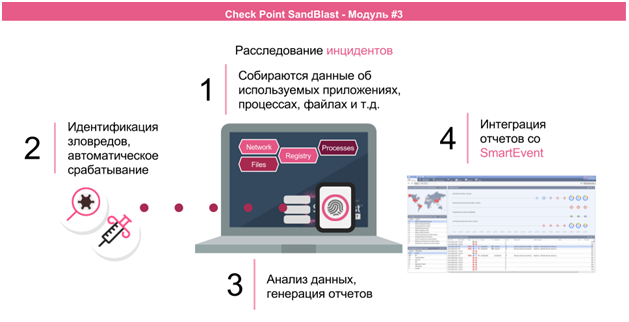

Данное решение дополняет работу своего браузерного варианта, и в случае обнаружения вирусной активности включает работу анти-бота. Вирусные файлы могут быть помещены в карантин, а если уж совсем все плохо – блокируется вся система. Дополнительным плюсом является мониторинг всех процессов и событий, происходящих на устройстве, а также сбор отчетности по указанным мероприятиям. Если же в сети и без этого используется SmartEvent – один из блейдов Check Point, отвечающих за логирование и отчеты, то все необходимые события будут отображены в одном месте, что значительно упрощает работу с ними.

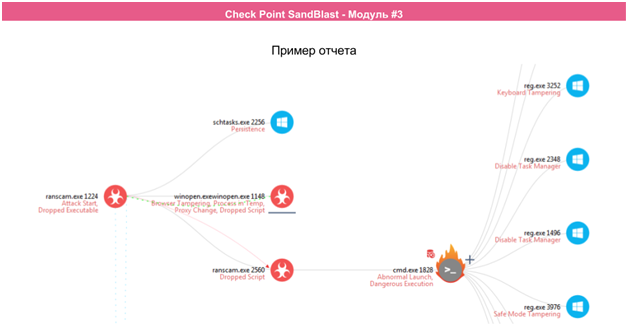

Сам отчет может выглядеть примерно так:

Уже ранее обсуждались методы внедрения песочницы в сеть, но есть еще несколько, которые лишь дополнят предыдущие варианты.

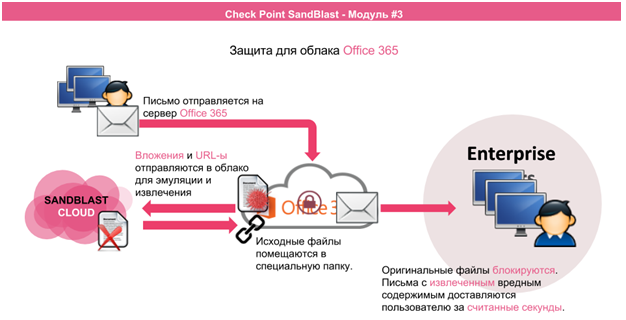

Например, при использовании облачного Office 365, можно настроить определенные механизмы песочницы. Тогда все файлы будут перенаправляться из одного облака – в другое, на проверку. Дополнительно можно настроить технологию очистки данных, которая, как и ранее, может либо очистить файл, либо переконвертировать его в более безопасный вариант.

Обобщая все вышесказанное, хочется верить, что каждый читатель убедился в необходимости использования песочниц, а также в значительном преимуществе песочниц Check Point от других.