Песочница Check Point (Часть 2)

Песочница Check Point (Часть 2)

Как уже было выяснено ранее, список угроз достаточно обширен, а текущие методы защиты не справляются с ними.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

Как уже было выяснено ранее, список угроз достаточно обширен, а текущие методы защиты не справляются с ними.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

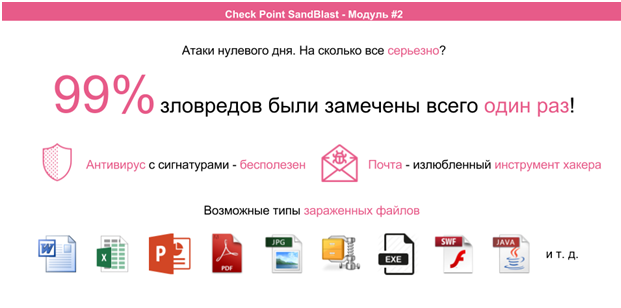

Как уже было выяснено ранее, список угроз достаточно обширен, а текущие методы защиты не справляются с ними. Если подчеркнуть все ранее описанное, то статистика такова:

Поэтому необходимо новое решение, способное работать с неизвестными угрозами различного типа.

Что это такое?

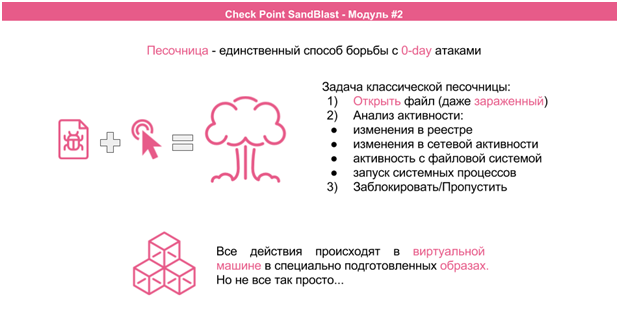

Песочница – это способ борьбы с атаками нулевого дня, т.е. теми, которые ранее были неизвестны. Её принцип работы заключается в следующем: открывается исследуемый файл, исследуется его активность на устройстве и принимается решение о пропуске либо блокировке данного файла.

Действия совершаются в виртуальной машине, что дополнительно гарантирует безопасность при исследовании данных файлов.

Но опять же, как было сказано ранее, активность злоумышленников растет с большой скоростью. Соответственно, при возникновении песочниц и у них появились новые технологии.

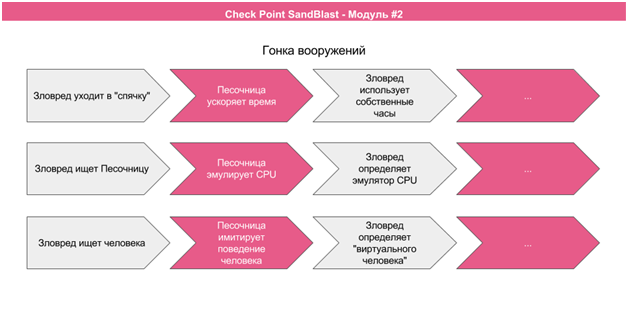

Так, например, злоумышленники могли на какое-то время замедлить запуск инфицированного файла. Песочница пропускала «бездейственный» файл в сеть, а проблема с безопасностью оставалась открытой.

Затем разработчики стали ускорять время, указанное в виртуальной машине, тогда злоумышленникам не осталось ничего другого, как «вшить» в файл свой собственный таймер, тем самым необходимость в системных часах у них отпала. Далее – еще веселее. Зловредному файлу было необходимо понять, что все его действия отслеживает человек, а не песочница. И тогда считывались пользовательские действия, которые означали только одно – наличие реального персонажа за компьютером. Песочница продолжила гонку дальше и начала имитировать подобные действия.

Вот только злоумышленники идут еще дальше – они создают какой-то конкретный файл с интересным содержимым, на котором нормальный человек обязательно заострит свое внимание. Песочнице было все равно, данные места в документе она пролистывала с привычной скоростью, раскрывая свое существование на данном устройстве.

И не стоит полагать, что на этом все. Сотрудники информационной безопасности и просто тысячи хакеров борются друг с другом чуть ли не каждый день, придумывая новые технологии и способы.

За счет малой или недостаточной эффективности используемых песочниц специалистами Check Point была разработана новая технология.

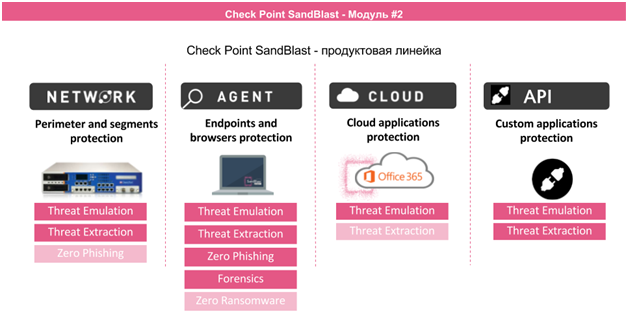

Она включает себя целый комплекс средств по борьбе с атакой нулевого дня. К ним относятся: технологии эмуляции и очистки файлов, защита от фишинга, модуль исследования происшествий информационной безопасности, а также распознавание шифровальщиков.

Самыми интересными и наиболее важными здесь являются технологии эмуляции и очистки файлов, именно о них пойдет речь дальше.

Технология эмуляции

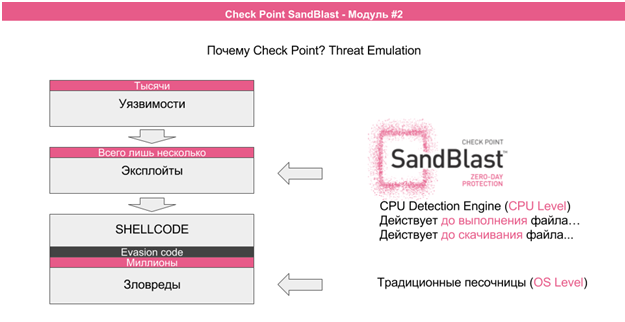

Чтобы понять принцип работы данной технологии, необходимо понять жизненный цикл вируса или зараженного файла.

Чтобы атака была наиболее эффективной, необходимо найти уязвимости в системе/программном обеспечении, о которых не знают ни пользователь, ни разработчики. Таких уязвимостей может быть очень и очень много, что открывает широкие возможности для атаки.

Но к счастью, чтобы ими воспользоваться, нужны специальные программы – эксплойты, которые должны после определенных действий получать необходимый доступ к атакуемому. И эксплойтов не так много, как хотелось бы злоумышленникам, а их появление – довольно-таки редкое.

Но если все-таки эксплойт был найден, есть возможность использовать еще и шелл-код. Это тоже что-то вроде программы, которая либо скачивает из сети «своих собратьев», либо создает новую угрозу на устройстве, используя неожиданные средства.

Таким образом, на самом начальном этапе возможностей для атаки – тысячи. А за счет существования шелл-кодов, появляется множество вариаций одного и того же вредоноса.

Классические и известные всем песочницы начинают свою работу именно на этом этапе, называя его OS Level. Вот только они могут не справиться с поставленной проблемой, поскольку количество угроз на одно устройство может превышать любые масштабы.

Именно поэтому выбор песочницы Check Point наиболее логичен, поскольку они начинают свою работу с этапа поиска эксплойтов.

Такой подход появился после разработки компании Intel – процессора, где мониторинг разрешен на аппаратном уровне. То есть, используя уровень CPU, песочница Check Point способна обнаружить выполнение эксплойта и заблокировать его до начала стадии с шелл-кодом.

Об этом немного подробнее.

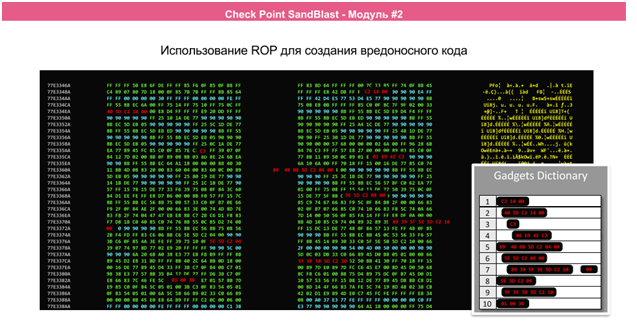

Во-первых, стоит понимать, что вредоносный файл как бы «собирается» на зараженном устройстве, используя те или иные процессы. Данный метод называется ROP. Если рассматривать работу программы Reader, то зловред собирает необходимые строки кода работы ПО в так называемый «гаджет», но именно этим и занимается технология эмуляции.

Вернемся к классике.

Проблемы при использовании стандартных технологий песочницы

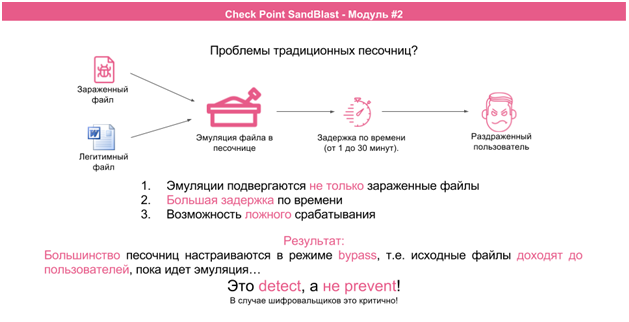

Почему так важно использование технологии эмуляции? Во-первых, в классических методах песочницы есть куча нюансов. Например, почти все файлы моментально идут на исследование, которое может занять довольно долгое время. Не стоит забывать и о ложном срабатывании, а в совокупности имеем – длительное время обработки с неэффективным результатом.

И такой процесс честнее будет назвать обнаружением проблемы, а не ее предотвращением. В случае с шифровальщиками использование таких средств защиты не несет смысла.

Преимущества технологии очистки файлов

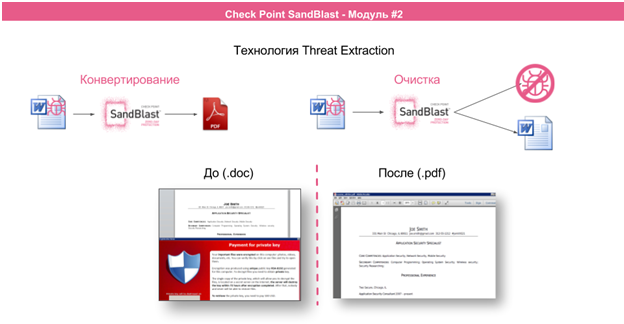

Чтобы не заставлять пользователя ждать, зараженный файл эмулируется в песочнице, отправляя его пользователю. А исходный файл тем временем подлежит полной очистке.

Очистка происходит одним из двух способов.

1. Самый логичный способ – переконвертировать файл в другой формат, который одновременно позволит и ознакомиться с его содержимым, и не получить вред, который он может в себе нести.

2. Второй способ тоже довольно логичен, поскольку всего лишь убирает из исходного файла все активности – например, те же самые макросы. На выходе получается простой документ в изначальном расширении, но содержащий в себе привычные пользовательские данные.

Первый способ, на самом деле, куда более надежный, поскольку не оставляет вредоносного содержимого вообще.

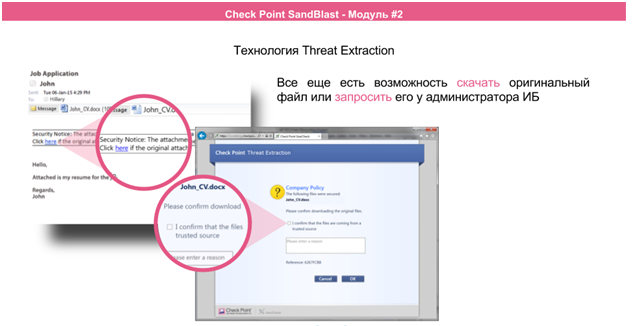

Но тут стоит учитывать тот факт, что исходный файл с угрозами никуда не исчезает. Он все еще есть, и к нему можно получить доступ, запросив у администратора. Дело в том, что файл действительно может содержать какие-то важные данные, удаление которых приведет к потере данных. Поэтому, если рассматривать передачу таких файлов по почте, то помимо очищенного файла будет приложена ссылка на исходный.

При нажатии данной ссылке появляется портал, на котором и можно запросить исходник. Решение о принятии такого файла может быть оставлено за пользователем, а может – за администратором информационной безопасности, который должен провести ряд дополнительных проверок данного файла.

Рассмотрев преимущества песочниц от Check Point, а также изучив их методы работы, можно ознакомиться с устройствами, которые предлагает вендор для защиты сети.

Типы устройств

В зависимости от необходимости, есть 4 варианта защиты с использованием песочницы. Необходимость каждого из решений должна определяться по статистике угроз конкретной компании. Это может быть как аппаратное, так и программное решение на случай, если угрозы действительно минимально и проверка требуется лишь время от времени.

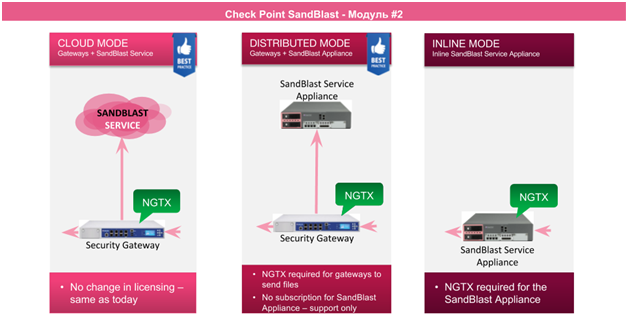

Каждое решение обладает своим набором технологий, использующихся для защиты. Первый вариант представляет собой наиболее полное решение по безопасности, так как работает на уровне сети. Чтобы начать его использование, можно рассмотреть три варианта.

Первый вариант подразумевает собой использование облачной песочницы, когда исследуемые файлы, приходящие на шлюз Check Point, перенаправляются на эмуляцию в облаке. Перед этим необходима покупка лицензии NGTX. Но загвоздка чаще всего происходит в политике компании, поскольку не каждый руководитель доверит отправку своих данных во внешнюю сеть, даже в целях безопасности.

В таком случае им приходится разоряться на конкретное железо - SandBlast Appliance. Данные, подлежащие проверки, идут от шлюза на данное устройство, где и происходит их проверка. Опять же дополнительно необходимо использование лицензии.

Если же в организации нет даже шлюза Check Point, то в Inline-режиме можно настроить локальную песочницу. Для этого могут быть использованы различные сервисы, имитирующие работу конкретного железа.

Что ж, ознакомившись с технологиями песочниц от Check Point, хотелось бы верить, что их необходимость была вполне обоснована и теперь, при выборе решения по безопасности, многие выберут именно его.