Песочница Check Point

Песочница Check Point

Далеко не секрет, что количество реальных угроз информационной безопасности растет в быстром темпе. Многие атаки представляют серьезную опасность...

Техническая

Задать вопрос специалисту -> Info@linkas.ru

Далеко не секрет, что количество реальных угроз информационной безопасности растет в быстром темпе. Многие атаки представляют серьезную опасность...

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Далеко не секрет, что количество реальных угроз информационной безопасности растет в быстром темпе. Многие атаки представляют серьезную опасность для корпоративных данных и даже для устройств в сети. Одним из глобальных современных решений по безопасности стало использование так называемых сетевых песочниц. К сожалению, недостатком является сравнительно малое количество информации о них, поэтому цель данной статьи – рассказать об этом как можно подробнее, используя в качестве примера песочницу от Check Point.

Зачем?

Прежде чем оценить преимущества какого-либо решения по безопасности, необходимо выяснить, зачем оно вообще нужно, и существуют ли реальные угрозы.

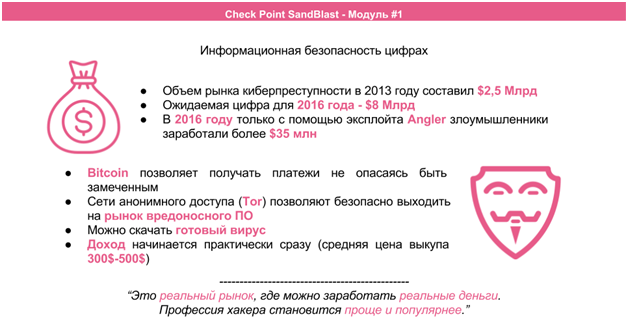

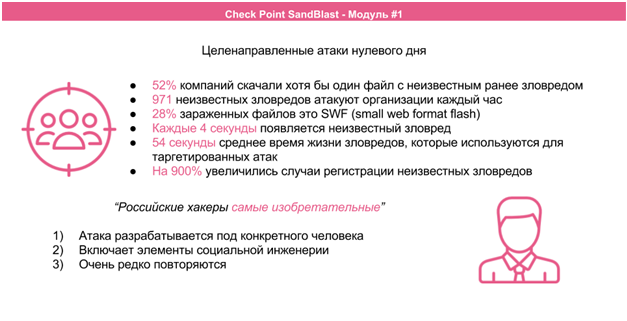

Check Point в сотрудничестве с другими крупными вендорами предоставили следующую статистику по безопасности:

И хотя данные представлены на 2016 год, ситуация не сильно улучшилась. Почему? Потому что работа «хакеров» кажется намного перспективнее, чем любая другая. Если в цифрах:

А за счет того, что сейчас есть огромные возможности по «стартапу» для киберпреступников, их количество растет с неизмеримой скоростью, а занимаются этим довольно широкие группы людей.

И выходит, что угроза – есть, она была и будет. И единственное, что необходимо сделать в данной ситуации – подстроиться под темпы роста киберпреступников, и с той же скоростью выпускать надежные решения по безопасности.

Что имеем

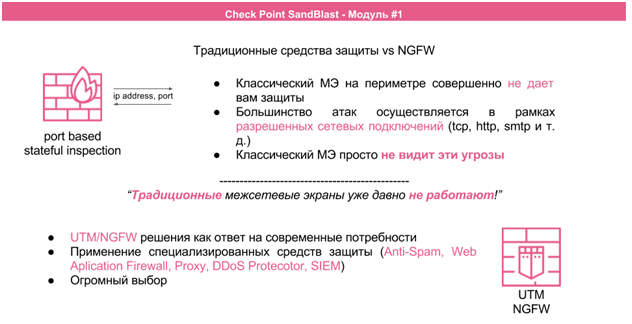

На текущий момент уже есть определенный список решений, которые в той или иной степени могут оградить от части угроз.

Вот только… судите сами.

Вот только они не работают, поскольку реальная часть атак происходит среди TCP, HTTP и SMTP.

Поэтому решение прежде всего требуется комплексное, которое будет охватывать многие аспекты пользования сетью. Это может быть как UTM, либо какие-то конкретные решения по типу Анти-спама, межсетевой экран веб-приложений, использование прокси и т.п.

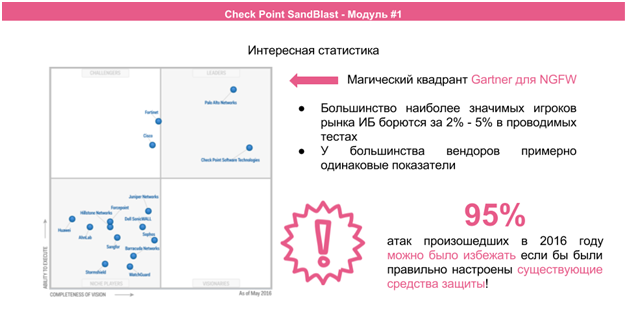

И еще стоит учитывать такой забавный факт, что многие вендоры имеют практически одинаковые показатели по существующим решениям, вот только примерно 95% атак можно было избежать, если бы их решения подверглись корректной настройке. Забавно, не правда ли?

Также, статистика показывает, что большая часть подобных атак совершается в летний и зимний период. То самое время, когда молодые студенты могу отдохнуть от монотонной учебы и неплохо заработать на чьей-то ленивости. Ведь если бы все средства, представляемые тем же самым Check Point, были бы настроены правильно – те самые 95% атак снизились как минимум раза в два, а то и больше.

Самое «подленькое» в данном случае – большинство угроз остаются в сети незамеченными, и могут либо время от время «пакостить», либо ждать наступления определенного момента и нанести серьезный вред для какой-либо организации.

Плюс к этому, отсутствие логирования событий и сбора отчетности усложняет выявление какой-либо угрозы. И снова основное решение в данном случае – комплекс средств, обеспечивающих безопасность во всех сферах. При этом данные средства должны поддерживать интеграцию друг с другом для большей безопасности.

Выбор производителя

Как было сказано ранее, разница между различными средствами безопасности от множества компаний минимальна. Хоть Check Point и опережает их немного по некоторым показателям, основным его преимуществом стало другое – система управления. Она предоставляет возможность наиболее полно раскрыть все решения безопасности, совмещая их друг с другом, а также провести более тонкую настройку каждого из них.

Таким образом, помимо широкого спектра различных блейдов, используемых в Check Point, они позволяют постоянно быть наготове за счет развитой системы управления и моментальной подстройке под текущую ситуацию.

Атаки

На основе статистик, собранных Check Point, можно определить несколько видов наиболее популярных атак.

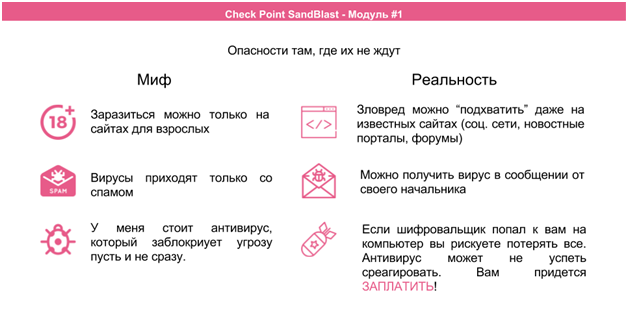

Во-первых, специалисты Check Point отмечают, что наиболее популярные ресурсы, на которых можно подцепить вирус – привычные и всеми используемые сайты, которые могут содержать зловредные ссылки и прочее.

Также, ошибка многих – считать вредоносной исключительно папку «Спам». Современные злоумышленники способны подменять привычные вам адреса и присылать вирусы как будто от доверенных лиц.

Особую опасность представляют вирусы-шифровальщики, от которых, к сожалению, антивирус может не спасти. В данном случае, кстати, поможет решение от Check Point, которое способно проверять даже архивы на наличие угроз. Это относится к тонкой настройке блейда анти-вирус, и в некоторых случаях может быть крайне полезно.

Привычные же методы по борьбе с данными атаками уже не несут такую эффективность, как раньше. Сигнатуры могут меняться, а базы обновляются чуть более медленно. Из этого специалисты Check Point сделали несложный вывод – данный анализ практически не несет реальной пользы при обеспечении безопасности.

И так можно постепенно перейти к детальному изучению данного вопроса. Он имеет название «атака нулевого дня», т.е. такая атака (либо вирус), который ранее был неизвестен. Статистика от Check Point:

Атака может быть разработана как для определенной организации, так и для конкретного человека. Особенно это актуально для сотрудников компании, которые были уволены по той или иной причине, и теперь их познание о тонкостях системы защиты позволяет провести мощную атаку.

К сожалению, данные атаки редко повторяются, а потому, повторимся – сигнатурный анализ не приведет к должному результату.

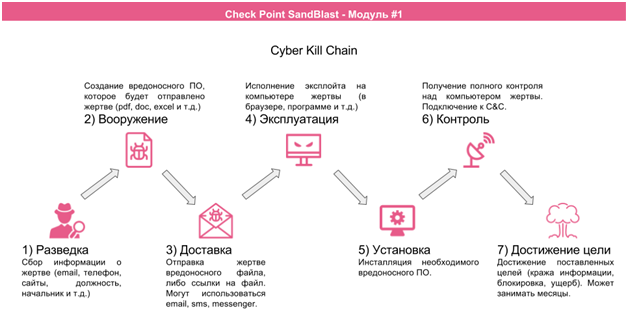

Процесс атаки выглядит следующим образом:

Как раз на этапе изучения информации об объекте, который будет подвержен атаке, начинается все веселье.

Как видите, опасность есть, и это было выявлено в самом начале статье. Но есть ли реально работающий способ, который защитит от этих угроз? Несомненно. В следующей части статьи будет более подробно рассмотрена песочница от Check Point. На данном этапе было самое главное понять необходимость её использования.