Palo Alto Networks для ограничения доступа к соц.сетям

Palo Alto Networks - Ограничение доступа к соц.сетям

В данной статье на практическом примере будет показано, как можно ограничить доступ к социальным сетям либо приложениям, на основе МСЭ от Palo Alto.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

В данной статье на практическом примере будет показано, как можно ограничить доступ к социальным сетям либо приложениям, на основе МСЭ от Palo Alto.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Данная компания получила огромную поддержку за счет сотрудников, которые перешли к ним из других не менее известных организаций. За счет этого они способны совмещать в одном устройстве множество различных функций. Межсетевые экраны Palo Alto Networks символизируют Безопасность (с большой буквы!) в прямом смысле этого слова – используя фильтрацию контента и множество других подобных вещей.

В данной статье на практическом примере будет показано, как можно ограничить доступ к социальным сетям либо приложениям, на основе МСЭ от Palo Alto.

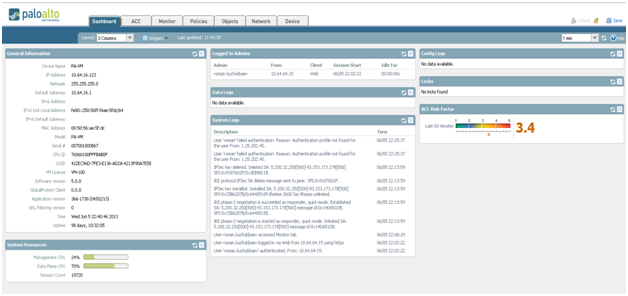

Главная страница представляет собой удобный и понятный интерфейс с великим множеством функций, которые и будут рассмотрены ниже.

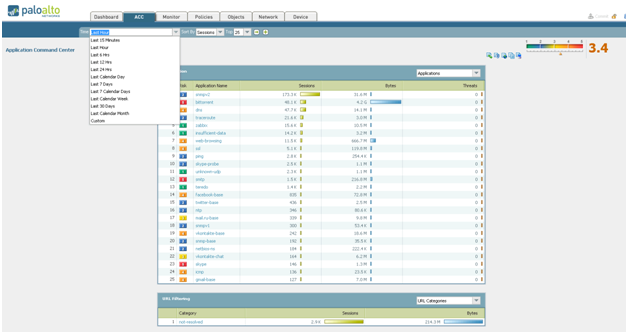

При переходе на следующую вкладку (Центр управления приложениями) можно увидеть все данные о проходящем трафике – какой домен использовался чаще, время сессии и т.п.

Например, если в разгар рабочего дня трафик от социальных сетей находится в первых строчках – пора переходить к решительным мерам.

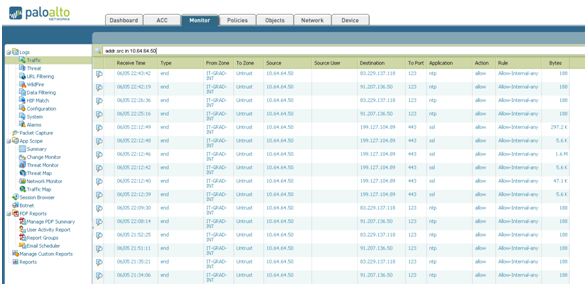

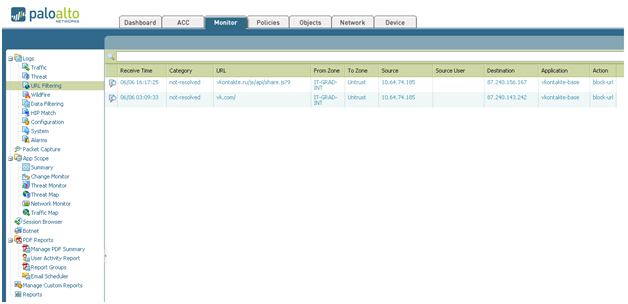

Но пока что можно познакомиться со следующей вкладкой мониторинга, которая более детально раскрывает перемещение данных по сети с указанием IP-адресов. Здесь можно фильтровать огромное количество пакетов по адресам, что очень удобно при отладке.

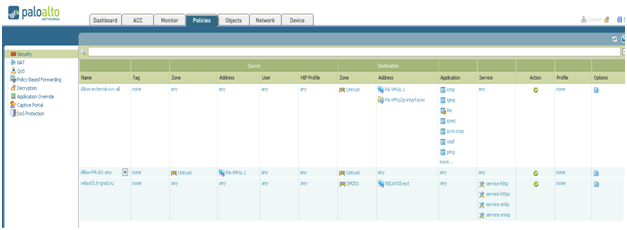

Следующая вкладка – политики. Здесь отображены зоны безопасности и их «права» - запрет или доступ. Дополнительно здесь есть панель с QoS, NAT-ом, защитой от DOS и еще с несколькими полезными вещами.

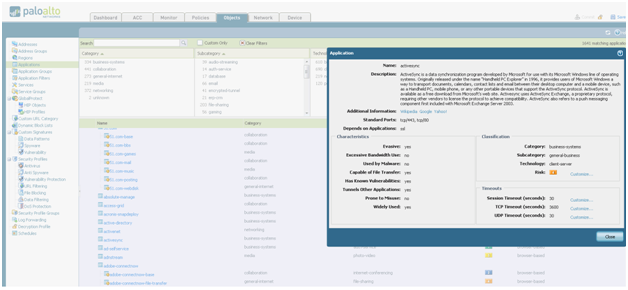

Чтобы было проще работать с политиками, можно создавать различные группы во вкладке Объекты, и применять правила уже к ним.

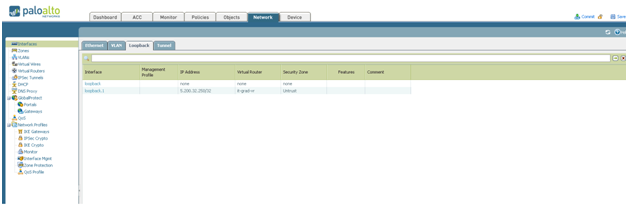

Идем дальше к вкладке Сеть. Здесь – основа основ, происходит настройка всего самого необходимого. Выдача IP-адресов, распределение сети по зонам, настройки DHCP, DNS и прочего. На данной вкладке и будет проводиться чуть ли не вся работа.

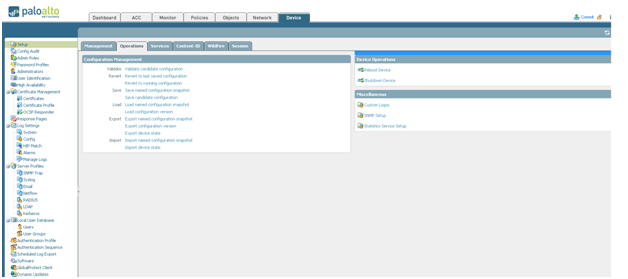

И напоследок – настройки самого устройства.

С базовыми вещами ознакомились, самое время решать проблему.

Задача: запретить доступ к социальной сети одному устройству.

Решение.

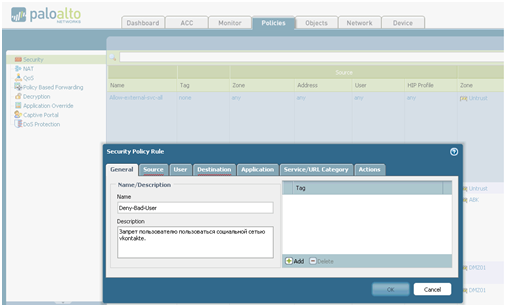

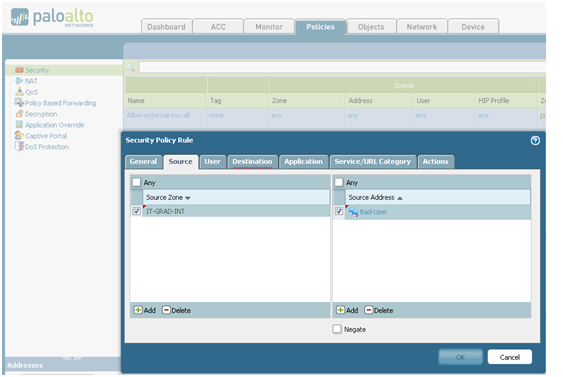

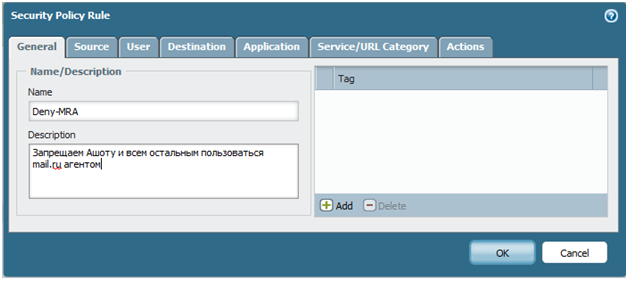

Создаем новое правило безопасности, делаем ему скромное описание.

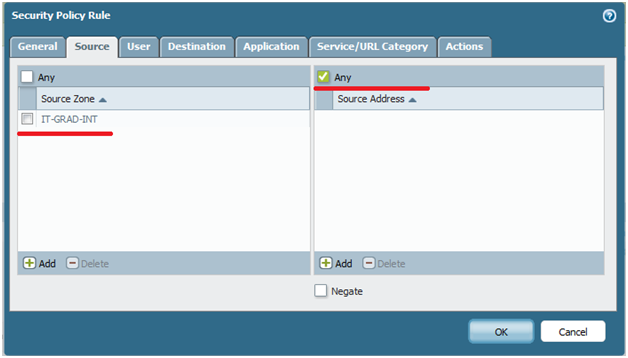

В качестве источника выбираем зону «внутри» и тот самый определенный компьютер, которому необходимо наложить запрет.

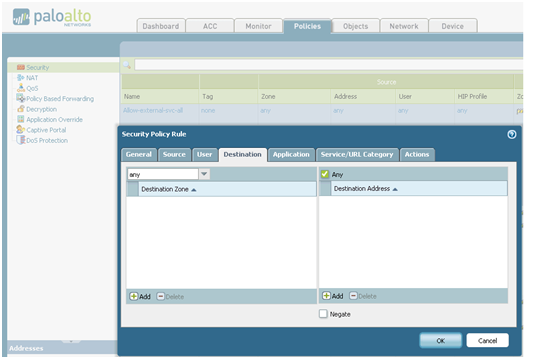

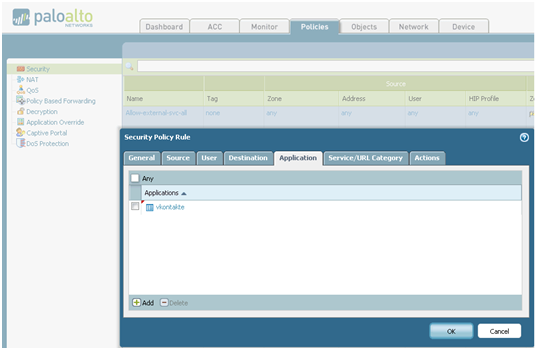

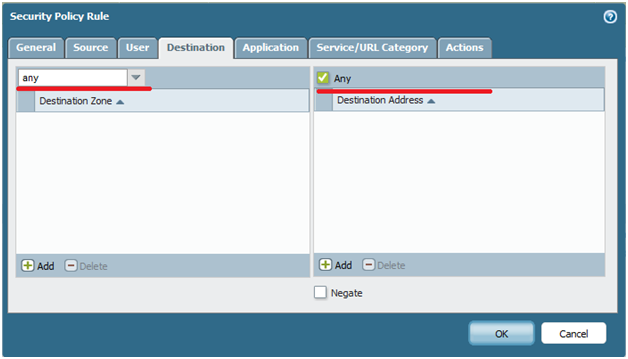

Место назначения – any, приложение – vkontakte.

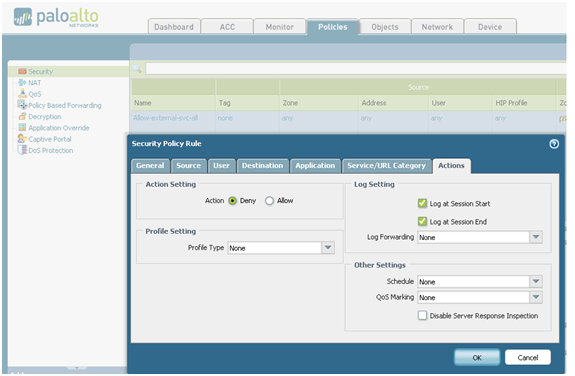

Действие при попытке выйти на данный сайт с указанного компьютера – запрет.

Результат можно отследить во вкладке мониторинг: стоит запрет на указанный url.

Но поскольку данный способ решения задачи считается довольно простым, да и задача не отличается уникальностью, необходимо проверить все способности Palo Alto Networks и внести определенные коррективы.

Задача: запретить доступ к определенному приложению, оставив возможно пользоваться данным ресурсом через web-браузер.

Решение.

Снова необходимо создать политику безопасности.

Указываем зону, из которой данное приложение будет недоступно (все пользователи в сети).

Место назначения, внешняя зона – any.

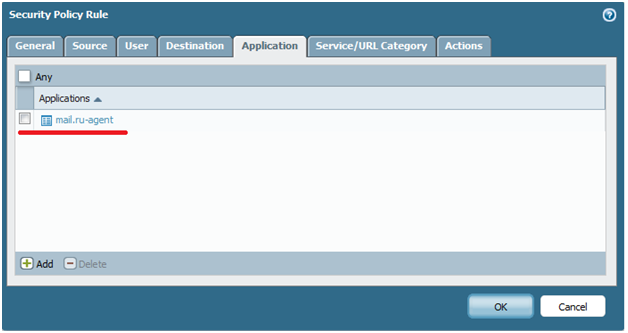

Указываем приложение, подлежащее блокировке.

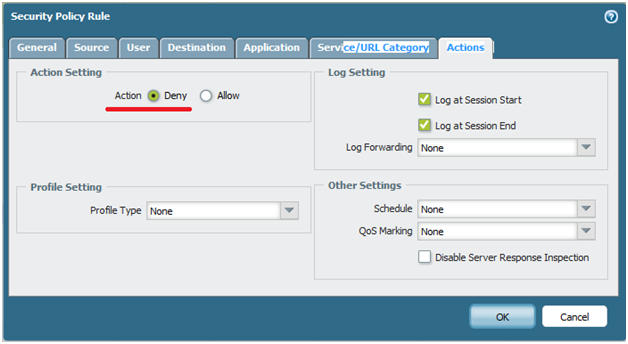

Как и ранее – запрет любого трафика, исходящего от данного приложения.

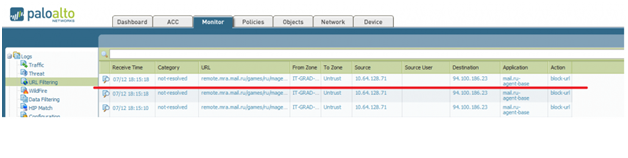

Результат №1: приложение заблокировано.

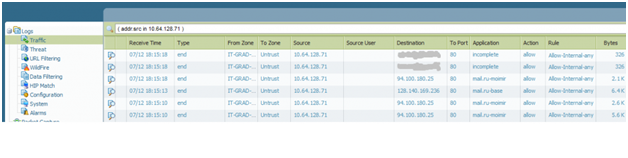

Результат №2: домен по-прежнему доступен через web-браузер.

Обе задачи решены, проблемы по простою в работе – тем более. Продуктивной работы всем, кто пользуется Palo Alto Networks!