Обзор на продуктовую линейку Palo Alto Networks

Обзор на продуктовую линейку Palo Alto Networks

Компания Palo Alto Networks является детищем Нира Зука, который, собственно, считается основателем компании. Сильное влияние также оказали ведущие инженеры крупных компаний, среди них самая популярная – cisco.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

Компания Palo Alto Networks является детищем Нира Зука, который, собственно, считается основателем компании. Сильное влияние также оказали ведущие инженеры крупных компаний, среди них самая популярная – cisco.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Компания Palo Alto Networks является детищем Нира Зука, который, собственно, считается основателем компании. Сильное влияние также оказали ведущие инженеры крупных компаний, среди них самая популярная – cisco. Таким образом, задачей Palo Alto стала разработка Networks Firewall (межсетевых экранов) будущего, которые должны выполнять контроль действий пользователей, а также проводить активный мониторинг используемых приложений. Организации, занимающиеся услугами медицины, образования, а также финансовыми вопросами – чаще других пользуются услугами PAN.

Особенностью МСЭ, производимых Palo Alto, стал современный подход к применению политик безопасности. Если другие производители, как правило, применяют их на физическом уровне к портам, либо на сетевом – к IP-адресам, то Palo Alto продвинулись немного дальше.

Политики, по их задумке, должны применяться к определенным пользователям и приложениям. В дополнение к этому, в обязательном порядке должен быть сетевой контроль данных, передаваемых через приложения, должны отслеживаться действия конкретного пользователя в сети и производиться анализ передаваемого трафика.

Чтобы решить поставленные задачи, Palo Alto Networks использует сразу несколько методов. К ним относятся:

- App-ID;

- User-ID;

- Content-ID.

Технология классификации трафика

App-ID используется для распознавания эксплуатируемых приложений. Основные принципы данной технологии основываются на определенных моментах:

- Распознавание протоколов обмена данными, их дальнейшая расшифровка;

- Распределение трафика по категориям;

- Использование сигнатур, чтобы отсканировать трафик, исходящий от различных приложений;

- Приблизительный (эвристический) анализ данных, неподдающихся расшифровке.

Благодаря комплексу современных и уникальных методов, Palo Alto Networks позволяет определять неизвестные приложения, в дополнение к этому – следить, каким образом они будут применяться и использоваться.

В качестве дополнения существует возможность вручную устанавливать классификаторы для приложений, используемых в организации, и дальнейшей работе с ними.

Идентификация пользователя

Следующая технология, которую активно используют Palo Alto Networks, - User-ID. Применяется для распознавания пользователя в подконтрольных сетях. Преимуществом данной технологии является возможность работать совместно с различными репозиториями, серверами удаленного доступа и т.п.

Анализ контента

Для полного запрета несанкционированного доступа к важной и скрытой информация была разработана технология работы с передаваемым контентом - Content-ID. К ее функциям можно отнести систему предотвращения вторжений, фильтрацию по URL, защиту от угроз изнури (DLP) и сетевой антивирус.

Продуктовая линейка

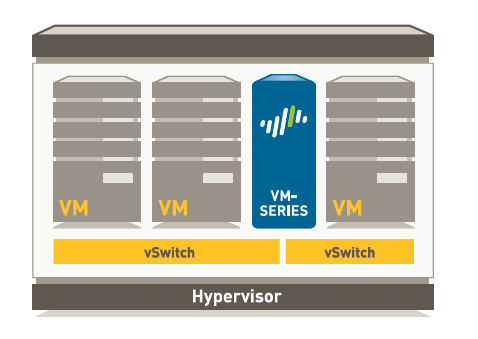

Компания продвинулась дальше, и совместила все описанные выше методы в одну линейку МСЭ. Среди них маленьким исключением являются виртуальные брэндмауэры, которые легко внедряются в популярный VMware.

Основным направлением деятельности данных межсетевых экранов является использование его повсеместно, начиная data-центрами и заканчивая облачными сетями.

Серия виртуальных устройств VM работает на базе операционной системы PAN-OS. Под её контролем находятся как физические (т.е. аппаратные) составляющие, так и программные. Особенностью устройств является разнесение логики управления и обработки данных. Это гарантирует стабильность управления МСЭ в моменты резких скачков по передаче данных.

Расширения

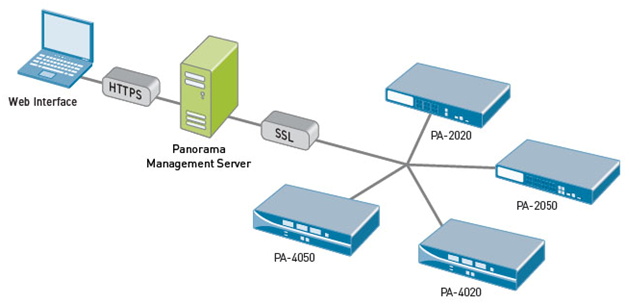

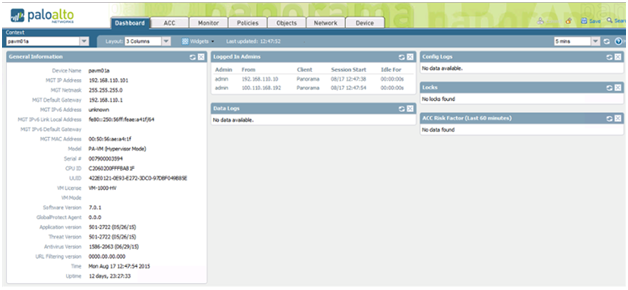

При условии, что под управлением могут находиться несколько устройств сразу, Palo Alto Networks решили продвинуться еще дальше. Они разработки специальную платформу Panorama, которая отвечает за централизованное управление устройствами, а также обеспечивает качественный контроль сетевой активности.

Выглядит это примерно так:

За удобный и понятный интерфейс – спасибо разработчикам Palo Alto Networks.

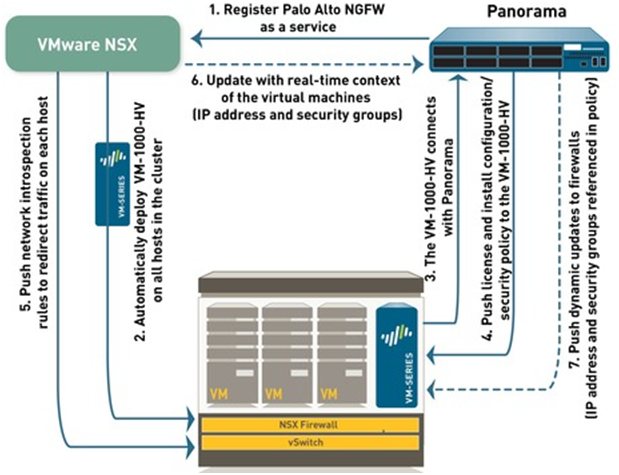

Следующим расширением, которое вполне себе пользуется спросом, стал VMware NSX. Данная платформа позволяет создать некую программную сеть, которая «накладывается» виртуально поверх существующего физического оборудования.

NSX состоит из нескольких компонентов:

- VMware NSX Service Composer - занимается созданием многоуровневой политики безопасности, которая работает независимо от уже существующих.

- VMware NSX Distributed Firewall (DFW) – распределенный межсетевой экран, работающий на уровне ядра гипервизора.

В дополнение к Service Composer – можно создавать как группы безопасности (SG), так и политики безопасности (PG). Отличие в том, что при создании группы можно управлять устройствами, входящими в группу – удалять/добавлять категории устройств, и т.п. Политика безопасности применяется уже непосредственно к созданной группе.

Итак, в данной статье были описаны теоретические основы, касающиеся Palo Alto Networks. Чуть позднее стоит рассмотреть часть материала конкретно на практике. На первое время информации для изучения должно хватить тем, кто заинтересован в приобретении продукции данной компании.