Обзор продуктов Check Point

Обзор продуктов Check Point

Данная статья призвана в первую очередь показать сильные стороны решений по безопасности от Check Point, нежели приводить какие-либо доказательства в пользу того...

Техническая

Задать вопрос специалисту -> Info@linkas.ru

Данная статья призвана в первую очередь показать сильные стороны решений по безопасности от Check Point, нежели приводить какие-либо доказательства в пользу того...

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Данная статья призвана в первую очередь показать сильные стороны решений по безопасности от CheckPoint Firewall, нежели приводить какие-либо доказательства в пользу того, что их продукция – самая лучшая. Да и сами разработчики в своих технологиях пытаются сделать все возможное, чтобы перед началом использования пользователь имел кучу возможностей для ознакомления с их детищем, и только потом – переходил на их сторону.

И это, пожалуй, будет первый плюсик в карму разработчиков Check Point.

Теперь попытаемся сравнить между собой их продукцию – UTM и NGFW.

UTM

UTM представляет собой универсальное устройство безопасности, которое способно совмещать в себе множество полезных функций. К ним относятся: брэндмауэр, система предотвращения вторжений, фильтрация по URL, потоковый антивирус, VPN (да-да, это тоже важно) и многое другое.

Действительно, это очень удобно, поскольку избавляет от необходимости искать для каждого функционала свое отдельное решение (и уж особенно неприятно искать решения разных производителей, которые далеко не всегда готовы дружить друг с другом в одной системе).

Маленьким минусом UTM является возможность использовать его исключительно в маленьких сетях, поскольку большой объем трафика казался ему неподъемным. Причин для этого было всего две – последовательная обработка данных и маленькие ресурсы используемого железа.

Сейчас уже, конечно, данные проблемы решены, и UTM пользуются большим спросом даже в больших компаниях.

NGFW

Межсетевые экраны следующего поколения – как много красоты в этом слове. Помимо всех функций, что активно использовал UTM, появилось такое понятие как DPI – глубокий анализ пакетов на основе интегрированной системы предотвращения и базового разграничения на уровне приложений.

Данное решение значительно упростило процедуру сканирования трафика, ведь он «просеивался» еще в самом начале.

Проведя краткую черту, хочется отметить, что оба решения имеют свои сильные и слабые стороны. Для каждой компании необходимо определиться заранее со списком задач, которые должно выполнять устройство безопасности, и уже затем, методом проб и ошибок – можно делать свой выбор в пользу того или иного устройства.

Непосредственно о Check Point

Продукция компании состоит из нескольких компонентов.

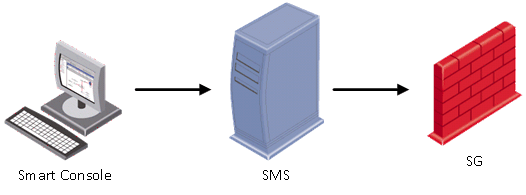

Первый, базовый компонент – шлюз безопасности (SG1 и SG2). Выполняет функции МСЭ (межсетевого экрана), системы предотвращения вторжений и т.п. Для наглядности – просто стена, которая далеко не весь трафик из глобальной сети пропустит в локальную.

Для настройки шлюзов, существует сервер управления безопасностью (SMS). Данный сервер – отличительная черта чекпоинтов (для простите наш французский!) и жирный, полноправный плюс в их карму. Централизованное управление (а заодно еще и лог-сервер) помогает управлять несколькими шлюзами одновременно. Но даже если шлюз один – наличие SMS обязательно.

И, наконец, консоль для клиентского использования – через неё происходит подключение к серверу. То есть, сначала все настройки проводятся на консоли, отправляются на сервер, и затем – применяются к шлюзам.

Внедрение

Как использовать данные компоненты? Методы таковы:

- Standalone. Шлюз и сервер. Устанавливаются на одной машине или на одном оборудовании. Чаще подходит для случая одиноко стоящего шлюза, и нагрузка достаточно минимальна.

- Distributed. Тут все понятно – отдельно ставится шлюз, и отдельно – сервер. Применяется при наличии нескольких шлюзов (возможно даже географически отдаленных друг от друга). Здесь наверняка придется купить сам сервер, который может представлять собой некоторое физическое устройство, так и являться накаткой на виртуальную машину. Больше объема работы, больше железа.

Что касается шлюза, то он работает в нескольких режимах:

- Routed. При данном режиме шлюз используется в качестве устройства третьего уровня и является основным шлюзом для сети, подлежащей защите.

- Bridge. Здесь уже работа ведется на втором уровне, а шлюз является мостом, пропуская через себя трафик.

Ознакомившись вкратце с тем, что производит Check Point, можно переходить к теме операционных систем, или, в каком обличии они предоставляют свои услуги.

ОС всего три. Первые две – IPSO и SPLAT, уже давно не развиваются. На их базе была построена Gaia, которая использовала от своих предшественниц все самое лучшее.

Еще стоит понимать различия между версиями данной ОС, но это лучше выделить в отдельную тему.

Вариации

Конечно, каждому свое. И Check Point не стали исключением в этом плане, предоставив несколько вариантов использования их продукции.

- Аппаратное устройство. Железо, говоря простыми словами.

- Виртуальная машина. Операционная система – Gaia.

- Открытый сервер. Установка ОС непосредственно на железо, к которому есть ряд требований.

Программные блейды

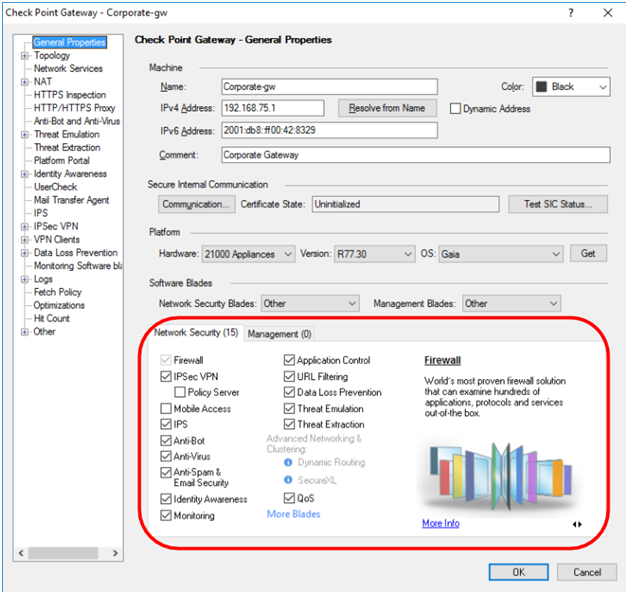

Одной из самых интересных тем в продуктовой линейке Check Point являются программные блейды. Они представляют собой определенные функции.

Блейды в свою очередь могут быть активированы как на шлюзе, так и на сервере. Функции блейда можно включать выборочно в зависимости от потребностей.

Для шлюза используется следующий функционал:

На картинке как раз и обведены все функции, которые можно использовать в работе. Это стандартный довольно набор: IPS VPN, система предотвращения вторжений, межсетевой экран, антиспам, фильтрация по URL и т.п. Каждый блейд интересен по-своему, но в рамках данной статьи пришлось бы посвятить им страниц 10. Поэтому пока ограничимся этим.

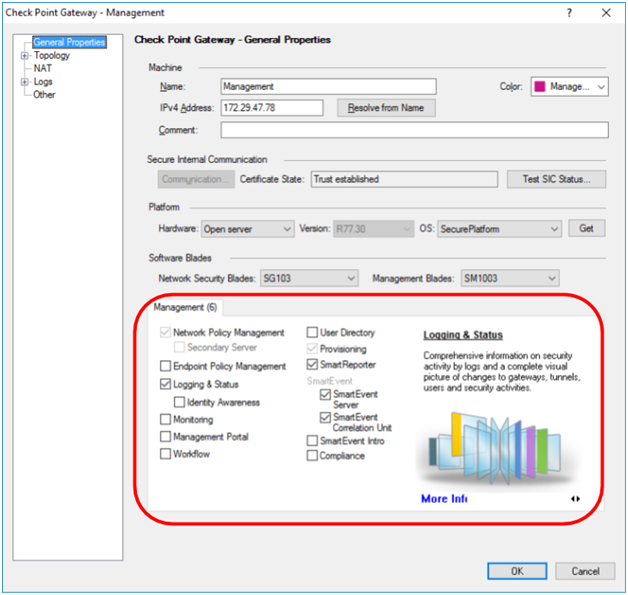

Для сервера:

Здесь уже функционал немного «круче» - управление политикой сети, централизованное управление устройствами, работа с логами, мониторинг, различные функции по сбору отчетов и так далее. Удобство блейдов в том, что ими можно легко управлять в режиме реального времени, включая или отключая необходимые функции. И стоит учитывать, что чем больше блейдов – тем сильнее затрудняется работа сети, поскольку весь трафик проходит несколько этапов проверки.

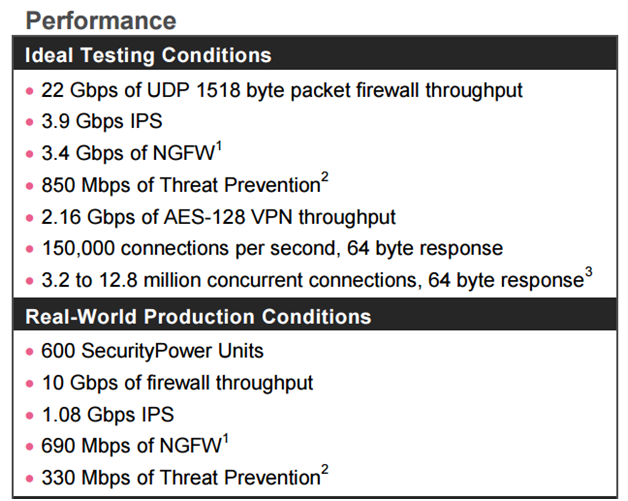

И Check Point, осознав это, описали таблицу производительности.

И опять жирный плюс в карму разработчиков. Помимо спрогнозированной производительности, они сами тестируют на практике свое оборудование и доводят до пользователей самые «живые» сведения о своих трудах.

Кажется, в данной статье было очень много похвалы в адрес Check Point. Но на самом деле, каждому свое. Кому-то данные технологии покажутся дорогими или излишне «умными», а кто-то будет радоваться приобретению именно Check Point. Данная статья лишь показала, что умеют данные устройства, все остальное – решать пользователям.