Обобщенное представление о Check Point

Обобщенное представление о Check Point

О данной компании можно говорить много, но чтобы иметь представление о том, кто такие и чем занимаются, хватит лишь данной информации...

Техническая

Задать вопрос специалисту -> Info@linkas.ru

О данной компании можно говорить много, но чтобы иметь представление о том, кто такие и чем занимаются, хватит лишь данной информации...

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

О данной компании можно говорить много, но чтобы иметь представление о том, кто такие и чем занимаются, хватит лишь данной информации:

- Первый в истории межсетевой экран, который для защиты использовал отслеживание состояний сессии.

- Продукция поддерживала установку на сервера х86.

- В 2007 году появились аппаратные шлюзы со своей операционной системой и фичами для безопасности.

- В 2012 году компания представила свою по сей день развивающуюся ОС – Gaia.

- Все функции делятся на две части – блейды безопасности и блейды управления.

По-хорошему, каждый из этих пунктов можно расписать в отдельных статьях. Но для общего понимания сути Check Point (особенно их целей) – будет достаточно и этого.

Централизованная система безопасности от Check Point

Почти каждый уважающий себя специалист прекрасно знает, что если бы у пресловутого Cisco существовала такая система, Check Point мог бы и не появиться.

Самое время рассказать подробнее, почему это действительно стоящая вещь.

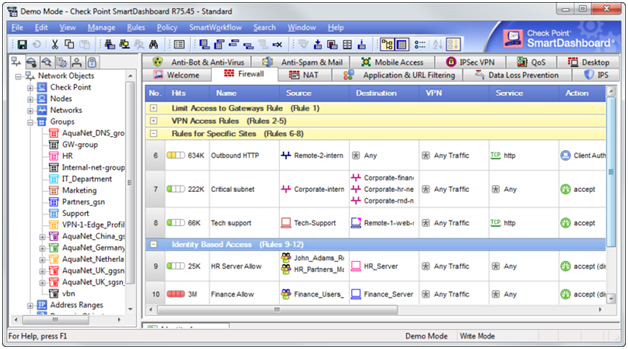

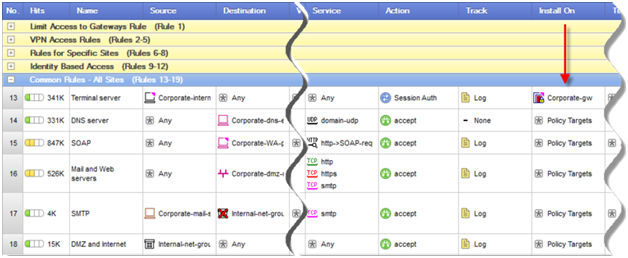

Во-первых, начнем с интерфейса администраторской консоли.

Это Smart Center, с которого ведется управление шлюзами безопасности. Суть проста – администратор сети с предустановленной консолью подключается к серверу (Smart Center), который, в свою очередь, назначает шлюзам политики безопасности и собирает отчетные данные. Особенность данного центра в том, что необязательно быть привязанным к определенному шлюзу.

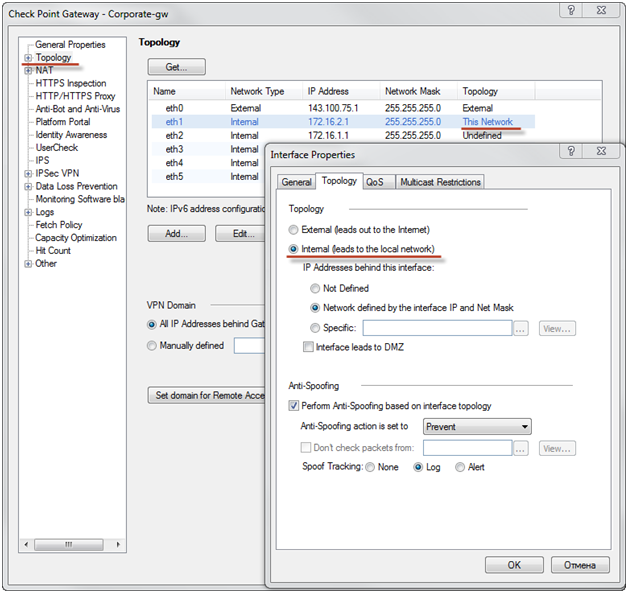

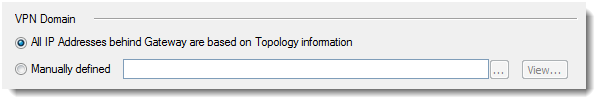

Как так получается? Дело в том, что сервер в автоматическом режиме рассылает политики безопасности. Топологию необходимой сети определяет администратор:

Еще одна отличительная особенность данного центра – в единой базе устройств и политик безопасности. Объем работы, связанной с настройками, значительно меньше, чем при работе с другими производителями.

Добавление новых устройств также не представляет головной боли администратора, поскольку состоит всего лишь из создания нового объекта. Происходит генерация политики, автоматическая рассылка, и – вуаля.

Теперь стоит поговорить о том, как происходит настройка других параметров в Smart Center.

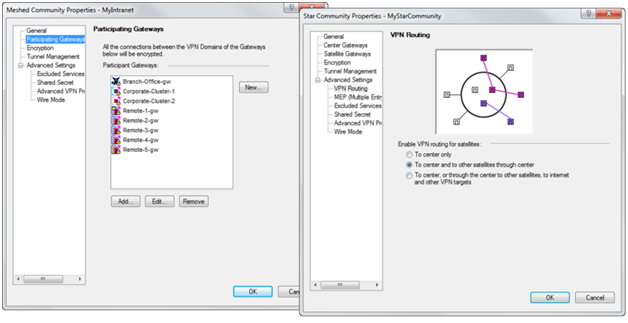

Site-to-site VPN

Даже здесь применяется принцип централизованной настройки в нескольких этапах.

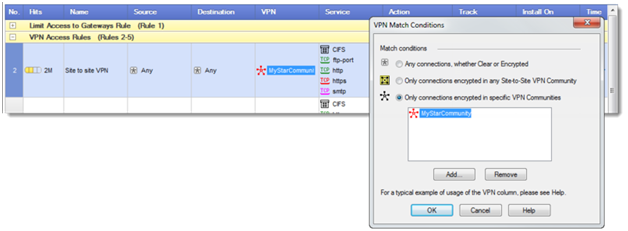

- Создается сообщество (VPN), к нему применяется необходимая топология. Шлюзы, принимающие участие в сообществе, добавляются к нему

- Указать для каждого шлюза сети, трафик которых должен быть зашифрован.

- Указать для разных типов трафика свое VPN-сообщество.

- Установить политику.

Централизованное управление на то и создано, чтобы за 4 шага выполнить настройку сразу нескольких устройств, сэкономив кучу времени. Уже убедились в пользе решений Check Point? Если нет, то идем дальше.

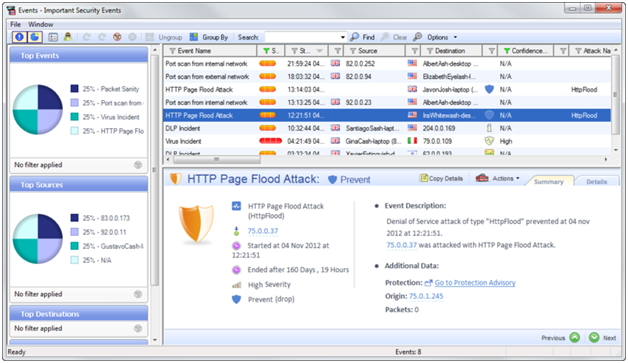

События безопасности и лог-файлы

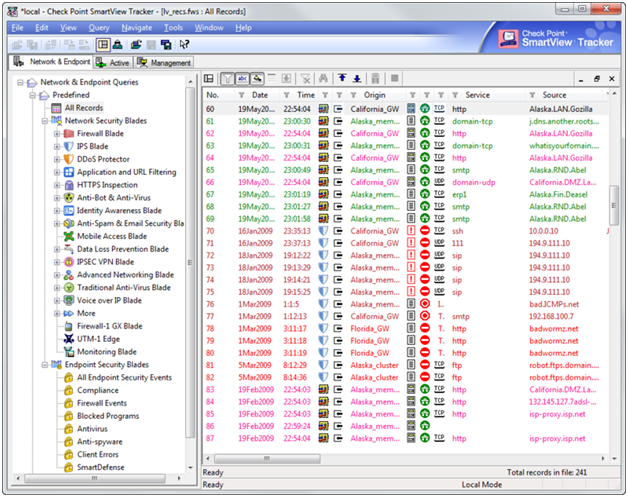

Все события, происходящие с устройствами, подключенными к серверу, регистрируются в один отчет. Для работы с логами существуют:

- SmartView Tracker. Стандартная таблица с возможностями фильтрации, а также с отображением блейда, который стал источником события.

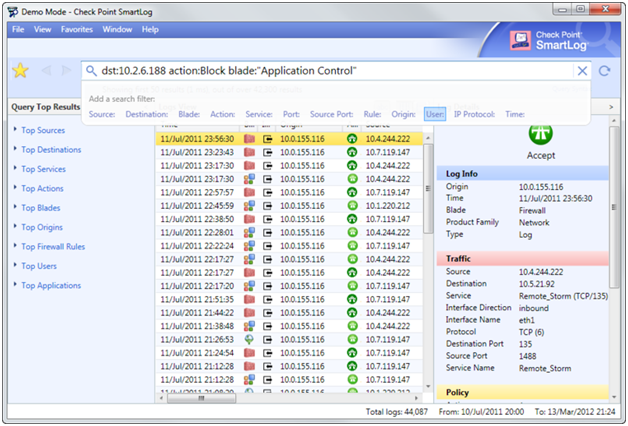

- SmartLog. Создает определенную выборку по необходимому параметру.

- SmartEvent. По сути, представляет собой графическое объединение предыдущих расширений.

Например, от такого-то блейда произошло 5 событий, которые имеют такую-то важность, и это все распределено по временной шкале. Для тех, кто не любит работать с таблицами и вручную искать необходимую информацию по логам – идеальный вариант. Конечно, для некоторых ситуаций, данное решение покажется слишком «обобщенным», но всегда можно посмотреть подробности.

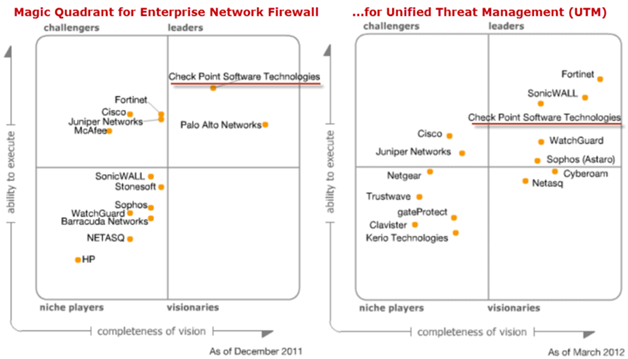

Со стороны маркетинга

С самого начала своего развития Check Point делает упор исключительно на информационную безопасность, став лидером в данной области (покорив список компаний Fortune 500). Аналитика показывает:

..что Check Point лидирует в своей области по показателям на 2011 и 2012 года.

В данной статье была совершена крохотная попытка показать, почему Check Point может быть лучше других в своей области. И если читатель решил после прочтения статьи обзавестись такой «зверушкой» для своей сети, то цель определенно была достигнута.