Настройка Juniper SRX240

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Маршрутизатор, более относящийся к классу межсетевых экранов, Juniper SRX240 - способен обеспечивать высокий уровень безопасности для вашей сети.

Он также обеспечивает высокую защиту от DDoS-атак и способен к фильтрации трафика.

Сравнительно недорогая модель Juniper SRX240 поддерживает различные протоколы маршрутизации, что облегчает работу с устройством. Встроенный MPLS VPN позволяет создать защищенный туннель для передачи данных.

В данной статье предлагается к рассмотрению частичная базовая настройка межсетевого экрана, которая позволит вкратце показать его основные преимущества.

Настройка web-интерфейса

Итак, предположим, сетевой администратор уже подключился к устройству через консольный кабель, поскольку навыки и умения позволяют это сделать. Но стоит иметь в виду, что настройка Juniper немного отличается от Cisco. Поэтому у многих могут возникнуть вопросы.Но это лучше смотреть на примере. Для начала необходимо предоставить удаленный доступ к устройству через web-интерфейс.

root@srx# set system services web-management http interface vlan.0

Команда указывает на то, что устройство будет доступно из внутренней сети, но недоступно из Интернета (что вполне логично).

Настройка SSH-доступа

root@srx# set system services sshSSH - это удаленное управление устройством, современная замена Telnet. SSH обеспечивает действительно достойный уровень безопасности, поэтому его использование сейчас практически повсеместно.

Теперь к устройству можно подключиться не через консоль, а через красивый графический интерфейс. Но тут - кому что удобно.

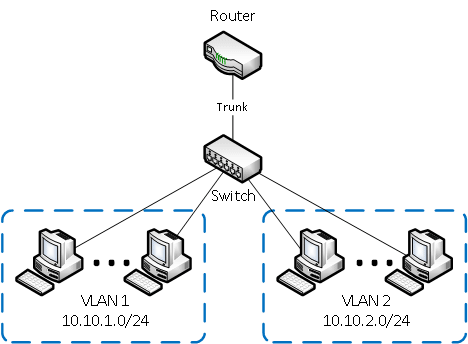

Настройка VLAN

Ранее в настройках уже упоминались VLAN-ы, теперь подробнее о них. По-хорошему, VLAN - это группа портов, к которой потом применяется свой набор правил, и обычно VLAN-ы могут общаться только внутри себя (VLAN - виртуальная локальная сеть). Можно поиграть с настройками и позволить некоторым из них контактировать друг с другом, но на практике это редко когда требуется.

Поэтому лучше перейти к настройке.

root@srx# set interfaces interface-range interfaces-trust member-range ge-0/0/1 to ge-0/0/7

Команда указывает на создание набора интерфейсов с названием interface trust,а также на подключение к ним портов с 1 по 7-ой.

root@srx# set interfaces interface-range interfaces-trust unit 0 family ethernet-switching vlan members vlan-trust

Данная команда уже указывает на то, что интерфейсы из данного набора являются портами коммутатора. Все они принадлежат одному VLAN под названием vlan-trust.

root@srx# set vlans vlan-trust vlan-id 3

root@srx# set vlans vlan-trust l3-interface vlan.0

Теперь происходит непосредственно создание самого VLAN-а (vlan-trust). Данный VLAN имеет свой IP-адрес на интерфейсе vlan.0.

root@srx# set interfaces vlan unit 0 family inet address 192.168.1.1/24

И наконец - создание интерфейса vlan.0 с указанным IP-адресом. Этот адрес принадлежит самому Juniper в данном VLAN. Он же будет основным шлюзом для клиентских устройств, которые подключаются к портам коммутатора.

Сброс настроек Бывают ситуации, когда вроде бы все настроено верно, но где-то нужно подправить. А разбираться, что и как не получилось - нет времени. В таком случае самый простой и быстрый вариант - сброс всех настроек.

Если устройство находится достаточно далеко, можно воспользоваться сбросом через консоль. Для этого необходим ряд команд.

Первым делом, необходимо залогиниться под пользователем с расширенными правами root, далее - режим конфигурации. И там загрузить стандартную конфигурацию.

Далее команды:

cli

configure

load factory-default

set system root-authentication plain-text-password

Вводим новый пароль.

Сохраняем, перезагружаем устройство.

commit and-quit

request system reboot

Готово. Теперь перед вами снова чистое, неиспользованное устройство. Можно начинать настройки заново.

Настройка VPN

Немаловажный параметр в Juniper SRX240 - настройка VPN. Это защищенный туннель, который позволяет передавать трафик из одной точки в другую при полной зашифрованности.

Через режим конфигурирования создается виртуальный интерфейс st0. Необходимо задать статический IP-адрес для juniper ipsec туннеля.

set interfaces st0 unit 1 family inet address 10.11.14.157/30

set interfaces st0 unit 1 description "Msk-kopus1 to NN"

Команда set interfaces st0 указывает на то, что на его основе создается дополнительный интерфейс с номером 1

Задается размер MTU.

set interfaces st0 unit 1 family inet mtu 1400

Вообще, настройка IPSec VPN - это процесс, который необходимо понимать. Он состоит из нескольких фаз, в нем много тонкостей. Но в данной статье будет приведена только сама настройка.

Итак, фаза IKE.

Произведем настройку профиля с параметрами.

Включим использование pre-shared keys, с помощью authentication-method pre-shared-keys.

set security ike proposal jun-msk-nn authentication-method pre-shared-keys

Далее происходит генерация общего приватного ключа.

set security ike proposal jun-msk-nn dh-group group14

Для аутентификации будет использоваться SHA-256.

set security ike proposal jun-msk-nn authentication-algorithm sha-256

Необходимо указать алгоритм шифрования в первой фазе.

set security ike proposal jun-msk-nn encryption-algorithm aes-256-cbc

Можно также указать описание proposal:

set security ike proposal jun-msk-nn description vpn-msk-korpus2-to-nn

Зададим время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) первой фазы

set security ike proposal jun-msk-nn lifetime-seconds 86400

Задаем режим работы

set security ike policy msk-to-nn mode main

Задаем сам PSK ключ

set security ike policy msk-to-nn pre-shared-key ascii-text "your password"

И привязываем его к proposal:

set security ike policy msk-to-nn proposals jun-msk-nn

Теперь нужно указать ip адрес шлюза (публичный ip, который будет виден в сети Интернет) для подключения и создать саму политику шлюза.

set security ike gateway g-msk-to-nn ike-policy msk-to-nn

Задаем интерфейс, через который будет проходить IPSec трафик

set security ike gateway g-msk-to-nn external-interface fe-0/0/2.0

Настройка первой фазы окончена. Можно переходить ко второй.

Необходимо задать протокол инкапсуляции.

set security ipsec proposal IPSecPro-for-nn protocol esp

Теперь выбор алгоритма аутентификации.

set security ipsec proposal IPSecPro-for-nn authentication-algorithm hmac-sha-256-128

И алгоритм шифрования:

set security ipsec proposal IPSecPro-for-nn encryption-algorithm aes-256-cbc

И также время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) второй фазы

set security ipsec proposal IPSecPro-for-nn lifetime-seconds 18600

Описание (чтобы было проще разбираться):

set security ipsec proposal IPSecPro-for-nn description vpn-msk-korpus2-to-nn

Теперь необходимо создать политику IPSec VPN.

set security ipsec policy msk-to-nn perfect-forward-secrecy keys group14

set security ipsec policy msk-to-nn proposals IPSecPro-for-nn

Следующим шагом нужно указать виртуальный интерфейс для построения IPSec туннеля.

set security ipsec vpn "vpn-msk-korpus2-to-nn" bind-interface st0.1

Указываем шлюз set security ipsec vpn "vpn-msk-korpus2-to-nn" ike gateway g-msk-to-nn

Связываем это с политикой и указываем на то, что туннель необходимо создать сейчас.

set security ipsec vpn "vpn-msk-korpus2-to-nn" ike ipsec-policy msk-to-nn

set security ipsec vpn "vpn-msk-korpus2-to-nn" establish-tunnels immediately

Аналогичные настройки проводятся и на остальных устройствах, которые будут использовать IPSec VPN.

Напоследок - необходимо разрешить трафик в зоне untrust like.

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ike

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ping

set security zones security-zone trust interfaces st0.1 host-inbound-traffic system-services all

set security zones security-zone trust interfaces st0.1 host-inbound-traffic protocols all

ВАЖНО! Не забыть добавить st0.1 в зону trust.

set security zones security-zone trust interfaces st0.1

Все основные штрихи по настройке IPSec закончены, теперь - настройка статических маршрутов.

set routing-options static route 192.168.4.0/24 next-hop

Настройка завершена.

Как видите, работать с Juniper не так уж и сложно.