Настройка Juniper SRX100

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Маршрутизатор Juniper SRX100, более относящийся к классу межсетевых экранов, в основном применяется для подключения удаленных офисов к центральному. Это обеспечивает высокий уровень безопасности, поскольку подключение и передача данных происходит через защищенный туннель VPN.

Различные протоколы динамической маршрутизации позволят устройству Juniper SRX100 выступать в роли пограничного маршрутизатора.

Первичная настройка

Как маршрутизаторы, так и межсетевые экраны, как правило, имеют общие этапы настроек. Первым делом, конечно же, приводится первоначальная настройка оборудования, которая позволит управлять им в дальнейшем и проводить последующие этапы настройки сети.

Для начала происходит подключение к устройству по консольному кабелю. Необходимо ввести логин и пароль (по умолчанию - root). И тут возникает маленький нюанс: для того, чтобы общение происходило посредством CLI, необходимо оповестить устройство об этом следующей командой:

screen /dev/ttyUSB0

root@hostname% whoami

--- JUNOS 11.2R4.3 built 2011-11-24 08:11:51 UTC

root

root@hostname% cli

root@hostname>

Для любителей Cisco немного непривычно, но вполне терпимо.

Далее предлагается создание пользователя, отличного от root.

> show configuration system | display set

set system root-authentication encrypted-password "Пароль"

set system login user admin class super-user

set system login user admin authentication encrypted-password "Пароль"

В случае, если Вы хотите ввести пароль после ввода команды — используйте:

plain-text-password вместо encrypted-password

В отличии, опять же, от привычного Cisco, команды не применяются немедленно.

Для применения конфигурации необходимо написать

commit

Если все правильно — в ответ будет commit complete.

Если ошибка — выведет, где она расположена.

Примечание: пароль для пользователя root обязателен.

Настройка сети

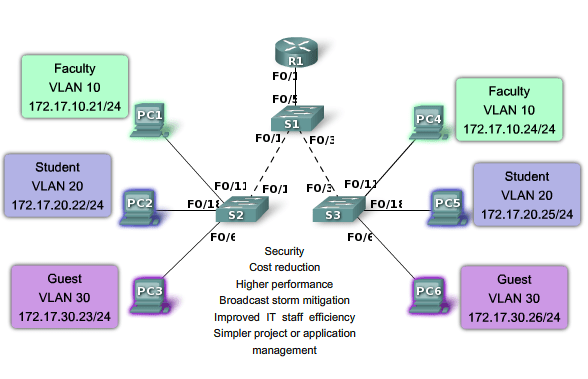

Теперь, когда устройство готово к общению, необходимо озадачить его самым важным - настройкой сети.Для этого, как обычно, настраивается сетевой интерфейс, VLAN и всеми любимый NAT, но о нем позже.

По умолчанию интерфейсы являются членами vlan0, все, кроме нулевого. (fe-0/0/0 )

Первый интерфейс можно вывести из vlan и настроить следующим образом:

set interfaces fe-0/0/1 unit 0 family inet address 11.11.187.104/25 primary

Интерфейс с подключенным компьютером:

set interfaces fe-0/0/2 unit 0 family ethernet-switching vlan members vlan-trust

Настройка VLAN

set vlans vlan-trust vlan-id 3set vlans vlan-trust l3-interface vlan.0

set interfaces vlan unit 0 family inet address 192.168.8.1/24

Примечание: VLAN - виртуальная локальная сеть. Её наличие указывает на то, что определенные интерфейсы будут объединены (виртуально) в одну группу, к которой применяются определенные правила.

Первая строка настроек включает возможность коммутации между интерфейсами, вторая — назначает VLAN по умолчанию.

Шлюз по умолчанию:

show routing-options | display set

set routing-options static route 0.0.0.0/0 next-hop 11.11.187.1

DNS:

set system name-server 8.8.8.8

set system name-server 8.8.4.4

Примечание: DNS - система доменных имен. Позволяет устройству (в данном случае - Juniper SRX100) узнать IP-адрес сайта, к которому обращается пользователь, и устанавливать соединение уже непосредственно по адресу, а не по имени сайта.

Настройка интерфейсов и VLAN-ов выполнена успешно. Теперь - самое интересное.

Настройка NAT

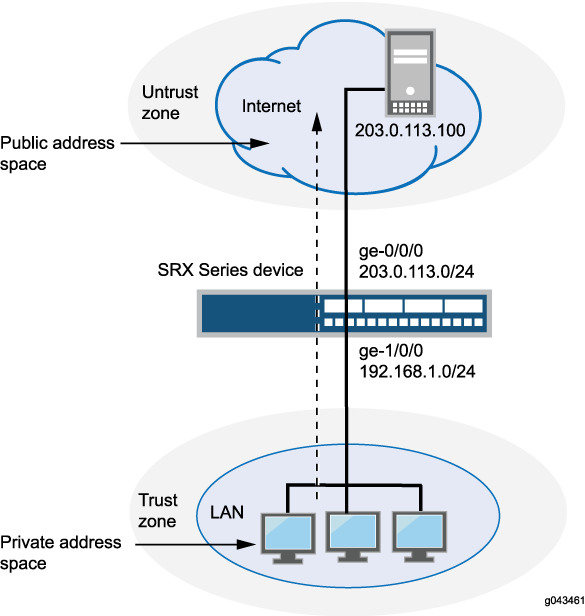

Вообще, механизм NAT необходим для преобразования IP-адреса устройства при передаче данных из локальной сети во внешнюю. Самое частое используемое здесь - SNAT (source NAT), то есть подмена адреса источника при прохождении трафика в одну сторону и обратной замене адреса назначения в ответном пакете с трафиком.Также, важным понятием при работе с NAT являются зоны. Они необходимы для описания и логического объединения сетей, а также для описания правил межсетевого экрана внутри одной зоны. По умолчанию, есть 2 зоны:

первая — trust, отвечает за локальную сеть, вторая — untrust, отвечает за интернет.

Пример конфигурации:

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

vlan.0;

}

}

security-zone untrust {

screen untrust-screen;

host-inbound-traffic {

system-services {

ssh;

ike;

https;

ping;

}

}

interfaces {

fe-0/0/0.0 {

host-inbound-traffic {

system-services {

dhcp;

tftp;

}

}

}

fe-0/0/1.0;

}

}

В данном примере описаны как раз те самые 2 зоны.

В зоне trust разрешен весь входящий на интерфейсы трафик.

В зоне untrust разрешены входящие ssh, ike, https, ping.

Здесь мы описываем, например, сможет ли человек попасть на роутер по ssh, если роутер определил его трафик как зона untrust.

Далее мы должны описать разрешения на трафик между зонами:

show security policies

from-zone trust to-zone untrust {

policy trust-to-untrust {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Этим мы разрешаем маршрутизацию любого внутреннего трафика наружу.

И сам SNAT выглядит так:

source {

rule-set trust-to-untrust {

from zone trust;

to zone untrust;

rule source-nat-rule {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

Отлично! Теперь настроены все правила входящего/исходящего трафика, что увеличивает общий уровень безопасности при обращении с Juniper SRX100.

Как видно из вышеприведенных настроек, Juniper не так уж и сильно уступает привычному всем Cisco. Есть небольшая разница, которая бросается в глаза, но если поработать с данным устройством длительное время, можно привыкнуть.