Настройка Cisco 880

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Поддержка всех современных тенденций в сфере построения сети - отличительная черта маршрутизаторов Cisco серии 880.

При помощи данных устройств возможно построение безопасной корпоративной среды со всем необходимым функционалом. Этому способствуют системы предотвращения вторжений (IPS), Firewall, VPN, а также работа со стандартами 802.11 g/n.

Cisco 880 также поможет в создании целой беспроводной сети для создания более комфортных условий работы.

Настройка всех устройств серии 8ХХ примерно одинакова. В данной статье будет предложен к изучению только ряд основных моментов, которые помогут в:

1) Автоматической настройке большого количества устройств;

2) Настройке доступа в сеть Интернет;

3) Построении безопасной корпоративной сети;

4) Разделении целого офиса на несколько виртуальных сетей.

Этих этапов будет достаточно, чтобы охватить все основные и необходимые в работе функции Cisco 880.

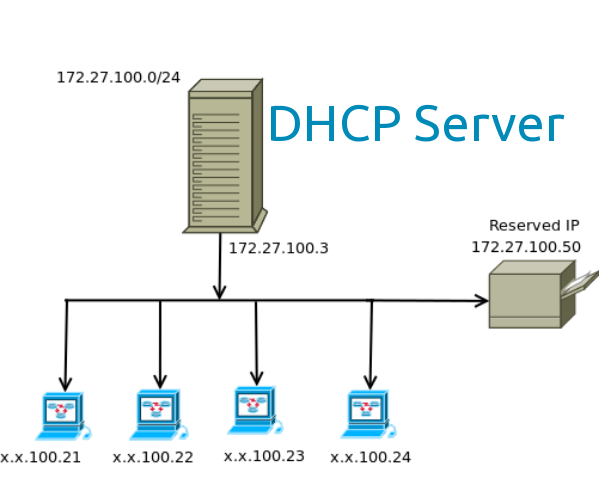

Настройка DHCP

Немного прикрыв на глаза на первоначальную настройку оборудования и возложив данную ответственность на совесть сетевого администратора, предлагается сразу перейти к самому интересному.Итак, роутер уже общается с администратором через консоль или web-интерфейс, уже немного "знает" об устройствах, которые к нему подключены. И тут возникает дилемма. Устройств - большое количество. Каждому необходимо присвоить свой IP-адрес и другие параметры для общения друг с другом. Как быть? Прописывать все для каждого устройства вручную?

Нет, конечно же. Лучше воспользоваться DHCP - протоколом динамической настройки узла. Клиентское устройство, у которого нет необходимых данных, обращается к DHCP-серверу. Он, в свою очередь, и выдает ему IP-адрес. Администратору лишь нужно правильно рассчитать пул выдаваемых адресов. Легко? На практике еще легче.

Этапы настройки:

1. Исключаем некоторые адреса из пула (те устройства, чьи адреса прописываются статически)

ip dhcp excluded-address 192.168.N.16 192.168.N.100

2. Создаем пул адресов

ip dhcp pool LAN

3. Диапазон выдаваемых IP-адресов

network 192.168.N.0/16

4. Устанавливаем шлюз по умолчанию

default-router 192.168.N.1

5. Прописываем DNS-сервер. Вместо него можно указать локальный адрес маршрутизатора.

dns-server domaine.com

Вот и все, теперь часть задач успешно будут выполняться в автоматическом режиме. От простого - к сложному.

Итак...

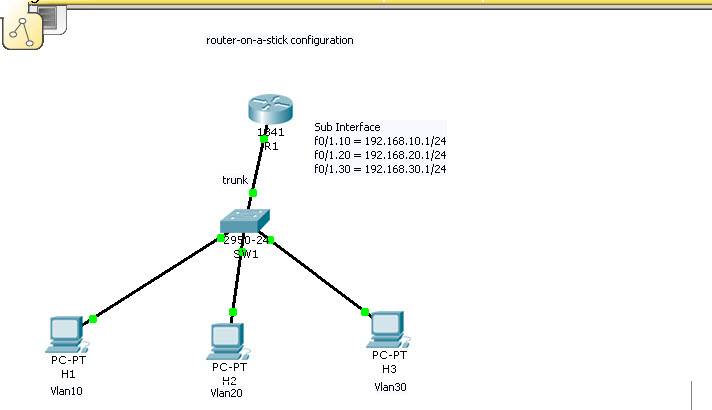

Настройка VLAN

В начале статье было сказано о возможности создания виртуальной сети поверх уже существующей. Так и есть. Но с небольшой помаркой.VLAN - виртуальная локальная сеть, настраивается, как правило, на коммутаторе. Позволяет объединять по MAC-адресу, порту или методу аутентификации различные устройства в сети. Это упрощает работу с несколькими устройствами, поскольку для каждого VLAN-а будут действовать свои параметры.

И тут - не стоит забывать, что VLAN - на коммутаторе, а на роутере sub-интерфейс, который привязан напрямую к VLAN.

Проще будет на примере.

Примечание: для того, чтобы VLAN-ы могли обмениваться трафиком, порт коммутатора, который подключен к маршрутизатору, должен находиться в режиме trunk. Также стоит иметь в виду, что шлюз по умолчанию в каждом sub-интерфейсе должен совпадать.

Первым делом необходимо включить физический интерфейс, подключенный к коммутатору.

Router#conf t

Router(config)#interface fastEthernet 0/0

Router(config-if)#no shutdown

Теперь непосредственно настройка sub-интерфейса.

Router#conf t

Router(config)#interface fastEthernet 0/0.50

Router(config-subif)#encapsulation dot1Q 50

Router(config-subif)#ip address 50.0.0.254 255.255.255.0

Здесь "50" во второй строке конфигурации - номер VLAN, который связан с данным sub-интерфейсом. То есть, для VLAN 100 цифра будет 100, и т.п. Также нельзя забывать о том, что адрес sub-а должен совпадать с адресами VLAN-а на коммутаторе.

Пингуем. Радуемся. Идем дальше. От простого к сложному, от простого к сложному...

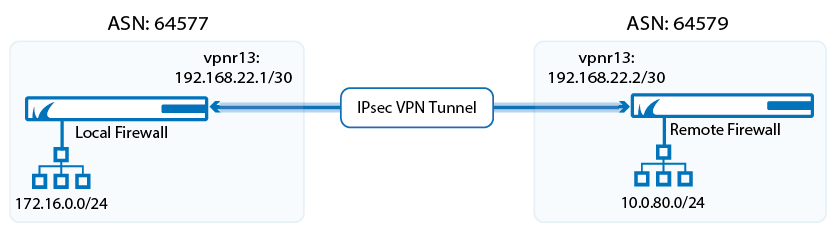

Настройка VPN

Прежде чем выйти непосредственно в сеть Интернет, предлагается обезопасить сеть от стороннего вмешательства. Сделать это можно, используя три замечательных буквы - VPN. И ничего плохого в них нет.VPN представляет собой виртуальную частную сеть. Визуально можно нарисовать в голове "мостик" между устройствами разных сетей, а по "мостику" передаются их данные. Чтобы хотя бы посмотреть на этот обмен, необходимо получить кучу привилегий, паролей, логинов, да и прочего. Для злоумышленника - плохо, для построения безопасной корпоративной сети - идеально.

В данном примере приведен один из типов VPN - IPSec VPN. Вообще, IPSec - набор протоколов, определяющих способы/механизмы обеспечения защиты данных. То есть, за безопасность будет бороться не один протокол, а их целый набор. Но для простоты понимания можно привести саму настройку с основными этапами, чтобы дополнительные механизмы остались на случай взыгравшегося воображения сетевого администратора.

1. Создаем политику безопасности и настраиваем ее

RouterA(config)#crypto isakmp policy 1

2. Указываем метод шифрования

RouterA(config)#encryption 3des

3. Указываем метод хеширования

RouterA(config)#hash md5

4. Указываем метод аутентификации

RouterA(config)#authentication pre-share

5. Выходим из режима редактирования политики безопасности

RouterA(config)#exit

6. Ключ для аутентификации (должен совпадать для обеих точек)

RouterA(config)#crypto isakmp key PASS address 33.33.33.33

7. Применение набора преобразований

RouterA(config)#crypto ipsec transform-set LAN1 esp-3des esp-md5-hmac

8. Указываем режим работы IPSec (туннельный режим - удаленное VPN-подключение)

RouterA(cfg-crypto-trans)#mode tunnel

RouterA(cfg-crypto-trans)#exit

9. Создаем крипто-карту (детали туннелирования)

RouterA(config)#crypto map MAP1 10 ipsec-isakmp

10. Указываем IP-адрес маршрутизатора, с которым устанавливаем VPN (второй "берег мостика")

RouterA(config-crypto-map)#set peer 33.33.33.33

11. Указываем набор политик безопасности

RouterA(config-crypto-map)#set transform-set LAN1

12. Указываем на шифрование данных, которые будут проходить через список доступа под номером 100

RouterA(config-crypto-map)#match address 100

13. Выходим из режима настройки крипто-карты

RouterA(config-crypto-map)#exit

14. GRE-трафик (туннельный трафик, передающийся от одного устройства к другому) с хоста 11.11.11.11 на хост 33.33.33.33 подлежит шифрованию

RouterA(config)#access-list 100 permit gre host 11.11.11.11 host 33.33.33.33

15. Переходим в режим настройки внешнего интерфейса

RouterA(config)#interface fa 0/1

16. Привязка карты шифрования MAP1 к внешнему интерфейсу

RouterA(config-if)#crypto map MAP1

Таким же образом настраивается и другой маршрутизатор, который участвует в построении VPN-туннеля. Теперь данные, передающиеся из сети роутера А в сеть роутера Б - под надежной защитой.

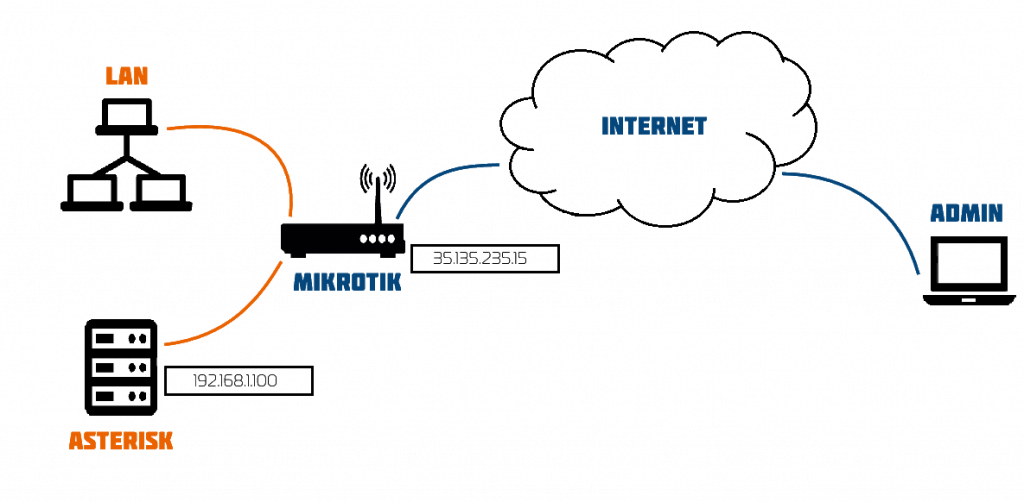

Настройка NAT

Волноваться больше не о чем и можно смело выпускать Cisco 880 в сеть Интернет.Поможет в этом механизм NAT, который занимается трансляцией внутреннего адреса устройства во внешний адрес, и под ним уже "общается" со всей сетью. Обратный трафик идет на адрес маршрутизатора, а потом распределяется в локальной сети между устройствами.

Этапы настройки:

1. Настраиваем NAT на Интернет (внешнем) интерфейсе

interface FastEthernet0/0

ip nat outside

2. Настраиваем NAT на локальном (внутреннем) интерфейсе.

interface Vlan1

ip nat inside

3. Создаем список IP-адресов, имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168.???.??? any

4. Включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

5. Добавляем инспекцию популярных протоколов

ip inspect name INSPECT_OUT http

ip inspect name INSPECT_OUT https

ip inspect name INSPECT_OUT ftp

Настройка портов

Для NAT также можно сделать небольшую, но полезную помарку - для того, чтобы открыть доступ извне к web-серверу, который находится за маршрутизатором, необходимо выполнить так называемый "проброс портов".Настройка:

ip nat inside source static <внутренний ip-адрес; <внешний ip-адрес; extendable

В качестве примера настроим проброс порта TCP 8081 для http-сервера с внешнего IP: 88.147.164.1 на внутренний узел: 192.168.1.2.

Прописываем проброс порта на Cisco:

Router(config)# ip nat inside source static tcp 192.168.1.2 88.147.164.1 8081 extendable

Готово. Набираем команду end или exit для выхода из режима конфигурации и сохраняемся.

Если необходимо задействовать какой-либо другой порт, просто меняем его в настройке, и - вуа-ля.

Что имеем по итогу? Теперь у вас в руках - современный, функционирующий маршрутизатор Cisco серии 880, с которым возможно построение любой сети для различных нужд. В данной статье были изучены самые основные этапы по "глубокой" настройке оборудования, которые действительно не всегда легко понять и сделать. Надеемся, теперь это станет простой задачей даже для начинающего сетевого администратора.