Настройка Cisco 3750

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Коммутатор Cisco 3750 позволяет развернуть широкую корпоративную сеть. К его основным преимуществам можно отнести: управление стеком через IP-адрес (экономия IP-адресов), высокий уровень отказоустойчивости (выход из строя одного из коммутаторов не нарушает работу стека), широкий список доступных протоколов маршрутизации, поддержка QoS (качество обслуживания), а также поддержка VLAN.

Благодаря этим функциям возможно построение действительно гибкой и мощной инфраструктуры с поддержкой удаленных офисов.

Настройка VLAN

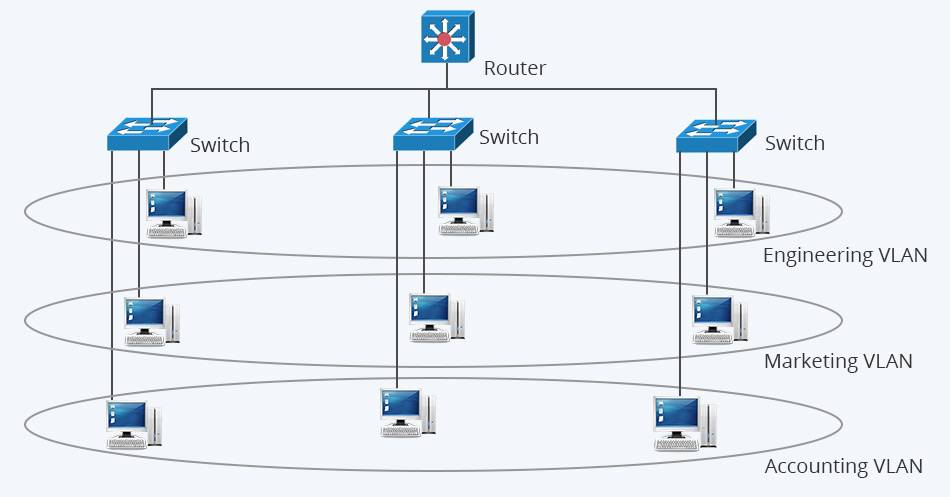

Первым делом предлагается настроить VLAN на коммутаторе Cisco 3750. VLAN - это виртуальная локальная сеть. Она позволяет группе портов объединяться в одну сеть, независимо от физического расположения. "Маркировка" устройств для обозначения принадлежности к VLAN происходит по следующим параметрам: порт, MAC-адрес, протокол и метод аутентификации. В данной статье приводится маркирование по порту, да и в целом - это самый распространенный способ.Такая группа портов, созданная во VLAN, в дальнейшем может общаться только внутри себя, соответственно, трафик идет исключительно в выбранный VLAN. Конечно, можно настроить возможность передачи трафика между разными VLAN-ми, но это совсем другая история...

Итак, этапы настройки. Первым делом происходит создание VLAN (в режиме конфигурирования, конечно же):

switch(config)#

switch(config)#vlan 200

switch(config-vlan)#

Теперь можно указать его параметры. Предлагается дать ему имя:

switch(config-vlan)#

switch(config-vlan)#name NAMEVLAN

switch(config-vlan)#

И, наконец, выход из режима конфигурирования и сохранение настроек.

switch(config-vlan)#

switch(config-vlan)#end

switch#

switch#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

Первый этап настройки VLAN закончен. Теперь необходимо настроить порты. Они могут быть двух типов: access или trunk. Access порт предназначен для подключения конечного устройства и может принадлежать только одному VLAN. Trunk, как правило, применяется для подключения к другому коммутатору или маршрутизатору. Главным отличием является возможно передавать трафик с нескольких VLAN.

В данной статье будет приведена настройка только trunk-порта.

В приведенной конфигурации идёт выбор используемого порта, указание доступных VLAN и поднятие порта (команда no shutdown).

switch#

switch#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

switch(config)#interface gigabitEthernet 0/23

switch(config-if)#switchport mode trunk

switch(config-if)#switchport trunk allowed vlan 2,30-35,40

switch(config-if)#no shutdown

switch(config-if)#end

switch#

Всё, теперь на коммутаторе созданы VLAN и настроен trunk-порт.

Можно переходить к следующим этапам настройки.

Настройка QoS

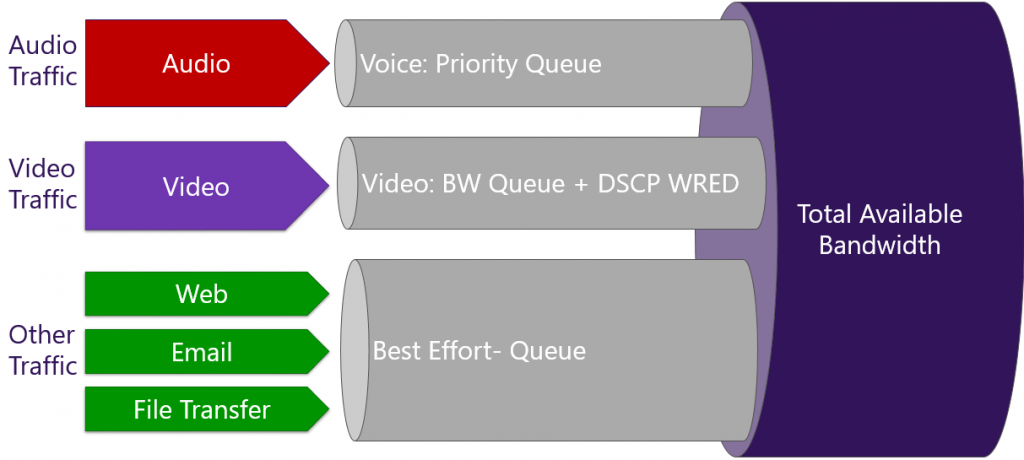

QoS - это технология качества обслуживания, которая позволяет наделять различный трафик своим приоритетом и "обслуживать" его согласно заданному приоритету.

Это бывает довольно удобно, когда в компании действительно проходит разное количество трафика, и, к примеру, большая часть из него - не несет полезной информации. Такой трафик можно поставить самым низким по приоритету, это снизит нагрузку и ускорит прохождение действительно важных данных.

Для технологии QoS применяются различные модели. К примеру, это может быть негарантированная доставка, когда нет отдельных классов трафика и его регулирования. Более современные способы - IntServ и DiffServ. Самой "умной" и гибкой считается последняя модель, поскольку за счет нее происходит разделение трафика на различные классы.

В целом же, для маркировки трафика, например, IP-телефонии и видеоконференций, как правило, используют ответвление DSCP. Данный механизм позволяет выставить наибольший приоритет именно медиа-трафику. Но об этом чуть позднее.

Теперь непосредственно о настройке QoS. Цифры для настройки очередей предварительно подбираются, но за основу можно брать и autoqos.

mls qos queue-set output 1 threshold 1 150 150 90 150

mls qos queue-set output 1 threshold 2 400 400 100 400

mls qos queue-set output 1 threshold 3 150 150 90 400

mls qos queue-set output 1 threshold 4 150 150 50 400

mls qos queue-set output 1 buffers 10 60 15 15

QoS необходимо включать только тогда, когда все настройки выполнены. Включение qos выглядит так:

SWITCH#(config)#mls qos

При отключении качества обслуживания все остальные строки конфигурации удалять не нужно, это дополнительное преимущество. Для отключения используется команда:

SWITCH#(config)#no mls qos

По умолчанию включена перемаркировка DSCP. Она необходима в случае использования политик на интерфейсе. Если отключить эту команду, то политика работать на интерфейсе не будет.

SWITCH#(config)#mls qos rewrite ip dscp

На всех интерфейсах необходимо включить strict priority для первой очереди из dscp-output-q

SWITCH#(config-if)# priority-queue out

По умолчанию коммутатор с включенным qos не доверяет меткам. Чтобы это исправить, необходимо ввести следующее:

SWITCH#(config-if)# mls qos trust dscp

Если надо маркировать трафик, например, для сервера с ip-pbx, то сначала создаются acl (access-листы), которые указываются в классах. Из них уже составляется политика:

ip access-list extended rtp

permit udp any range 10000 20000 any

ip access-list extended signaling

permit tcp any any eq 5060

permit udp any any eq 5060

permit udp any eq 5060 any

permit tcp any eq 5060 any

permit udp any any eq 1720

permit tcp any any eq 1720

class-map match-all MARK-SIGN

match access-group name signaling

class-map match-all MARK-VOICE

match access-group name rtp

!

policy-map MARK-PBX

class MARK-VOICE

set dscp ef

class MARK-SIGN

set dscp cs3

class class-default

На интерфейсе ip-pbx нет trust dscp. В таком случае применяется политика для маркировки трафика.

SWITCH#sh run int gi1/0/22

interface GigabitEthernet1/0/22

description IP-PBX

switchport access vlan 100

switchport mode access

priority-queue out

spanning-tree portfast edge

spanning-tree bpdufilter enable

service-policy input MARK-PBX

SWITCH#sh mls qos interface gi1/0/22

GigabitEthernet1/0/22

Attached policy-map for Ingress: MARK-PBX

trust state: not trusted

trust mode: not trusted

trust enabled flag: ena

COS override: dis

default COS: 0

DSCP Mutation Map: Default DSCP Mutation Map

Trust device: none

qos mode: port-based

Вот так проводится анализ маркировки входящего трафика и исходящего, осуществляется наблюдение за очередями. Остается добавить, что в этом выводе очереди нумеруются с 0, а не с 1.

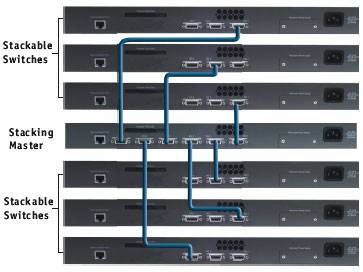

Настройка стеков

Стоит начать с того, что стекирование коммутаторов необходимо для упрощенного управления. Стек позволяет "объединить" (именно в кавычках) физические каналы на разных коммутаторах в один логический. Это гарантирует высокую отказоустойчивость и высокую пропускную способность.

Приведем несколько примеров создания стеков: из двух отдельных стеков и из двух стеков с двумя участниками.

1. Для начала, два коммутатора (А и Б, к примеру), объединяются друг с другом в единый стек. Далее происходит выбор мастера стека. Пусть для примера преимущество будет за стеком Б. Коммутатор А при этом перезагружается и присоединяется к стеку коммутаторов.

Номер члена стека Коммутатора-A при этом изменится, поскольку он конфликтует с Коммутатором-Б. Коммутатор-A выберет наименьший доступный номер стека (в данном случае это "2").

2. Снова имеем стек коммутаторов А и Б. Второй стек коммутаторов состоит из Коммутатора-В и Коммутатора-Г, причем Коммутатор-В является мастером стека.

При объединении двух стеков происходит выбор мастера общего стека; опять же для примера предпочтение отдается Коммутатору-Б.

Коммутатор-A сохранит номер члена стека. Коммутатор-В и Коммутатор-Г перезагрузятся и присоединятся к стеку с новыми номерами члена стека "3" и "4" соответственно.

Добавим некоторые советы по добавлению в стек коммутатора в качестве подчиненного.

Например, чтобы добавить в стек подчиненный коммутатор, необходимо выполнить следующие действия:

Первым делом, устанавливается значение приоритета "1" для добавляемого коммутатора следующей командой.

switch номер-члена-стека priority новое-значение-приоритета

Примечание: Данный пункт не является обязательным, однако он позволяет значительно снизить шансы данного коммутатора на избрание мастером стека в будущем.

Далее добавляемый коммутатор выключается. Тут важно убедиться, что стек полностью подключен, чтобы при подключении нового коммутатора стек находился как минимум в состоянии подключения с половинной пропускной способностью и не распался на части.

Теперь через порт StackWise необходимо подключить новый коммутатор к стеку и включить его. После включения нового коммутатора выполняется команда show switch для проверки членства в стеке.

И еще один совет по добавлению в стек коммутатора в качестве мастера стека:

Для этого выполняются похожие действия, которые приведены на примере выше.

Вводится команда show switch, получаем значения приоритета членов стека.

switch>show switch

Current

Switch# Role Mac Address Priority State

--------------------------------------------------------

1 Slave 0016.4748.dc80 1 Ready

*2 Master 0016.9d59.db00 5 Ready

Для добавляемого коммутатора устанавливается приоритет выше, чем у остальных членов стека. В данном примере следует установить значение приоритета выше пяти.

switch номер-члена-стека priority новое-значение-приоритета

Опять же, важно убедиться, что стек полностью подключен.

Включаем новый коммутатор и подключаем его к стеку через порты StackWise. Пройдут выборы мастера стека, и новый коммутатор будет выбран мастером, поскольку у него самое высокое значение приоритета.

Члены предыдущего стека перезагрузятся для присоединения к новому стеку. После того как все члены включатся, выполняем опять команду show switch для проверки настроек.

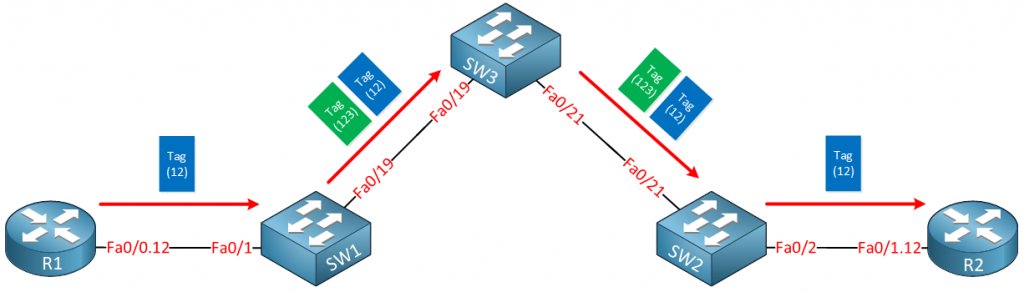

Настройка Q-in-Q

Технология сама по себе несложная, но необходимо уловить её суть. По факту, Q-in-Q описывает метод, по которому тегированный трафик может передаваться внутри уже тегированного трафика. То есть, проще говоря, если "транспорт" не в силах передать трафик с нескольких VLAN, то он просто объединяет их в один. После получения VLAN распаковывается обратно в несколько штук.Важное условие: данная технология должна поддерживаться на всех настраиваемых коммутаторах.

Настройка непосредственно выглядит следующим образом:

На сервере (который является маршрутизатором для клиентов) терминируются все клиентские VLAN-ы (с 11 по 15 включительно). При этом порт GigabitEthernet 1/0/1 коммутатора 1 находится в режиме trunk (о нем писали ранее). Конфигурация такова: выбирается порт, идет указание на выбор инкапсуляции. Прописывается разрешение на "пропуск" VLAN-ов с 11 по 15.

interface GigabitEthernet1/0/1

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 11-15

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Следующий шаг: порт GigabitEthernet1/0/2 соединяется с коммутатором 2 через порт GigabitEthernet1/0/1. Это необходимо для того, чтобы отдать пакеты в порт, который будет объединять весь трафик в технологию Q-in-Q. Конфигурация похожа на предыдущую, только приводится для другого порта:

interface GigabitEthernet1/0/2

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 11-15

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Порт второго коммутатора GigabitEthernet1/0/1 находится в режиме Q-in-Q. Это означает, что все приходящие пакеты инкапсулируются во VLAN 10. Для всех устройств, находящихся далее по цепочке, виден только один VLAN (в данном случае, VLAN 10). Конфигурация порта GigabitEthernet1/0/1 на втором коммутаторе будет такая:

(в режиме конфигурирования):

interface GigabitEthernet1/0/1

description -== Q-IN-Q ==-

switchport access vlan 10

switchport mode dot1q-tunnel

switchport nonegotiate

no mdix auto

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Теперь весь трафик, приходящий на этот порт, будет упаковываться внутрь 10-го VLAN, и соответственно, выходить через порт GigabitEthernet1/0/28. Настройки выглядят так:

interface GigabitEthernet1/0/28

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

На удаленной площадке наш VLAN приходит в порт GigabitEthernet1/0/28 третьего коммутатора с конфигурацией, идентично настроенной на втором коммутаторе с портом GigabitEthernet1/0/28.

interface GigabitEthernet1/0/28

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Трафик приходит на порт GigabitEthernet1/0/28 третьего коммутатора, имеющий двойной тег, то есть по технологии Q-in-Q. Далее его надо распаковать. Соответственно, порт GigabitEthernet1/0/1 находится в режиме Q-in-Q. Настройки его такие:

interface GigabitEthernet1/0/1

description -== Q-IN-Q ==-

switchport access vlan 10

switchport mode dot1q-tunnel

switchport nonegotiate

no mdix auto

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Остался последний коммутатор 4, в который и включаются все клиенты. Настройки GigabitEthernet1/0/1 на нем такие:

interface GigabitEthernet1/0/1

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 11-15

switchport mode trunk

speed nonegotiate

no cdp enable

spanning-tree bpdufilter enable

spanning-tree bpduguard enable

Настройки клиентских портов, для первого клиента во VLAN 11, порт GigabitEthernet1/0/2:

interface GigabitEthernet1/0/2

description -== FirstClient ==-

switchport access vlan 11

switchport mode access

Для второго клиента, подключенного в GigabitEthernet1/0/3, и VLAN 12, такие:

interface GigabitEthernet1/0/2

description -== SecondClient ==-

switchport access vlan 12

switchport mode access

Такие же настройки для оставшихся клиентов.

Запаковали - отправили - получили - распаковали.

Как видно из настроек, абсолютно ничего сложного. Здесь самое главное - понимать суть технологии, понимать цель её настройки. И тогда сам процесс станет еще проще.

Итоги

В данной статье были рассмотрены основные возможности коммутатора Cisco 3750. Конечно, на самом деле, их еще больше. Но благодаря данным технологиям, которые были рассмотрены выше, возможно настроить непосредственно саму базу для дальнейшей работы.В случае, если произошла ошибка при настройке, а времени на её исправление нет - всегда можно сделать сброс на заводские настройки. Почти все сетевые администраторы уже знакомы с командами Cisco (к тому же, всегда есть подсказки), а потому проблем с повторной настройкой возникнуть не должно.

Также, при входе в привилегированный режим, если Вы вдруг забыли пароль - можно сделать сброс пароля. Это также стандартная процедура, с которой знакомы многие.

Надеемся, что в данной статье Вы смогли найти для себя что-то полезное для будущей настройки коммутатора Cisco 3750.