Настройка Cisco 2921

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Маршрутизаторы Cisco 2921 предназначены для организаций, которые нуждаются в высокой степени масштабируемости и адаптации в различных условиях. Данная серия может подойти как малым, так и средним организациям с широким спектром выполняемых задач.

Интеграция сервисов, использующаяся в Cisco 2921, позволит снизить издержки на аппаратное расширение офиса. Высокая скорость передачи данных обеспечит комфортные условия при работе с данной серией устройств.

Настройка устройств Cisco достаточно обширна. Чтобы настроить все сервисы сразу, необходимо учитывать множество тонкостей. В целом, для настройки определенных частей, есть определенные схожести, которые позволяют "набить руку" начинающему специалисту для более легкой работы в дальнейшем с другими сериями маршрутизаторов Cisco.

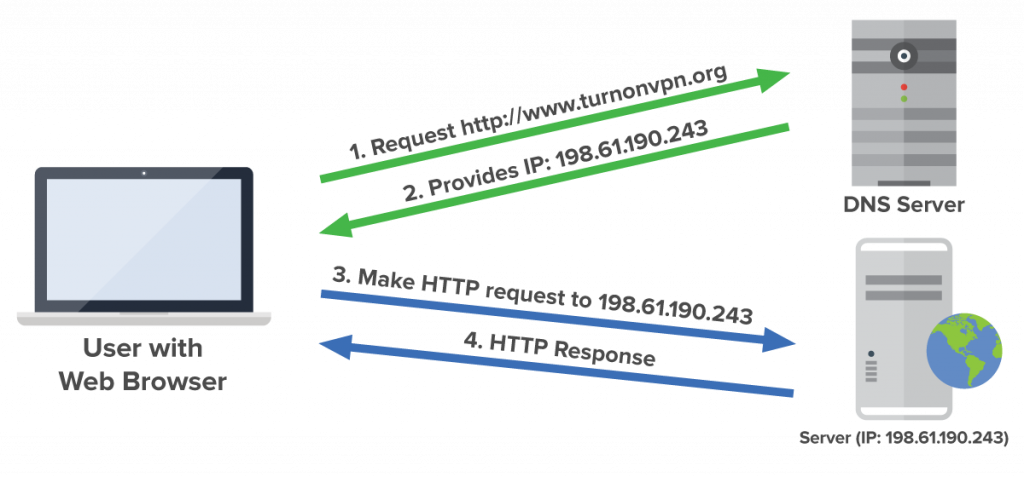

Настройка DNS

Первым делом предлагается к рассмотрению настройка DNS - системы доменных имен. Она применяется для получения IP-адреса по имени хоста. То есть, всем известный сайт google.com можно вызвать не только по данному имени, но и по его IP-адресу. За это как раз и отвечают DNS-сервера, в которых хранятся все необходимые для сопоставления данные.Поскольку пользователи сети привыкли больше запоминать "слова", а устройства в сети работают непосредственно с "цифрами" (тот же IP-адрес, к примеру), то DNS всего лишь помогает пользователям и устройствам найти между собой общий язык.

Настройка выглядит достаточно просто:

Включаем разрешение имен

ip domain-lookup

Включаем внутренний DNS-сервер

ip dns server

Прописываем DNS провайдера

ip name-server XXX.XXX.XXX.XXX

На всякий случай добавляем несколько публичных DNS серверов

ip name-server 4.2.2.2

ip name-server 208.67.222.222

ip name-server 208.67.220.220

Теперь устройство в сети знает, что необходимо связаться с DNS-сервером, даже знает, с каким именно и в каком случае. Это позволит быстро определить нужный IP-адрес благодаря данным, которые хранятся на серверах.

Параллельно с этим, устройствам в локальной сети необходим выход в Интернет, чтобы как раз "достучаться" до нужного IP-адреса, который ранее был вычислен по имени, указанному пользователем.

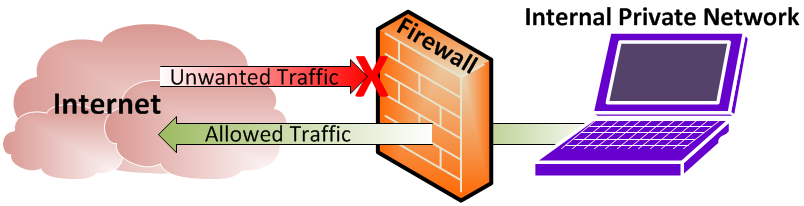

Настройка Интернет

Поскольку выход в сеть Интернет может быть небезопасным, наряду с этим предлагается настроить Firewall (межсетевой экран), который определит, какой трафик можно пропускать, а какой - нет.

Настраиваем фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

Включаем инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

Настраиваем порт в Интернет и с поправкой на безопасность

interface FastEthernet0/0

description === Internet ===

ip address ???.???.???.??? 255.255.255.???

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

Указываем шлюз по умолчанию

ip route 0.0.0.0 0.0.0.0 ???.???.???.???

Теперь, когда устройства знают, как выходить в Интернет и куда, необходимо разобраться, что же происходит в самой локальной сети между всеми устройствами.

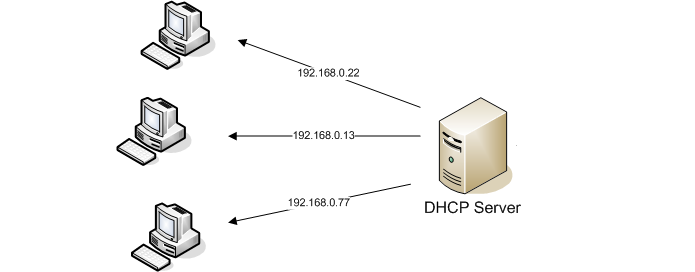

Настройка DHCP

Первым делом предлагается знакомство с протоколом DHCP - он отвечает за динамическое распределение IP-адресов в локальной сети. Ведь устройств действительно может быть очень много, и прописывать каждому свой IP-адрес и все необходимые настройки - неудобно. Можно переложить данные обязанности на DHCP.

Для начала исключаем некоторые адреса из пула

ip dhcp excluded-address 192.168.???.1 192.168.???.99

После настраиваем пул адресов

ip dhcp pool LAN

network 192.168.???.0 255.255.255.0

default-router 192.168.???.1

dns-server 192.168.???.1

Теперь согласно заданным диапазонам устройство первым делом обращается к DHCP-серверу и получает все необходимые параметры.

А что делать, если устройств все-таки действительно очень много, и необходимо их как-то сгруппировать?..

Настройка VLAN

В данном случае можно воспользоваться VLAN-ами - виртуальными локальными сетями, которые объединяют несколько устройств между собой. В дальнейшем сетевой администратор принимает решение лишь о том, какие VLAN-ы могут общаться между собой, а какие - нет. Это поможет снизить нагрузку на устройства в конкретной сети, поскольку весь трафик идет строго туда, куда он и направлялся. И все устройства в сети занимаются только своим трафиком.Для настройки необходимо использовать следующее:

Как правило, порты внутреннего коммутатора на маршрутизаторе объединяются в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168.???.1

Далее для контроля трафика можно включить на интерфейсе подсчет пакетов, передаваемых клиентам

ip accounting output-packets

Посмотреть статистику можно командой

show ip accounting

Таким образом, для каждого отдела в офисе можно создать свой VLAN и действовать уже в его пределах.

Настройка VPN

Начинающие сетевые администраторы пугаются, когда слышат эту аббревиатуру. Но она всего лишь означает виртуальную приватную сеть, которая создается поверх уже существующей и позволяет передавать данные внутри этой сети без доступа к ним третьим лицам.

Итак, есть Cisco 2921. Необходимо настроить VPN L2TP сервер для клиентов.

Этапы настройки следующие:

1. Проверяем IOS на crypto возможности.

c2921msk(config)#crypto ?

call Configure Crypto Call Admission Control

ctcp Configure cTCP encapsulation

dynamic-map Specify a dynamic crypto map template

engine Enter a crypto engine configurable menu

gdoi Configure GDOI policy

identity Enter a crypto identity list

ikev2 Configure IKEv2 Options

ipsec Configure IPSEC policy

isakmp Configure ISAKMP policy

key Long term key operations

keyring Key ring commands

logging logging messages

map Enter a crypto map

--------------------------------------------

Если не отобразились ikev2 ipsec isakmp и прочее, значит необходимо залить новый IOS без суффикса npe-. Например, был c2900-universalk9_npe-mz.SPA.152-4.M4.bin, установили c2900-universalk9-mz.SPA.152-4.M3.bin

c2921msk#sh ver

Cisco IOS Software, C2900 Software (C2900-UNIVERSALK9-M), Version 15.2(4)M3, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2013 by Cisco Systems, Inc.

Compiled Tue 26-Feb-13 03:42 by prod_rel_team

ROM: System Bootstrap, Version 15.0(1r)M16, RELEASE SOFTWARE (fc1)

c2921msk uptime is 2 days, 1 hour, 19 minutes

System returned to ROM by reload at 09:27:52 UTC Tue Mar 4 2014

System image file is "flash0:c2900-universalk9-mz.SPA.152-4.M3.bin"

2. Активируем шифрование (например, подойдут временные лицензии на время "тестирования")

conf t

license boot module c2900 technology-package securityk9

license boot module c2900 technology-package uck9

license boot module c2900 technology-package datak9

end

wr

3. Перезагружаем устройство.

4.Создаем pool адресов.

ip local pool pptppool_for_clients 10.70.1.1 10.70.1.20

5. Создаем интерфейс, который будет служить шаблоном для подключаемых клиентов.

interface Virtual-Template1

description PPTP_FOR_CLIENTS

ip unnumbered GigabitEthernet0/0

peer default ip address pool pptppool_for_clients

keepalive 5

ppp encrypt mppe auto

ppp authentication ms-chap ms-chap-v2

ppp ipcp dns 192.168.18.2

6. Создаем группу для L2TP

vpdn-group 1

! Default L2TP VPDN group

! Default PPTP VPDN group

description VPDN_Group

accept-dialin

protocol any

virtual-template 1

no l2tp tunnel authentication

l2tp tunnel timeout no-session 15

7.Настраиваем авторизацию для ppp - по локальным логинам.

aaa new-model

aaa authentication ppp default local

aaa authorization network default local

8. Указываем ключ.

crypto keyring keyring_ltp

pre-shared-key address 0.0.0.0 0.0.0.0 key MyPaassww00rd

9. Создаем профиль. Здесь мы привяжем нужный ключ к нему.

crypto isakmp profile L2TP

keyring keyring_ltp

match identity address 0.0.0.0

10.Создаем политики для фазы 1. Первая фаза - согласование параметров передачи хэш-ключа, метода аутентификации и т.п.

сrypto isakmp policy 1

encr 3des

hash md5

group 5

crypto isakmp policy 2

encr 3des

authentication pre-share

group 2

lifetime 28800

Политик может быть много с разными параметрами. Они проходятся сверху вниз - от меньшего номера к большему (какой подойдет первым тот и будет использоваться)

10. Соответственно, после первой фазы должна быть и вторая. Для ее настройки определяем, как мы шифруем наш пакет, и какой режим будет использован. Есть два режима - транспортный и туннельный. В данном случае нам нужен транспортный режим.

crypto ipsec transform-set myset_windows3 esp-3des esp-sha-hmac

mode transport

11. Создаем крипто-карту, в которую включаем данную политику, а также наш профиль.

crypto dynamic-map mydyn 1000

set transform-set myset_windows3

set isakmp-profile L2TP

reverse-route

12. Создаем крипто-карту, которую впоследствии повесим на интерфейс

crypto map myipsec 100 ipsec-isakmp dynamic mydyn

13. Вешаем на интерфейс данную карту

conf t

interface GigabitEthernet0/0

crypto map myipsec

14. Создаем пользователей, к которым привязываем vpn-framed-ip адреса (так удобнее отслеживать кто подключился, а также удобно управлять подвисшей сессией, например)

username user1 privilege 0 password 0 TestPasswr0d

aaa attribute list user1

attribute type addr 10.70.1.21 service vpdn protocol ip

username user1 aaa attribute list user1

Подключаемся и проверяем.