Настройка Cisco 2811

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

В данной статье будут кратко описаны основные моменты по настройке маршрутизатора Cisco 2811. Также будут расписаны базовые навыки при обращении с данным устройством, которые позволят использовать его максимально эффективно даже начинающему системному администратору.

Первоначальная настройка

Устройства данной серии отличаются простотой в настройке, адаптации, а также интуитивно понятными и крайне удобными функциями. Маршрутизаторы Cisco 2811 удовлетворяют всем современным показателям производительности. Высокий уровень безопасности данных устройств обеспечивают максимальный уровень надежности при работе с важными данными. Встроенная система управления позволят облегчить работу системному администратору, открывая при этом широкие возможности по эксплуатации устройства.

Встроенная IP-телефония способна обеспечивать работу до 36 аппаратов, что равнозначно небольшому офису и удовлетворению всех его потребностей.

Голосовой шлюз избавит от необходимо закупки нового оборудования, а встроенное шифрование - порадует любого пользователя. Быстрая настройка и легкое управление Cisco 2811 помогут создать комфортные условия для небольшого офиса.

Настройка SSH

Прежде чем приступить к глобальной настройке роутера, необходимо предоставить к нему доступ посредством SSH - защищенного протокола, который способствует безопасности передачи данных.Необходимо прописать команду:

#erase startup-config

которая отменяет сброс на заводские настройки и позволяет прописать свои собственные конфигурации.

Далее:

Необходимо активировать шифрование паролей

service password-encryption

Использовать модель AAA (авторизация, аутентификация и учет данных) и локальную базу пользователей:

aaa new-model aaa authentication login default local

Создать пользователя с привилегированными правами

username admin privilege 15 secret PASSWORD Задать имя роутеру hostname <. > ip domain-name router. domain

Сгенерировать ключ для SSH

crypto key generate rsa modulus 1024

Немного "поиграть" с настройками SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

Разрешить к нему доступ на удаленной консоли

line vty 0 4

transport input telnet ssh

privilege level 15

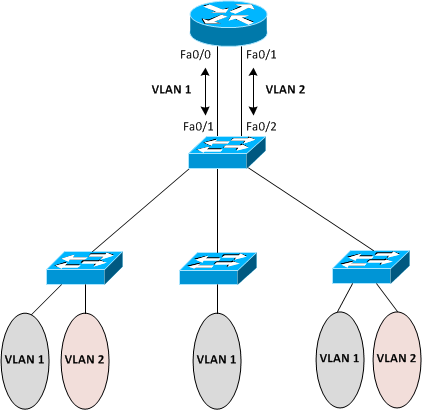

Настройка VLAN

Для того, чтобы устройства в сети не перебивали чужой трафик, необходимо создание VLAN - некоторой "локальной сети" внутри уже существующей. Это позволит общаться, к примеру, одному отделу, только между собой, либо только между собой и конкретно одним отделом. Маршрутизаторы в таком случае будут обрабатывать только действительно полезный трафик и распределят его согласно заданным правилам. А "лишний" трафик не загружает его производительность.

Этапы настройки:

Как правило, порты внутреннего коммутатора на роутере объединены в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168. 1

Необходимо включить на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать, кто съедает трафик

ip accounting output-packets

Посмотреть статистику можно командой

show ip accounting

..или очистить

clear ip accounting

Как видно из вышеуказанных конфигураций, процесс настройки Cisco 2811 достаточно прост. Но что делать в случае, если офис достаточно крупный, а все характеристик роутера идеально подходят для его нужд? Неужели необходимо прописывать такое большое количество настроек вручную? Не совсем.

Настройка DHCP

Здесь на помощь приходит протокол DHCP - dynamic host configuration protocol. Это протокол, который позволяет устройствам в сети получать IP-адрес автоматически. Для системного администратора это означает лишь одно - "ура, бОльшую часть работы за меня выполнит именно данный протокол". И действительно, его суть в том, что для автоматической конфигурации клиентский компьютер прежде всего обращается к DHCP-серверу, получая от него все необходимые параметры. Для системного/сетевого администратора необходимо лишь прописать заранее диапазон адресов, а какой конкретно достанется определенному устройству - задача сервера.Настройка данного сервера достаточно проста:

Необходимо исключить некоторые адреса из пула

ip dhcp excluded-address 192.168. 1 192.168. 99

Настроить собственный пул адресов

ip dhcp pool LAN

network 192.168. 0 255.255.255.0

default-router 192.168. 1

dns-server 192.168. 1

И все заботы плавно перешли на DHCP-сервер...

Хорошо, часть задач на функции роутера уже перешли. Но в характеристиках маршрутизатора также сказано про безопасность, которую надежнее всего прописывать вручную, либо настраивать таким образом, чтобы предусмотреть все возможные и невозможные варианты развития событий. Стоит приглядеться к этому поближе.

Настройка Internet и Firewall

Во-первых, для "связи с миром" роутер непременно должен выходить в сеть. Во-вторых, чтобы обезопасить офис от различных атак, маршрутизатор должен делать это согласно определенным правилам.Firewall (межсетевой экран) - элемент сети, который позволяет фильтровать входящий или исходящий трафик в соответствии с заданными правилами. То есть да, роутер, пожалуйста, обратись к сети Интернет, но строго по правилам.

И в этом заключается дополнительное удобство данных маршрутизаторов. Снова часть задач перекладывается на его встроенные функции. Обязанность системного администратора в данном случае - просто указать, что можно, а что нельзя. Обобщенно, конечно же.

Настройки выглядят следующим образом:

Необходимо настроить фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

Включить инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

Настроить порт в Интернет и обеспечить его некоторой защитой

interface FastEthernet0/0

description === Internet ===

ip address. 255.255.255.

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

И в конце - указать шлюз по умолчанию (путь, по которому будет идти трафик)

ip route 0.0.0.0 0.0.0.0.

Приглядевшись поближе к данным настройкам, возникает вопрос: устройств на текущий момент достаточно много. Существует великое множество тех же самых офисных ПК с одинаковыми IP-адресами. И так возникает следующая задача - как научить роутер общаться с другими устройствами вне локальной сети.

Настройка NAT

NAT - некий механизм, который позволяет сделать проброс портов, т.е. заменить локальный адрес устройства на внешний, используя один и тот же порт для нескольких устройств.Настройка выглядит следующим образом:

На Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

На локальном интерфейсе

interface Vlan1

ip nat inside

Необходимо создать список IP-адресов, имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168. any

Необходимо включить NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Также следует добавить инспекцию популярных протоколов

ip inspect name INSPECT_OUT http

ip inspect name INSPECT_OUT https

ip inspect name INSPECT_OUT ftp

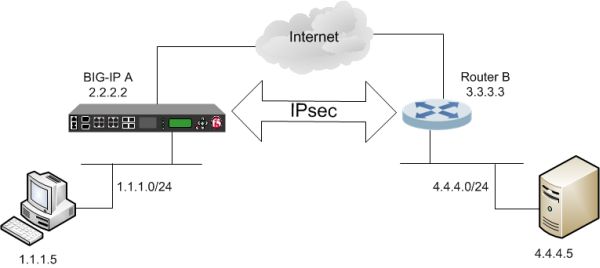

Настройка VPN IPSec

Ранее не раз было упомянуто о функции безопасности маршрутизатора Cisco 2811. Основным "двигателем" в данном процессе является настройка VPN - virtual private network, создание одного или нескольких сетевых соединений поверх уже существующих. Вспомогательной функцией здесь является IPSec - набор протоколов, которые обеспечивают защиту данных при передаче по протоколу IP.Данный набор позволяет осуществлять подтверждение подлинности и проверку целостности (шифрование) IP-пакетов.

Для того, чтобы создать защищенное соединение посредством VPN-туннеля, необходимо прежде всего создать туннель между двумя точками по протоколу L2TP. А для шифрования как раз и применяется протокол IPSec.

Визуально это можно представить так - есть некий мост между двумя точками, где могут передвигаться различные пользователи. Это и есть L2TP-туннель. Но суть в том, что никто рядом находящийся не должен знать, кто именно прошел по этому "мосту", для этого есть шифрование проходящего трафика по протоколу ISec.

Первым делом необходимо создать сам туннель.

Во-первых, глобально включаем vpdn (виртуальная частная коммутируемая сеть):

Router(config)#vpdn enable

Создаем группу таких сетей:

Router(config)#vpdn-group L2TP-IPSEC

Router(config-vpdn)#accept-dialin

Router(config-vpdn-acc-in)#protocol l2tp

Router(config-vpdn-acc-in)#virtual-template 3

Настройка шаблона виртуального интерфейса:

Router(config)#interface virtual-template 3

Router(config-if)# ip unnumbered FastEthernet0/0

Router(config-if)#peer default ip address pool L2TP-IPSEC-POOL

Router(config-if)#encapsulation ppp

Определяем пул адресов, которые будут выдаваться при поднятии туннеля:

Router(config)#ip local pool L2TP-IPSEC-POOL 50.50.50.1 50.50.50.15

Создаем пользователя:

Router(config)#aaa new-model

Router(config)#aaa authentication ppp default local

Router(config)#aaa authorization network default local

Router(config)#username vpn password strong_pass

Далее происходит настройка шифрования по протоколу IPSec.

Здесь стоит учесть, что IPSec — это не совсем протокол, а стандарт, состоящий из 3 протоколов:

ESP (Encapsulating Security Payload), который отвечает за шифрование данных;

AH (Authentication Header) , отвечающий за аутентификацию источника и проверку целостности данных;

IKE (Internet Key Exchange protocol), использующийся для согласования параметров и создания защищенного туннеля.

Сам процесс "согласия сторон" и создания туннеля происходит в 2 этапа. Это и есть задачи протокола IKE, который состоит из двух фаз. В результате работы данного протокола создаются два туннеля, по первому передаются и согласуются все параметры (ISAKMP-туннель), а второй служит для безопасной передачи данных. После второй фазы IKE первый туннель не разрывается, по нему происходит обновление ключей шифрования основного канала (так называемый "сброс пароля").

Для начала необходимо создать политику ISAKMP.

Чем меньше номер политики, тем она приоритетнее. Если сторонам не удалось согласовать параметры для построения ISAKMP туннеля, используя политику, например, 10, то они переходят к согласованию, используя политику 20 и т.д.

Router(config)#crypto isakmp policy 10 // Номер политики

Router(config-isakmp)#encryption 3des // Алгоритм шифрования

Router(config-isakmp)#authentication pre-share // Метод аутентификации

Router(config-isakmp)#group 2

Router(config-isakmp)#hash md5 // Алгоритм хэширования

Router(config-isakmp)#lifetime 3600 // Время жизни ключа шифрования (в секундах)

Создаем ключ, который используется для создания ISAKMP-туннеля:

Router(config)#crypto isakmp key cisco address 0.0.0.0 0.0.0.0 no-xauth

Router(config)#crypto isakmp keepalive 3600

Создаем transform-set — набор протоколов, которые поддерживает сторона для установления IPSEC. Transform-set определяет, каким образом будут шифроваться данные:

Router(config)#crypto ipsec transform-set 3DES-MD5 esp-3des esp-md5-hmac

Router(cfg-crypto-trans)#mode transport

Для работы совместно с L2TP нам нужен транспортный режим, при котором происходит шифрование только самих данных, поэтому их мы и задаем в настройках transform-set’a командой mode transport

Создаем динамическую карту шифрования, назовем ее, например, 3DES-MD5-DYNMAP, и к ней привязываем transform-set:

Router(config)#crypto dynamic-map 3DES-MD5-DYNMAP 10

Router(config-crypto-map)#set transform-set 3DES-MD5

Создаем статическую карту шифрования, связываем динамическую карту шифрования со статической:

Router(config)#crypto map 3DES-MD5-MAP 10 ipsec-isakmp dynamic 3DES-MD5-DYNMAP

Привязываем статическую карту шифрования к интерфейсу:

Router(config)#interface fastEthernet 0/0

Router(config-subif)#crypto map 3DES-MD5-MAP

*Jun 16 11:46:56.183: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ONip

При подключении к L2TP/IPSec в VPN-клиенте помимо ip-адреса сервера, логина и пароля, нужно указать ключ (Shared Secret). Этот ключ мы задавали командой crypto isakmp key, в данном примере ключ cisco.

На этом основные этапы настройки Cisco 2811 можно считать завершенными. Все то, что необходимо для комфортной работы с данным маршрутизатором - указано в данной статье. Все остальные вольности и нестандартные случаи - как правило, решаются довольно быстро, поскольку, действительно, работа с данным устройством интуитивно понятна даже для начинающего сетевого администратора.