Настройка Cisco 2801

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Высокопроизводительный маршрутизатор Cisco 2801 представляет собой устройство, объединяющие в себе весь необходимый функционал для работы в офисе: поддержка безопасности, интегрированные услуги, самозащита, IPS, фильтрация по URL, а также многое другое.

Работа с web-интерфейсом позволяет легко управлять устройством на интуитивно-понятном уровне. Поддержка IP-телефонии способствует снижению операционных издержек в целом, а также открывает широкий спектр возможностей для корпоративных сетей.

Межсетевой экран обеспечивает надежность при работе с данными, а поддержка VPN и шифрования - позволяет создать защищенную удаленную сеть. С помощью Cisco 2801 становится возможной поддержка отдаленно расположенных филиалов и объединения их в одну работоспособную сеть.

Прежде чем приступить к основной настройке оборудования, стоит выделить две части: настройка локальной сети и выхода в Интернет, а также настройка IP-телефонии.

Настройка DNS

Для начала, конечно же, стоит настроить локальную сеть. И начать следует с DNS - системы доменных имен. Суть данной системы в следующем. Каждый адрес в сети Интернет имеет свой домен (например, google.com). Но устройства не могут общаться по такому принципу, и у каждого домена также есть свой IP-адрес. Конечному пользователю, несомненно, удобнее помнить некоторые слова, нежели цифры IP-адреса, а маршрутизаторам - наоборот.И задача DNS состоит как раз в том, чтобы понять, какой у данного домена IP-адрес, и общаться уже непосредственно по адресу.

Для этого используется DNS-сервер, который, грубо говоря, хранит таблицу с данными - домен = IP-адрес. При обращении пользователя по домену сервер проводит сопоставление с таблицей и устанавливает необходимое соединение.

Настройка выглядит довольно просто:

1) Включаем режим сервера - Router(config)# ip dns server

2) Включаем перевод (трансляцию) доменных имен в IP-адреса - Router(config)# ip domain-lookup

3) Добавляем DNS сервера, к которым будет обращаться маршрутизатор. Всего можно настроить до 6 серверов - Router(config)# ip name-server IP адрес сервера

Теперь на устройствах этой сети достаточно в качестве DNS сервера указать адрес маршрутизатора. Это можно сделать с помощью DHCP (динамическая настройка узла)

Если локальная сеть довольно большая, то устанавливают отдельный DNS сервер, который также содержит записи о внутренних хостах и ресурсах, поскольку в локальной сети могут быть свои серверы.

Для настройки локального DNS сервера в маленькой сети достаточно выполнить команду:

Router(config)# ip host имя_хоста IP_адрес

Теперь "транслятор" работает так, как нужно.

Настройка VLAN

При настройке локальной сети стоит обратить внимание на VLAN - виртуальную локальную сеть. Её наличие позволяет объединять хосты в группу с одинаковыми параметрами. К примеру, если в офисе есть несколько отделов, которые передают друг другу разные данные, а также имеют разный доступ к сети - можно объединить VLAN "Бухгалтерия", VLAN "Руководство" и т.п. Это значительно упрощает работу, поскольку все настройки проводятся не для каждого устройства в сети, а для целой группы.Как правило, VLAN настраиваются на коммутаторе. Машрутизатор в данном случае при помощи sub-интерфейса "привязывается" к VLAN-у.

Стоит изучить на примере.

Порт на коммутаторе, к которому подключен Cisco 2801, должен работать в режиме trunk. Далее настройка:

1. Настройка для VLAN 1

interface FastEthernet0/1.1

encapsulation dot1Q 1

ip address 10.10.0.1 255.255.255.0 // Пул адресов VLAN

2. Настройка для VLAN 2

interface FastEthernet0/1.2

encapsulation dot1Q 2

ip address 192.168.15.9 255.255.255.0

То есть, что произошло - к коммутатору подключили роутер через интерфейс fa0/1. Уже через сам маршрутизатор определили sub-интерфейсы, которые совпадают с VLAN-ами, настроенными на коммутаторе.

Теперь можно задавать определенные политики безопасности для разных VLAN, экономя время и силы.

Настройка VPN

Про безопасность - поближе.VPN - это туннель виртуальной частной сети. Соединяет между собой устройства, которые обмениваются данными в зашифрованном виде между собой. Данная сеть не имеет привязки к физическим интерфейсам, что позволяет создать удаленную корпоративную сеть без доступа к ней третьих лиц.

Предлагается к рассмотрению настройка EasyVPN с использованием VPN-клиента. Здесь доступны функции шифрования, набор протоколов IPSec, упрощенная настройка и подключение к сети.

Этапы настройки:

Настройка AAA (аутентификация, авторизация и учет данных)

aaa new-model

!

aaa authentication login vpn_xauth_1 local

aaa authorization network vpn_group_1 local

username cisco password cisco // Создание пользователя

crypto isakmp policy 1 // Настройка шифрования и обмена ключами

encr 3des

authentication pre-share

group 2

crypto isakmp client configuration group remote-clients

key megakey123

dns 192.168.1.10

domain domain.local

pool POOL_1

acl 100

crypto isakmp profile ike-profile-1

match identity group remote-clients

client authentication list vpn_xauth_1

isakmp authorization list vpn_group_1

client configuration address respond

virtual-template 1

crypto ipsec transform-set transform-1 esp-3des esp-sha-hmac

crypto ipsec profile Cisco_Profile1

set transform-set transform-1

set isakmp-profile ike-profile-1

Настройка виртуального туннеля interface Virtual-Template1 type tunnel

ip unnumbered GigabitEthernet0/1

tunnel mode ipsec ipv4

tunnel protection ipsec profile Cisco_Profile1

ip local pool POOL_1 192.168.7.1 192.168.7.100

access-list 100 permit ip 192.168.0.0 0.0.255.255 any

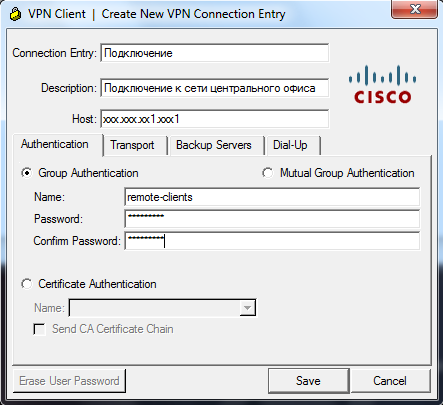

Теперь можно перейти к настройке программного клиента VPN. Это программа, которая позволяет подключаться к сети VPN по заданному логину и паролю.

Скачать можно любую программу, этапы везде примерно схожи:

1. Создание нового подключения с заданными настройками

Основные моменты:

- Host – Внешний адрес маршрутизатора;

- name – имя группы;

- password – указанный ранее в настройках pre shared key для этой группы.

Если настройка проведена успешно, то далее необходимо ввести логин и пароль созданного в самом начале пользователя. Теперь данное устройство может подключаться к VPN-сети и передавать все необходимые данные в зашифрованном виде.

Настройка NAT

Теперь самое основное - как выйти в сеть Интернет? Локальная сеть изучена вдоль и поперек, но устройство почему-то не понимает, что ему делать дальше. Выход прост.NAT - это механизм трансляции IP-адресов. То есть, локальное устройство отправляет трафик на интерфейс маршрутизатора, чтобы тот далее связался с Интернетом. Роутер меняет IP-адрес локального устройства на свой внешний и под ним уже высылает данные в сеть, и таким же образом отправляет их обратно.

Рассмотреть стоит на примере динамического NAT, который предназначен для создания "пула" выдаваемых внешних адресов.

Router>en

Router#conf t

Первым делом необходимо создать access-list (список адресов, которые могут выходить в сеть)

Router(config)#access-list 15 permit 192.168.0.0 0.0.0.255

Далее - создание пула адресов, которые будут выдаваться устройствам на выходе в сеть Интернет

Router(config)#ip nat pool MY_NAT 10.0.0.11 10.0.0.15 netmask 255.255.255.0

Применение пула на список доступа

Router(config)#ip nat inside source list 15 pool MY_NAT

Router(config)#int fa0/0 // Интерфейс, на который поступают данные из локальной сети

Router(config-if)#ip nat inside

Router(config-if)#exit

Router(config)#int fa0/1 // Внешний интерфейс

Router(config-if)#ip nat outside

Router(config-if)#exit

На этом настройку можно считать завершенной.

Локальная сеть настроена таким образом, чтобы обеспечить безопасный выход в сеть, даже если офис состоит из нескольких удаленных филиалов. Теперь можно поближе познакомиться с дополнительным функционалом Cisco 2801 - IP-телефония.

Настройка IP-телефонии

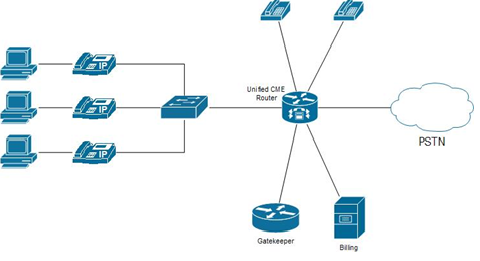

Для настройки телефонии на Cisco 2801 стоит учесть тот факт, что он не может в принципе выступать сервером IP-телефонии. Поэтому сервер приходится поднимать любым другим способом, к примеру, на базе Asterisk.На роутере при этом создается отдельная сеть. Есть другой вариант - использование продукта CME (Cisco CallManager Express).

Но все по порядку. Для первого случая визуально это выглядит грубо говоря так: создается отдельная сеть для IP-телефонии, порты с подключенными телефонами выделяются в Voice VLAN. Далее, как было расписано в начале статьи, на роутере создаются соответствующие sub-интерфейсы. Между коммутатором с подключенными телефонами и роутером настраивается trunk порт, а потом все настройки "поднимаются" на обоих устройствах. Также настраивается DHCP.

На роутере:

interface FastEthernet0/0.777

encapsulation dot1Q 777

ip address 7.xx.yy.1 255.255.255.0

ip helper-address 7.xx.0.7 // Для DHCP relay, где 7.xx.0.7 – адрес Asterisk, раздающего DHCP для сети телефонии

no cdp enable

arp timeout 60

На коммутаторе:

# conf t

порты для телефонов:

Int fa0/2

switchport port-security

switchport port-security maximum 5

switchport voice vlan 777

Настройка trunk:

# conf t

Int fa0/1

switchport mode trunk

Все же, для полноценной настройки стоит привести разобранный конфигурационный файл без использования платформы Asterisk.

Исходные данные: Cisco 2801, IP Phone 7912 и IP Phone 2960G. При этом соединение с ТФОП осуществляется через 2FXO.

Нам будут необходимы следующие файлы:

• c2801-spservicesk9-mz.124-8.bin IOS с поддержкой CME

• cme-124-9T.zip Файлы CME 4.0 для IOS 12.4(9)T

Настройка TFTP, NTP и DHCP сервера:

clock timezone MSK 3

clock summer-time MSD recurring last Sun Mar 2:00 last Sun Oct 3:00

Настройка DHCP немного отличается от той, которая была описана ранее:

ip dhcp excluded-address 10.255.100.1

ip dhcp excluded-address 10.255.100.2

!

ip dhcp pool Test_Pool

network 10.255.100.0 255.255.255.0

default-router 10.255.100.1

domain-name home.dreamcatcher.ru

dns-server 10.255.100.2

option 150 ip 10.255.100.1

!

tftp-server flash:P00307020200.bin

tftp-server flash:P00307020200.loads

tftp-server flash:P00307020200.sbn

tftp-server flash:P00307020200.sb2

!

ntp clock-period 17178241

ntp server 10.1.1.100

!

Теперь - главное. Настройка службы telephony-service:

1) Указываем имя прошивки для IP Phone 7960

2) Задаем максимальное количество IP Phone. Для маршрутизатора Cisco 2801 = 30 штук.

3) Задаем максимальное количество номеров, присваиваемых IP Phone и обычным телефонам, подключенным с помощью ATA 186/ATA 188.

4) Указываем адрес голосового шлюза.

5) Указываем таймаут звонка.

6) Системное сообщение, отображаемое на телефоне.

7) Задаем local.

8) Формат времени и даты. Рекомендуется наличие NTP сервера.

9) create cnf-files - Эта команда создает XML файлы конфигурации IP Phone, ее формат.

10) Задаем максимальное количество одновременных конференций.

11) Music on Hold - музыка на удержание.

12) Задаем возможность перенаправления звонков.

telephony-service

load 7960-7940 P00307020200

max-ephones 10

max-dn 150

ip source-address 10.255.100.1 port 2000

timeouts ringing 60

system message Dreamcatcher IP PHONE

user-locale RU

time-format 24

date-format dd-mm-yy

create cnf-files version-stamp 7960 Jul 18 2006 12:38:44

max-conferences 4 gain -6

call-forward pattern .T

moh music-on-hold.au

transfer-system full-consult

transfer-pattern .T

!

Указываем выход в ТФОП через FXO (в данном случае, в ТФОП пойдут все номера, начинающиеся на 9):

!

voice-port 0/0/0

description --- To PSTN ---

!

!

dial-peer voice 100 pots

destination-pattern 9T

port 0/0/0

!

Создаем образцово-показательный телефон 7960, с двумя линиями, номером 8888, переадресацией звонков при "абонент не отвечает" и "абонент занят" на номер 8887.

!

ephone-dn 1

number 8888

label Last Name

description Last Name

name Last Name

preference 1

call-forward busy 8887

call-forward noan 8887 timeout 10

no huntstop

!

!

ephone-dn 2

number 8888

label Last Name

description Last Name

name Last Name

preference 1

!

Задаем для этого телефона два номера быстрого набора (автоматически они прикрепятся к третьей и четвертым кнопкам) и вешаем входящие линии на первую и вторую кнопки соответственно.

!

ephone 1

mac-address 0017.0E94.79A7

speed-dial 1 8887

speed-dial 2 8889

type 7960

button 1:1 2:2

!

С телефоном 7912 все аналогично просто:

!

ephone-dn 6

number 8886

label Last Name Home

description Last Name Home

name Last Name Home

call-forward noan 8888 timeout 25

!

!

ephone 4

mac-address 0017.E0B2.8962

speed-dial 1 8887

speed-dial 2 8888

speed-dial 3 8889

type 7912

button 1:6

!

Теперь привяжем один из телефонов прямым транком ко второму порту FXO:

!

voice-port 0/0/1

description --- Trunk ---

connection plar opx 8887

!

!

dial-peer voice 110 pots

destination-pattern 82

port 0/0/1

!

!

ephone-dn 4

number 8889

label ForLast Name

description ForLast Name

name ForLast Name

no huntstop

trunk 82

!

!

ephone-dn 5

number 8889

label ForLast Name

description ForLast Name

name ForLast Name

preference 1

!

!

!

ephone 3

mac-address 0017.5987.8614

speed-dial 1 8888

speed-dial 2 8887

type 7960

button 1:4 2:5

!

Основные настройки приведены. Были рассмотрены два случая поднятия IP-телефонии при помощи Cisco 2801 - с использованием Asterisk, а также с использованием CME. Какой способ выбрать - дело пользователя, поскольку каждый из них требует определенных навыков для работы.

Настройка SIP

Как правило, для определения "языка" общения между IP-телефонами и сервером требуется применение какого-либо протокола. Для устройств Cisco используют SCCP - протокол, определяющий набор сообщений между клиентом и сервером IP-телефонии.Но также может использоваться протокол SIP - протокол установления сеанса. То есть, его задача в том, чтобы установить соединение между клиентом и сервером.

Суть в том, что есть устройства, работающие только с SIP, либо только с SCCP. Разберем случай с SIP-устройствами.

.png)

SIP, как правило, поднимается на сервере IP-телефонии (тот же самый Asterisk). На роутере при этом применяются следующие настройки:

!

voice service voip

allow connections sip to sip

sip

registrar server expires max 3600 min 3600

!

voice register dn 1

number 202

!

voice register pool 1

id mac 5CDA.D46C.9686

number 1 dn 1

username 202 password 123

codec g711ulaw

Чтобы связать между собой устройства с разными протоколами (SCCP устройства привязаны к Cisco, SIP - к серверу) на Asterisk необходимо использовать следующие настройки:

[cisco]

type=peer

context=voiplab

host=192.168.15.9

insecure=port

dissalow=all

allow=ulaw

allow=alaw

secret=cisco

[voiplab]

exten => 301,1,Dial(SIP/301,,tT)

exten => 302,1,Dial(SIP/302,,tT)

exten => 303,1,Dial(SIP/303,,tT)

exten => 201,1,Dial(SIP/${EXTEN}@cisco)

И еще немного настроек на роутере. Часть из нижеприведенных конфигураций была приведена выше - настройка telephony-service, прописывание адресов, шлюзов и т.п.

!

telephony-service

max-ephones 2

max-dn 4

ip source-address 192.168.15.9 port 2000

!

ephone-dn 1 dual-line

number 201

label CIPC

!

!

ephone 1

mac-address 001D.9251.84F2

type CIPC

button 1:1

!

dial-peer voice 300 voip

destination-pattern 3..

session protocol sipv2

session target sip-server

session transport udp

codec g711ulaw

!

sip-ua

authentication username cisco password cisco

sip-server ipv4:192.168.15.6

!

На этом основные этапы можно считать завершенными. Cisco 2801 теперь можно использовать для создания IP-телефонии в среднем офисе. Также можно подключить к маршрутизатору несколько устройств, поддерживающих IP-телефонию по протоколу SIP. Возможна реализация данного функционала без использования дополнительных серверов, с использованием продуктов линейки Cisco.

Кажется, маршрутизатор Cisco 2801 отлично справился с поставленными задачами и помог создать защищенную и широко функционирующую корпоративную сеть. Надеемся, что наша статья помогла Вам в этом.