Настройка Cisco 1941

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Маршрутизатор Cisco 1941 предназначен для малых и средних предприятий, целями которых являются:

- Создание безопасной корпоративной сети;

- Упрощение работы с оборудованием и возложение части задач на маршрутизатор;

- Автоматическое отслеживание вторжений в сеть;

- Возможность создания беспроводной сети по современным стандартам.

Протоколы маршрутизации обеспечивают создание инфраструктуры с поддержкой удаленных филиалов головного офиса, что довольно удобно. Данная серия устройств за счет своей гибкости позволяет сократить издержки на закупку большого количества оборудования.

И теперь от слов - к делу.

Итак, в руках - чистый, новый маршрутизатор. Его функционал действительно очень широк, поэтому для настройки доступа в сеть Интернет и подключения к Интернет-провайдеру, можно ограничиться только основными этапами.

Настройка DNS

В конфигурационном режиме:cisco-router-1941> en

cisco-router-1941# conf t

Следует выполнить настройку DNS - систему доменных имен. Это необходимо для того, чтобы возник "общий язык" между роутером и пользователем. Если клиенту необходимо выйти на сайт google.com, роутер должен автоматически вычислить, что данный домен расположен по конкретному IP-адресу и общаться уже по нему.

Эту задачу выполняет DNS-сервер, хранящий в себе все необходимые данные. Маршрутизатор в данном случае лишь обращается к серверу с вопросом "а что это?", получает все необходимые данные и продолжает свою работу.

cisco-router-1941(config)# ip dns server

cisco-router-1941(config)# ip name-server 85.21.192.3

cisco-router-1941(config)# ip name-server 213.234.192.8

cisco-router-1941(config)# ip name-server 85.21.192.5

cisco-router-1941(config)# ntp server ntp.corbina.net

cisco-router-1941(config)# ntp server ru.pool.ntp.org

Также необходимо удалить прописанные ранее DNS сервер и шлюз по умолчанию

cisco-router-1941(config)# no ip name-server 192.168.1.1

cisco-router-1941(config)# no ip default-gateway 192.168.1.1

Предварительная настройка интерфейсов

Для того, чтобы роутер правильно функционировал, на нем необходимо поднять интерфейсы (на которые впоследствии все пользователи будут отправлять трафик).GigabitEthernet0/0

cisco-router-1941(config)# interface GigabitEthernet0/0

cisco-router-1941(config)# ip address dhcp

cisco-router-1941(config)# load-interval 30

cisco-router-1941(config)# description ISP-External-Local

cisco-router-1941(config)# no shutdown

cisco-router-1941(config)# exit

GigabitEthernet0/1

cisco-router-1941(config)# interface GigabitEthernet0/1

cisco-router-1941(config)# ip address 192.168.1.1 255.255.255.0

cisco-router-1941(config)# description Internal-NetWork

cisco-router-1941(config)# no shutdown

cisco-router-1941(config-if)# exit

cisco-router-1941(config)# exit

Здесь приведены соответственно два интерфейса - внешний и внутренний. Первый отвечает за передачу трафика в общую сеть, а второй - получает его от локальных пользователей (или передает с внешнего интерфейса).

Настройка доступа в сеть Интернет

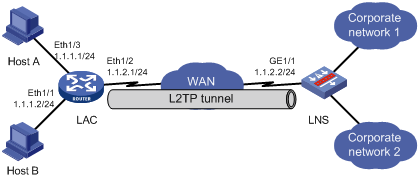

Для соединения с Интернет-провайдером будет использовано L2TP. Это туннель, по которому данные между двумя сетями передаются в зашифрованном виде. Для подключения к данной сети необходимо знать логин и пароль.

Этапы настройки:

cisco-router-1941# conf t

cisco-router-1941(config)# l2tp-class DEFAULT-L2TP-CLASS

cisco-router-1941(config-l2tp-class)# end

cisco-router-1941# conf t

cisco-router-1941(config)# pseudowire-class PW-L2TP-GigabitEthernet0/0

cisco-router-1941(config-pw-class)# encapsulation l2tpv2

cisco-router-1941(config-pw-class)# protocol l2tpv2 DEFAULT-L2TP-CLASS

cisco-router-1941(config-pw-class)# ip local interface GigabitEthernet0/0

cisco-router-1941(config-pw-class)# end

Здесь указана настройка на внешнем интерфейсе, который "выпускает" трафик из локальной сети в общую.

Создание туннельного интерфейса Virtual-PPP1:

cisco-router-1941# conf t

cisco-router-1941(config)# interface Virtual-PPP1

cisco-router-1941(config-if)# description ISP-External-Internet

cisco-router-1941(config-if)# ip mtu 1460

cisco-router-1941(config-if)# ip tcp adjust-mss 1420

Поверх уже существующего физического интерфейса создается виртуальный туннельный интерфейс.

Отключение некоторых функций:

cisco-router-1941(config-if)# no peer neighbor-route

cisco-router-1941(config-if)# no cdp enable

cisco-router-1941(config-if)# ip address negotiated

cisco-router-1941(config-if)# no ppp authentication chap callin

Теперь необходимо ввести свой логин и пароль для доступа в Интернет

cisco-router-1941(config-if)# ppp chap hostname 'your-login'

cisco-router-1941(config-if)# ppp chap password 'your-pass'

cisco-router-1941(config-if)# pseudowire <l2tp server> 10 pw-class PW-L2TP-GigabitEthernet0/0

cisco-router-1941(config-if)# pseudowire 85.21.0.241 10 pw-class PW-L2TP-GigabitEthernet0/0

cisco-router-1941(config-if-xconn)# end

Далее для проверки необходимо провести пинги, чтобы убедиться в правильности настроек.

Настройка NAT

Механизм NAT - важная составляющая при настройке доступа в сеть Интернет. Он позволяет транслировать внутренний (локальный) адрес устройства во внешний, и по нему уже общаться с общей сетью.cisco-router-1941# conf t

cisco-router-1941(config)# interface GigabitEthernet0/1

cisco-router-1941(config-if)# ip nat inside

cisco-router-1941(config)# interface GigabitEthernet0/0

cisco-router-1941(config-if)# ip nat outside

cisco-router-1941(config)# interface Virtual-PPP1

cisco-router-1941(config-if)# ip nat outside

cisco-router-1941(config-if)#exit

Настройка производится, соответственно, на внутреннем интерфейсе (Gigabit Ethernet 0/1) и на внешних, один из которых - виртуальный. С физическим все понятно - идет указание на то, что именно через этот интерфейс данные будут "выходить в мир", а что с виртуальным? Он, говоря по-простому, указывает на начало туннеля для передачи данных в зашифрованном виде.

Теперь необходимо настроить списки доступа:

cisco-router-1941(config)# ip access-list extended nat

cisco-router-1941(config-ext-nacl)# deny ip any host 85.21.0.241

cisco-router-1941(config-ext-nacl)# permit ip 192.168.1.0 0.0.0.255 any

cisco-router-1941(config-ext-nacl)# exit

cisco-router-1941(config)# route-map public permit 10

cisco-router-1941(config-route-map)# match ip address nat

cisco-router-1941(config-route-map)# match interface Virtual-PPP1

cisco-router-1941(config-route-map)# exit

cisco-router-1941(config)# route-map local permit 10

cisco-router-1941(config-route-map)# match ip address nat

cisco-router-1941(config-route-map)# match interface GigabitEthernet0/0

cisco-router-1941(config-route-map)# exit

cisco-router-1941(config)# ip nat inside source route-map local interface GigabitEthernet0/0

cisco-router-1941(config)# ip nat inside source route-map public interface Virtual-PPP1 overload

Здесь просто указываются адреса и маршруты, которым может быть разрешен выход в сеть. Довольно удобно, если настройка производится для офиса с большим количеством сотрудников.

Можно заранее отследить, кто "поедает трафик", создать для этих устройств отдельный список, и запретить им доступ к определенным сервисам. Многие компании так и поступают, что увеличивает работоспособность большинства сотрудников (хоть это и немного грустно).

Также не стоит забывать о статических обязательных маршрутах (как правило, здесь указывается шлюз по умолчанию):

cisco-router-1941(config)#ip forward-protocol nd

cisco-router-1941(config)#ip route 0.0.0.0 0.0.0.0 Virtual-PPP1

cisco-router-1941(config)#ip route 85.21.0.241 255.255.255.255 dhcp