Настройка Cisco 1841

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые

Техническая

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Маршрутизатор Cisco 1841 в основном предназначен для небольших и средних офисов. Представляет собой сравнительно недорогое решение, выигрывая перед другими сериями за счет гибкости своих параметров и увеличенной производительностью.

Данная серия также обеспечивает работу с шифрованием, что гарантирует надежность при построении любой сети. Поддержка стандарта 802.1Q позволяет работать с VLAN. За счет этого обеспечивается удобство при обращении с большим количеством устройств.

Мультисервисная архитектура устройства поможет при создании удаленных филиалов и комфортной работы с ними.

В данной статье будут рассмотрены только ключевые моменты по настройке данного устройства. В частности, будет приведена настройка NAT, VPN, VLAN и DHCP. Эти механизмы позволят создать среднюю по размерам сеть со всеми необходимыми функциями: шифрование, разделение трафика, автоматическая настройка устройств и т.п. Итак, приступим...

Настройка DHCP

Первым делом предлагается к изучению настройка на устройствах DHCP - Dynamic Host Configuration Protocol — протокол динамической настройки узла. Благодаря ему устройство автоматически получает необходимые для работы параметры, и сетевой администратор лишь поручает, кому необходимо получать такие данные. Удобно, не правда ли?Схема получения параметров проста: устройство обращается для начала к DHCP серверу, а он в свою очередь передает устройству необходимые параметры. Сервер может также и отказать устройству при условии, что тот не входит в заданный администратор диапазон, к примеру.

Настройка выглядит еще проще:

1. Необходимо исключить те устройства, которым адреса выдаются в ручном режиме. К ним относятся серверы, маршрутизаторы и т.п.

ip dhcp excluded-address 10.10.10.245 10.10.10.254

ip dhcp excluded-address 10.10.10.1 10.10.10.10

ip dhcp ping packets 4

2. Необходимо создать пул адресов, выдаваемых устройствам

ip dhcp pool MY_POOL

import all

network 10.10.10.0 255.255.255.0

domain-name dbschenker.ru

default-router 10.10.10.1

dns-server 10.10.10.2

lease 3

Все, теперь часть работы будет выполнять маршрутизатор. Довольно удобно, когда в сети много устройств. Здесь задача администратора только в том, чтобы правильно рассчитать диапазон адресов в расчете на количество устройств.

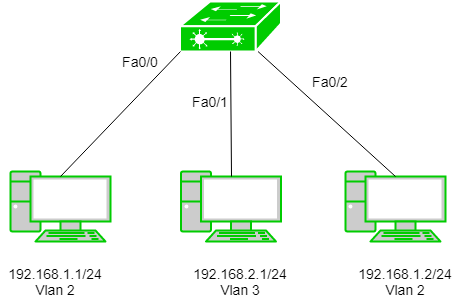

Настройка VLAN

Теперь можно плавно перейти к настройке VLAN - виртуальной локальной сети.Представьте такую картину: роутер "раздал" всем устройствам адреса. Но тогда они будут "путаться под ногами", когда начнут обмениваться данными между собой. И чтобы не перегружать машрутизатор дополнительной работой, внутри сети одного офиса можно создать ещё несколько - виртуальных, которые будут объединять, к примеру, разные отделы между собой, либо можно объединить их по другому любому принципу. Суть одна - трафик будет идти именно в тот VLAN, где есть нужный адрес, вместо того, чтобы стучаться до каждого устройства и уточнять - а тот ли ты, кто нужен?...

Небольшая помарка: у роутеров нет VLAN-ов, их роль выполняют sub-интерфейсы.

Настройка выглядит следующим образом:

int fa 0/0.2 // Sub-интерфейс для VLAN 2

encapsulation dot1Q 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

do wr mem

Также происходит настройка и для других VLAN-ов.

Настройка VPN

Теперь стоит немного усложнить задачу пользователю Cisco 1841 и предложить ему настройку VPN.VPN представляет собой виртуальную частную сеть, которая позволяет образовать некий туннель для передачи данных без доступа к ним третьим лицам. Такая сеть может стать корпоративной, к ней можно подключаться в любом месте без привязки к физическому интерфейсу. Дополнительно гарантируется защита данных, передающихся по данной сети.

Итак, для настройки VPN-сервера на маршрутизаторе Cisco необходимо выполнить следующие команды. Настраивать будем VPN на основе PPTP:

Для начала создаем пул адресов, которые будут выдаваться пользователям, подключающимся по VPN (похожая картина была при настройке DHCP):

R1(config)#ip local pool VPN 192.168.1.100 192.168.1.110

Включаем сервис VPN-сервера:

R1(config)#vpdn enable

Далее настраиваем VPDN-группу. Здесь мы должны разрешить маршрутизатору отвечать на входящие запросы PPTP, и указать специально созданный виртуальный шаблон (virtual template), необходимый для клонирования интерфейса и использования его в качестве основного шлюза для подключающихся клиентов:

R1(config)#vpdn-group VPN

R1(config-vpdn)#accept-dialin

R1(config-vpdn-acc-in)#virtual-template 1

R1(config-vpdn-acc-in)#protocol pptp

R1(config-vpdn-acc-in)#exit

R1(config-vpdn)#

Переходим к последнему этапу настройки: необходимо создать виртуальный шаблон, который позволит клонировать интерфейс, а так же укажет, какие параметры для подключения необходимо использовать:

R1(config)#interface virtual-template 1// создаем интерфейс VT

R1(config)#encapsulation ppp // включаем инкапсуляцию PPP

R1(config)#peer default ip address pool VPN // адреса для подключающихся берем из созданного ранее пула

R1(config)#ip unnumbered GigabitEthernet0/0.1// клонируем саб-интерфейс Gi0/0.1, т.к. в данной топологии общая сеть подключена к нему

R1(config)#no keepalive

R1(config)#ppp encrypt mppe auto // включаем шифрование. NPE IOS не поддерживает эту команду!

R1(config)#ppp authentication pap chap ms-chap ms-chap-v2 // Включаем все возможные виды аутентификации

Осталось создать локальную базу данных пользователей, которые могли бы подключаться к нашему серверу, используя внешний IP-адрес в качестве адреса сервера, и логины и пароли из локальной базы на Cisco-маршрутизаторе.

Команда выглядит следующим образом:

R1(config)#username test privilege 0 ?

password Specify the password for the user

secret Specify the secret for the user

<cr>

Пользователям задаем 0 привилегий, это значит, что под своими логинами и паролями пользователи не смогут что-нибудь сломать на маршрутизаторе, если вдруг решат на него залезть посредством telnet/ssh.

При использовании SECRET возникают проблемы с работой всех видов аутентификации, кроме PAP. Поэтому, если используется PAP, можно ставить секретный пароль. Но если используются другие виды аутентификации, то необходимо выбирать пункт PASSWORD.

После этого на машине под управлением ОС семейства Windows создаем с помощью мастера VPN подключения, адрес сервера - внешний IP маршрутизатора Cisco, логины и пароли - из базы. Если у маршрутизатора не включалось шифрования (сознательно, либо из-за отсутствия возможности) - не забываем в свойствах подключения указать, что шифрование необязательное. И пользуемся созданным VPN'ом.

Самое жуткое - позади. Вроде бы...

Настройка NAT.

Вроде бы все хорошо. Внутри есть и локальная, и виртуальная сеть, устройства все под адресами, да еще и в защищенном туннеле. Но при попытке выйти на какой-то либо сайт роутер выдает ошибку.И действительно, представьте, сколько таких локальных сетей вообще существует. И адреса во многих могут совпадать.

Для этого есть механизм NAT. Он транслирует внутренний адрес устройства во внешний, соответственно, устройство может выйти в сеть уж под внешним адресом, а потом еще и получить данные. Только уже на свой личный адрес. Удобно, правда? Стоит разобраться детальнее.

Все данные от устройства идут на порт маршрутизатора. Там он меняет локальный IP-адрес на внешний и кидает эти данные в Интернет. При получении "ответа" он делает обратную операцию. Для пользователя - ерунда, и не заметит подвоха. Для маршрутизатора - следующие этапы настройки.

1. Задаем шлюз по умолчанию

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 125.12.232.15

ip route 192.168.1.0 255.255.255.0 125.12.232.15

2. Включаем скоростную передачу от Cisco для IPv4

ip cef

...и отключаем для IPv6

no ipv6 cef

3. Настраиваем непосредственно NAT

на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

на локальном интерфейсе (который привязан к VLAN)

interface Vlan1

ip nat inside

создаем список IP-адресов, которые имеют доступ к NAT

ip access-list extended NAT

permit ip host 10.10.10.10 any

включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Перед тем, как выполнить эти действия, необходимо также проверить доступность интерфейсов (портов).

Router>enable

Router# conf t

Router(config)# interface FastEthernet0/1

Router(config-if)# ip address 192.168.1.1 255.255.255.0

Router(config-if)# description LAN

Router(config-if)# no shutdown

Router(config-if)#exit

Router(config)#

Если была проведена данная операция - то все ОК, базовая настройка интерфейсов прошла успешно.

Как видите, и совсем Cisco 1841 не кусается. Все настройки, приведенные выше, помогут в создании стабильной и рабочей сети. Их можно корректировать в зависимости от нужд, самое главное - уловить "базу" и в будущем опираться только на неё.