Настройка аутентификации на основе шлюза безопасности Check Point

Аутентификация на основе шлюза безопасности Check Point

Ни для кого не секрет, что использование удаленного доступа к важным корпоративным данным носит в себе и пользу, и вред одновременно.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

Ни для кого не секрет, что использование удаленного доступа к важным корпоративным данным носит в себе и пользу, и вред одновременно.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

Ни для кого не секрет, что использование удаленного доступа к важным корпоративным данным носит в себе и пользу, и вред одновременно.

Удобство такого доступа отмечают все, но мало кто заботится при этом о безопасности. Ведь таким образом открывается широкое поле для действий злоумышленников, которые наравне с сотрудниками организации, могут получить доступ к данным при неправильной настройке аутентификации.

Данная статья рассмотрит настройку аутентификации на основе шлюза безопасности Check Point с использованием электронных ключей. Основываться будем на решении от российских разработчиков. С этого и стоит начать.

Программное обеспечение

JaCarta Client – программное решение, которое гарантирует защищенную передачу данных, используя при этом открытые ключи.

Удобство эксплуатации такого ПО в способе поставки электронных ключей. Это могут быть различные токены, использующиеся для идентификации владельца, а также для упрощения процесса аутентификации. Все это находится под управлением JaCarta Client, который, в свою очередь, поддерживает работу с другими программными интерфейсами типа PKCS#11 (они открывают доступ к токенам и смарт-картам).

Дополнительно данная разработка способна обеспечить защищенный вход в используемые системы с использованием шифрования данных.

Для контроля жизненного цикла ключей используется Система Управления JaCarta (JMS). Вообще, вся работа с сертификатами, ключами, привязкой ключей – перекладывается на JMS.

А что насчет шлюза от Check Point? Он должен быть априори настроен на использование пароля при аутентификации пользователя. Также благодаря данному шлюзу настраивается внешняя и внутренняя безопасность, используя целый набор блейдов (об этом писали ранее). То есть, ПО JaCarta – дополнительный механизм защиты при работе с удаленным доступ, а не панацея от всего. И это важно понимать.

Пора переходить к настройкам JaCarta.

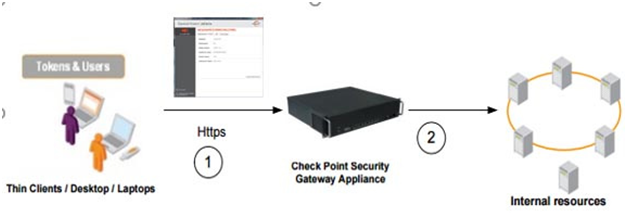

Схема настройки

Сама реализация устроена достаточно просто с точки зрения пользователя. Используя токен/смарт-карту, клиент подключается к шлюзу Check Point (при входе нужно ввести PIN токена с его сертификатом). Если PIN верен, пользователь получает необходимый доступ к необходимым ресурсам.

Со стороны использования все действительно выглядит достаточно радужно, а как все обстоит на этапе настройки?

Требования

Во-первых, необходимы приготовления самой системы для работы JaCarta PKI.

1. Предустановленный Центр Сертификации. В данном примере будет рассмотрен центр от Microsoft.

2. Должны быть созданы токены с сертификатами и розданы клиентам, которым они должны принадлежать.

3. На каждом ПК необходимо установить JaCarta PKI Client от версии 6.30 (и выше)

Немного подробнее стоит поговорить о самих токенах, каким требованиям они должны отвечать, и что необходимо для их корректного использования в системе.

К поддерживаемые USB-токенам относятся JaCarta PKI/Flash/ГОСТ и их вариации. Смарт карты – JaCartaPKI/ГОСТ.

Стоит иметь в виду, что для использования токенов необходим USB-считыватель ASEDrive IIIE.

И снова вернемся к требованиям, выдвигаемым для Check Point. Шлюз, первым делом, должен создавать учетные записи для пользователей, а также выпускать для них регистрационные ключи. Для более полного удобства необходимо создание групп пользователей.

VPN-клиенты должны получить разрешение на аутентификацию. Про политики и сертификаты, кажется, и говорить не стоит – они априори должны быть при настройке безопасности. И, что самое главное – должна существовать возможность извлечения смарт-карт, а также контроль данного действия.

Первые этапы

Итак, каким образом происходит регистрация учетной записи и создание всех сертификатов?

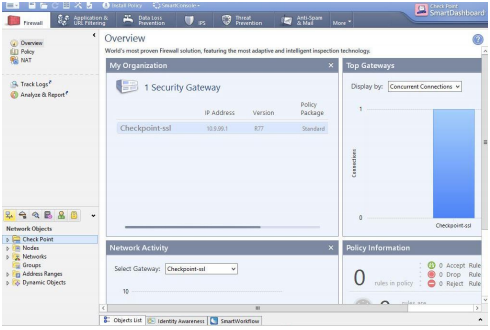

Используя Check Point SmartDashboard R77, необходимо войти в систему.

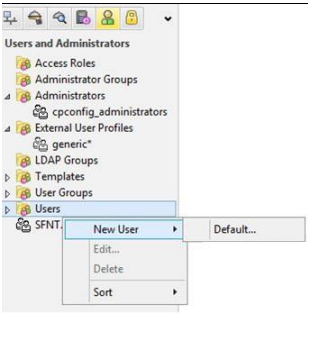

Создание пользователя происходит следующим образом:

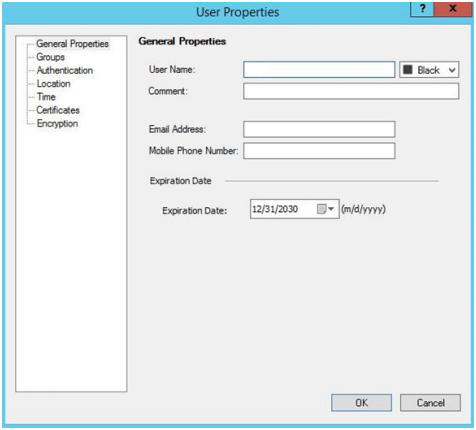

Здесь вводятся данные пользователя. Но после этого также необходимо разобраться со сертификатом для данного пользователя.

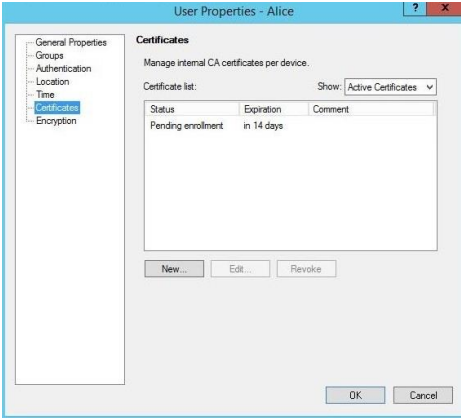

Необходимо выбрать первый пункт «регистрация ключа для создания сертификата». Генерируется ключ, который необходимо сохранить для дальнейшей работы.

Сертификат уже ожидает своей установки:

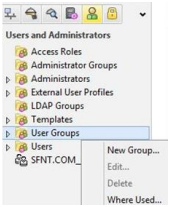

С созданием учеток разобрались, вернемся к группам пользователей. Это необходимо для работы с политиками безопасности, так как позволяет применить ряд правил целой группе устройств сразу.

Возвращаемся к настройкам:

Затем необходимо определить наименование группы, а также добавить её участников.

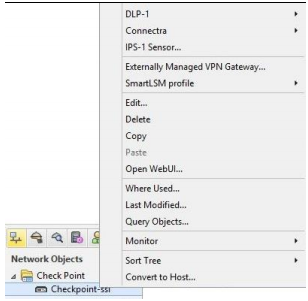

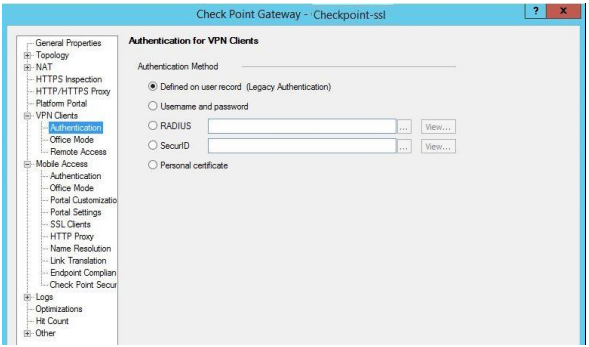

Допустим, группа создана, теперь ей необходимо получить разрешение на аутентификацию.

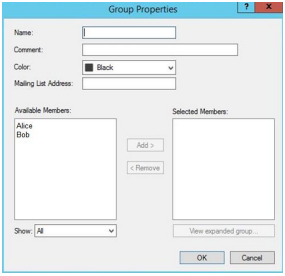

В том же главном окне выбираем наше устройству и переходим к его редактированию.

Далее – этапы настройки для VPN-клиентов

Выбираем первый пункт и сохраняемся.

Теперь перейдем к фильтрации и политикам. Они могут применяться для сетевых устройств, рассматривая их как источник или конечный пункт.

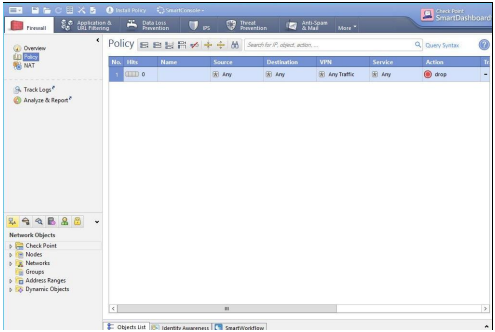

В основном меню необходимо перейти во вкладку FireWall. Далее – создание политики.

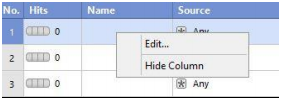

Создаем наименование правила:

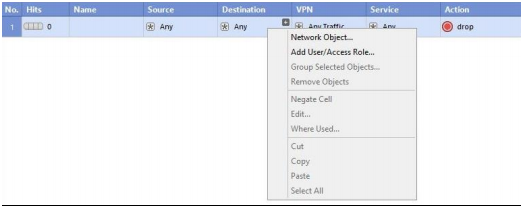

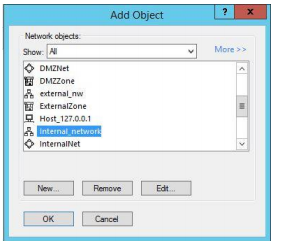

Пункт назначения – сетевой объект:

Добавляем объект – корпоративную сеть.

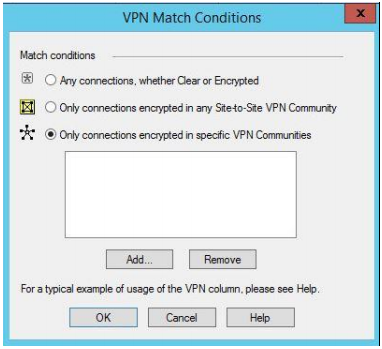

Редактируем окно с VPN.

В окошке выбора группы для применения политики выбираем удаленный доступ.

Политика безопасности в итоге должна выглядеть так:

Установка

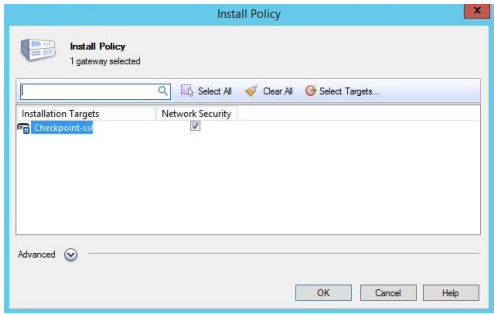

Чтобы установить политику, необходимо выбрать «Install»:

![]()

Выбрать опции:

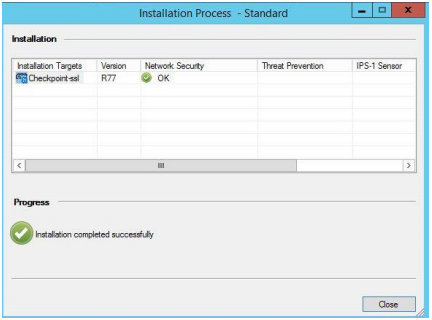

Когда установка подойдет к концу, вы получите следующее окно:

С политиками и работой со шлюзом более-менее разобрались. Пора переходить к основной теме статьи: аутентификации посредством JaCarta.

Сертификаты

Перед тем, как получить полноправный пользовательский доступ на основе использования сертификатов, предварительно их устанавливают на токен, используя ключ регистрации.

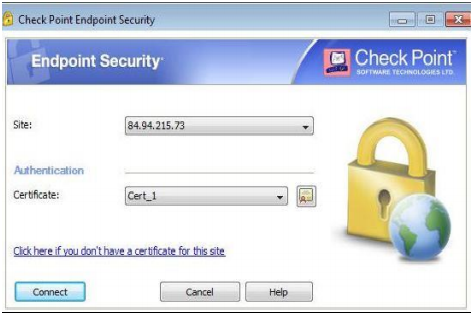

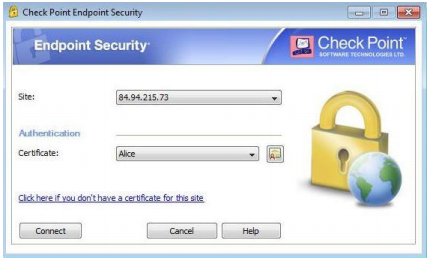

Вставляем токен в USB-порт. Далее необходимо открыть приложение Check Point Endpoint Security.

Данные для авторизации – те же, что и ранее.

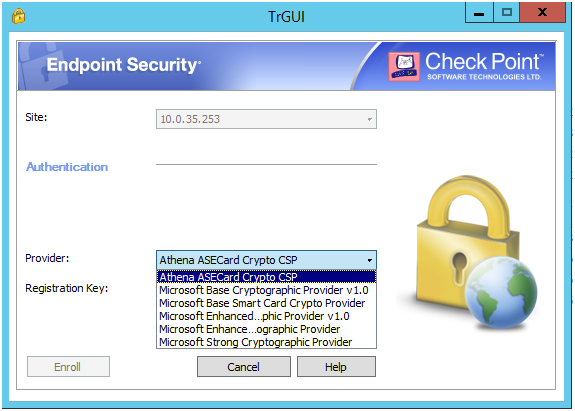

Необходимо нажать на ссылку внизу. В открывшемся окне:

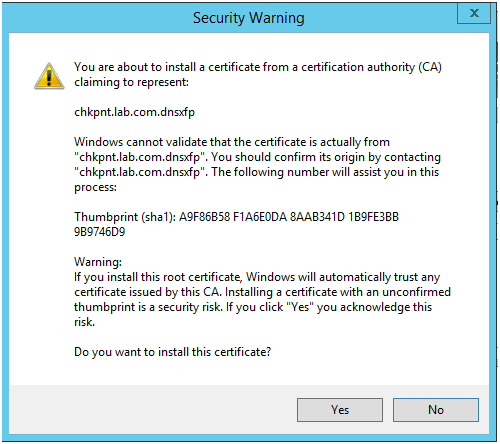

Ключ – тот самый, что мы просили ранее сохранить. Далее в выпадающем окне с токенами необходимо ввести PIN от используемой карты. Далее – соглашаемся установить собственный сертификат от Check Point.

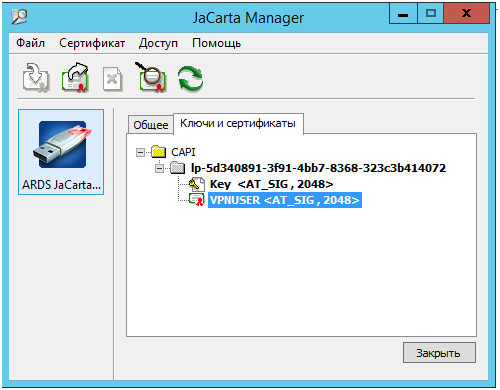

После завершения установки необходимо перейти в JaCarta Client и убедиться в успешности всех вышеперечисленных действий.

Извлечение

Ранее мы говорили о важности контролирования удаления смарт-карты, и теперь пора провести настройку для данного контроля.

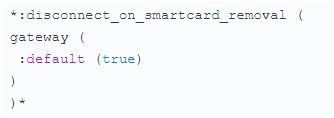

Первым делом, необходимо найти и отредактировать файл на шлюзе: $FWDIR/conf/trac_client_1.ttm.

В данной строке могут быть параметры:

true – разрешение на обнаружение извлечения смарт-карты.

false – соответственно, запрет.

client_decide – клиент сам вправе решать, оповещать ли об удалении смарт-карты.

Сохраняемся. Используя Smart DashBoard, необходимо провести установку политики.

На клиентском устройстве при этом необходимо зайти в настройки Endpoint Security и установить следующие параметры:

Итог работы

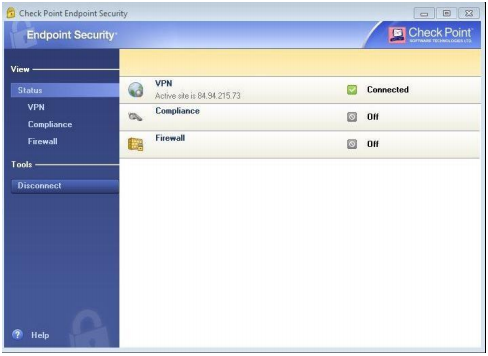

Снова возвращаемся к Check Point ES, используя токен.

Выбираем сертификат, подключаемся и набираем PIN. После пройденной аутентификации вы увидите следующее:

Таким образом, теперь вы можете провести подобные действия для всех необходимых устройств в сети. Это значительно повысит безопасность всей вашей сети, а затраты на использование JaCarta PKI – окупят себя со временем, поскольку утечка информации снизится до минимума.