Аудит безопасности от Check Point (Часть 3)

Аудит безопасности от Check Point (Часть 3)

В предыдущих статьях было много сказано о Security CheckUP, даже приведены настройки и результат работы данного аудита безопасности.

Техническая

Задать вопрос специалисту -> Info@linkas.ru

В предыдущих статьях было много сказано о Security CheckUP, даже приведены настройки и результат работы данного аудита безопасности.

|

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

3. Контроль доступности данных:

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца! Почта для вопросов и заявок - info@lincas.ru, sales@lincas.ru Горячая линия - Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39 |

В предыдущих статьях было много сказано о Security CheckUP, даже приведены настройки и результат работы данного аудита безопасности.

Теперь – еще ближе к практике, знакомимся с возможностями данного решения.

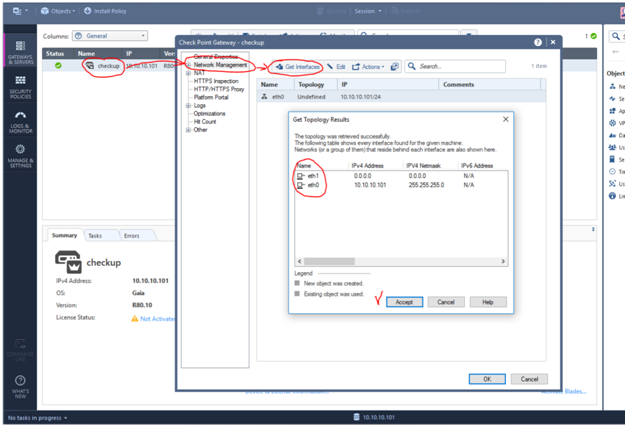

Если помните, ранее мы создавали два коммутатора. На первом этапе работы необходимо выстроить сеть в определенную топологию.

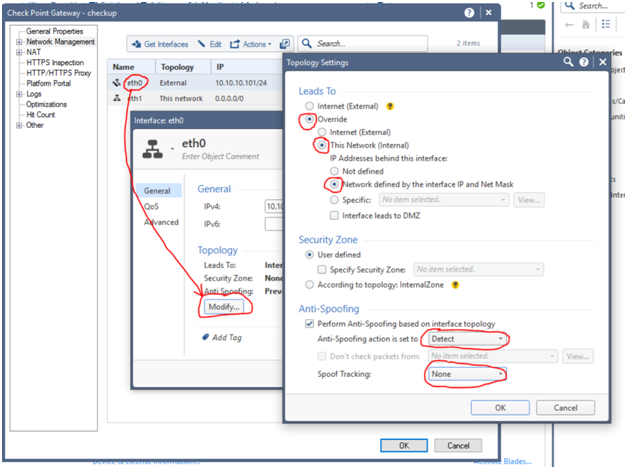

Чтобы отчет получился максимально «чистым», выберем первый интерфейс и отметим для него следующие опции. Самое важное – чтобы лог-файлы с данного устройства не примешивались к зеркалированному трафику. Интерфейс должен быть внутренним.

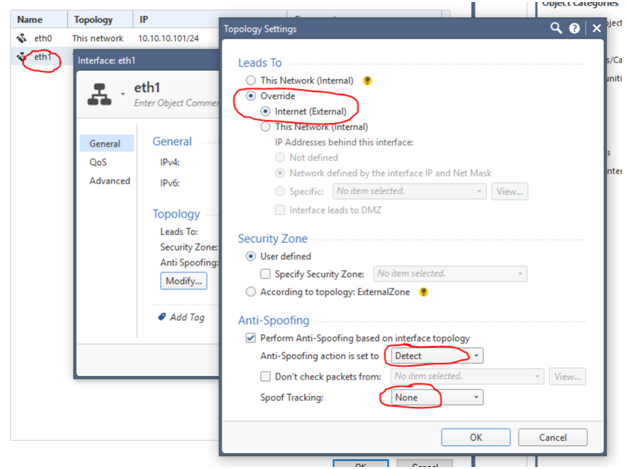

Второй интерфейс уже определяется как внешний

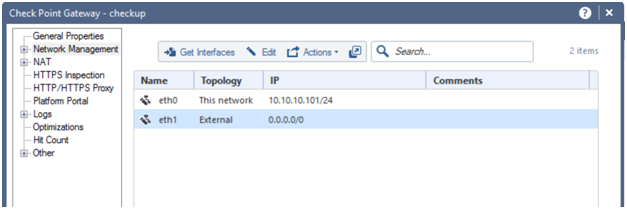

Должно получиться так:

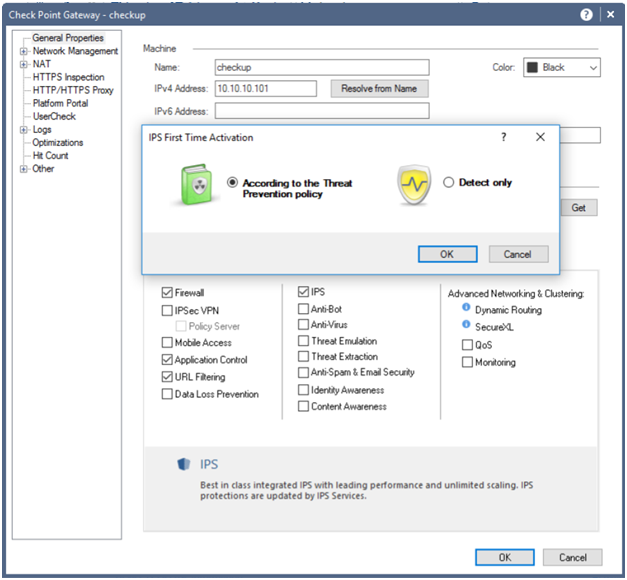

Ранее не раз упоминалось о блейдах, используемых для обеспечения безопасности от Check Point. Самое время познакомиться с ними поближе, уделив особое внимание их настройке.

Единственное, что вам недоступно в демо-режиме – облачная песочница. Можно попробовать запросить лицензию на месяц.

Но пока идем дальше.

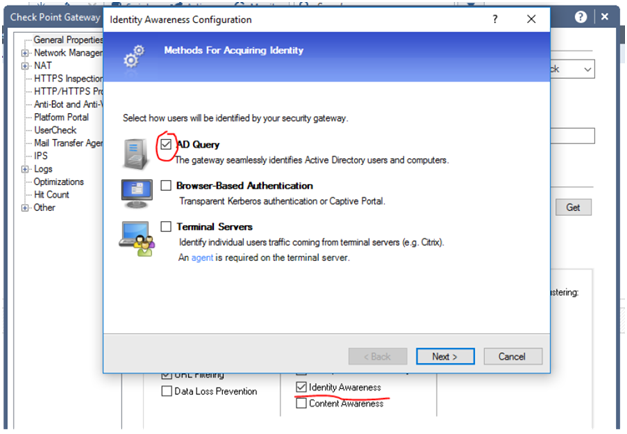

Для определения пользователей используем аутентификацию по имени пользователя, за это отвечает блейд Identity Awareness, работающий с Active Directory.

Самое важное – использование для этого «админской» учетной записи. Так, устройство способно получать из каталога данные, которые в дальнейшем сопоставляются по типу «адрес-имя».

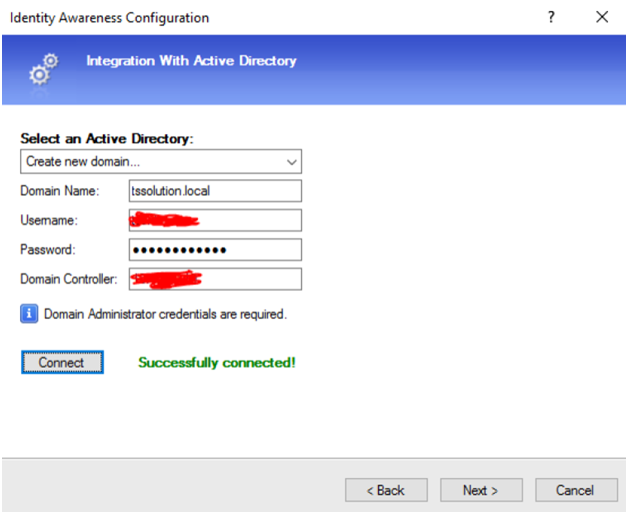

Теперь необходимо указать данные для входа (в том числе адрес каталога)

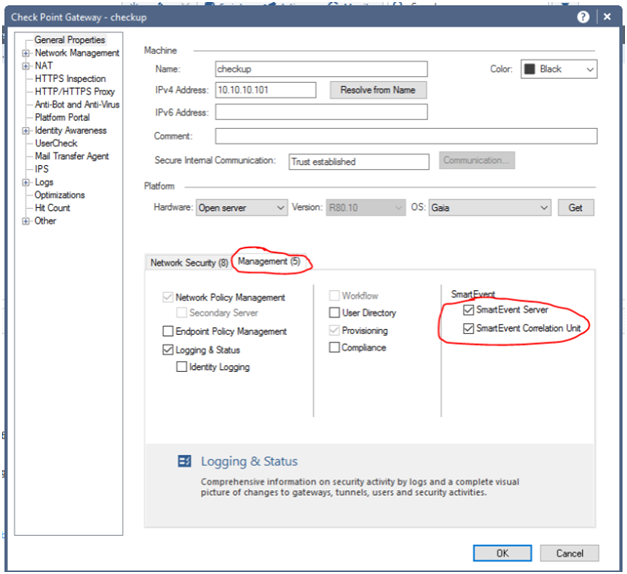

После включения всех необходимых блейдов, мы забыли только про один, который и отвечает за сбор статистики и отчетных данных по безопасности сети.

Соглашаемся со всеми настройками и идем дальше.

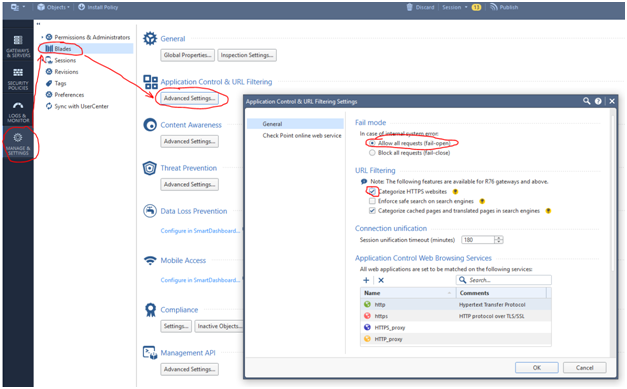

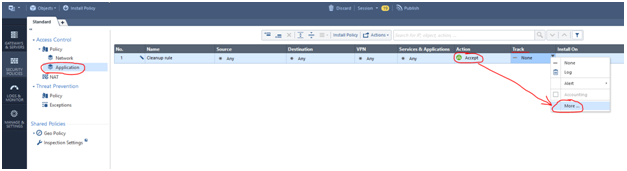

Чтобы защита стала более эффективной, необходимо поиграть с некоторыми настройками по-умолчанию. Перейдем к первому блейду – контроль приложений.

Необходимо установить все параметры согласно картинке.

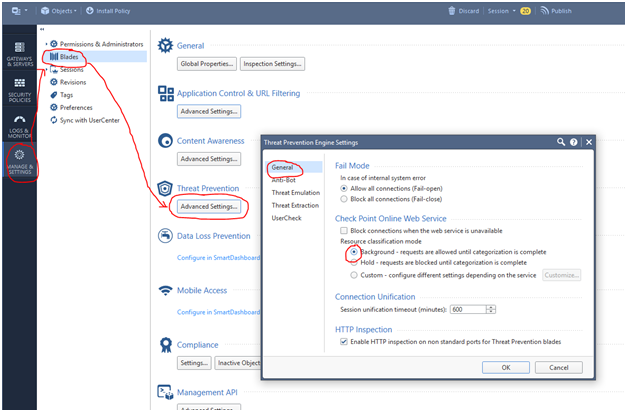

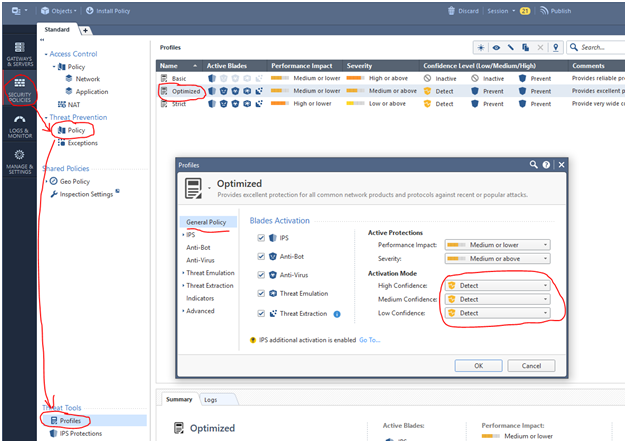

Для блейда предотвращение угроз:

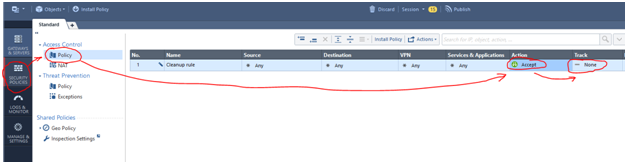

Теперь можно переходить к настройкам политик безопасности, и начнем с опций межсетевого экрана. Очень важно отключить сбор статистики для него, поскольку данная информация не несет практической пользы в отчете.

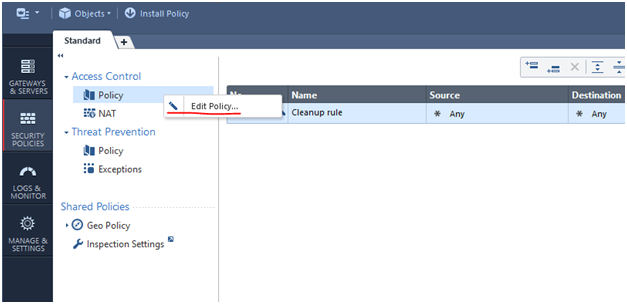

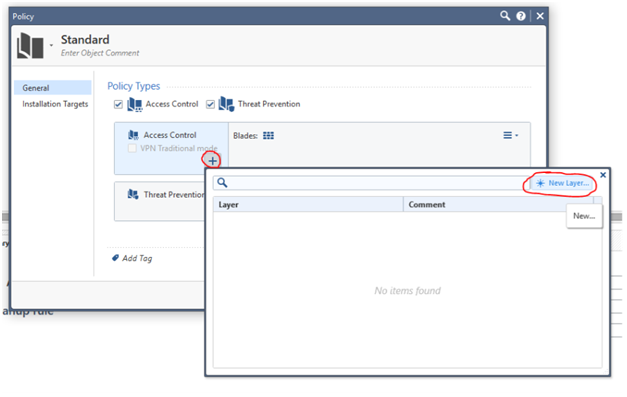

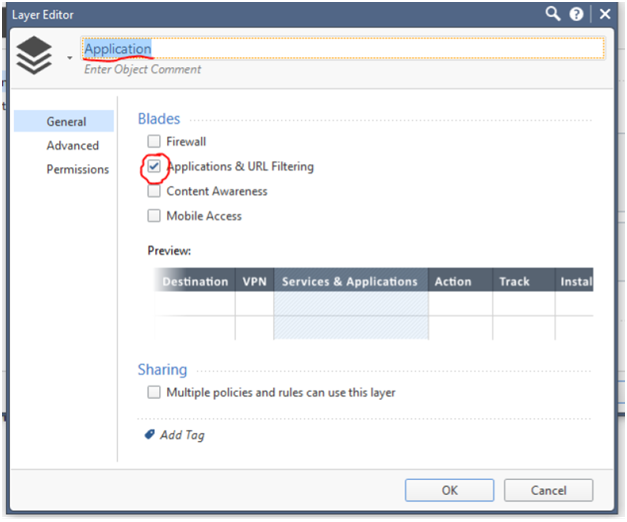

Вернемся немного назад – к контролю приложений и url-фильрации. Для них необходимо включить политику безопасности:

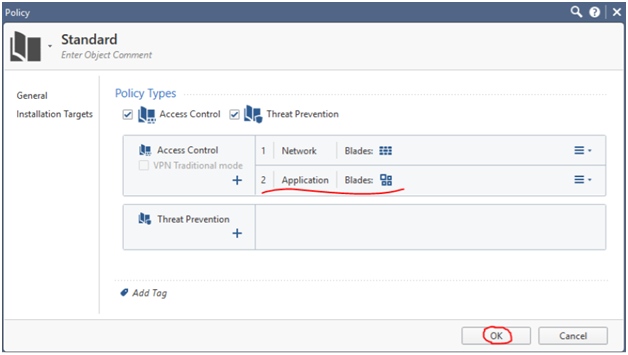

Добавляем имя политики и отмечаем используемые блейды.

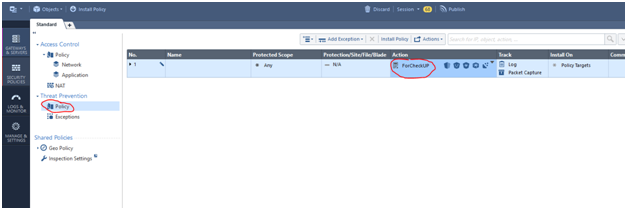

В итоге должно быть так (если у вас не так, вернитесь к настройкам и проверьте все еще раз):

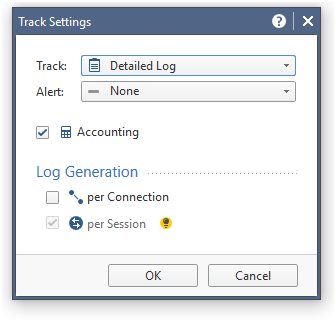

Для данной политики необходимо разрешить весь трафик, а также включить логгирование и учет:

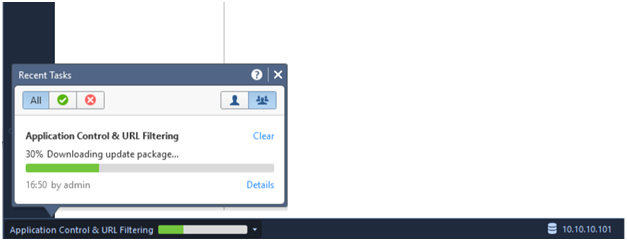

После всех операций необходимо провести обновление баз.

И опять вернемся чуточку назад, теперь уже к политике блейда предотвращения угроз.

Делаем все настройки согласно рисунку. Для скопированного трафика нет смысла в режиме «предотвращение», поэтому ставим на обнаружение.

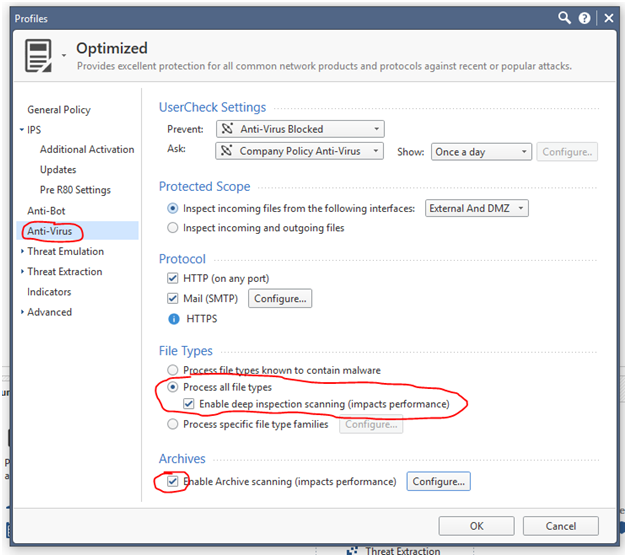

Следующий блейд – антивирус, настройки для него должны включать «deep scanning», а также проверку всех архивов (странно, что это не включено по-умолчанию).

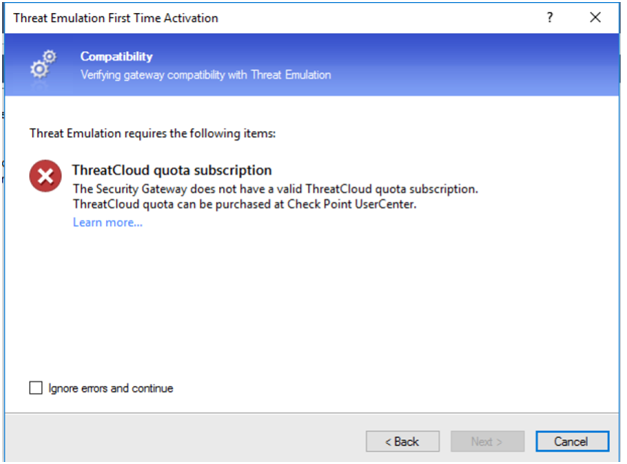

Мы опустим настройки для Threat Emulation, поскольку не каждый может воспользоваться лицензией для него.

В конце сохраняемся, указываем данные настройки для блейда предотвращения угроз.

Снова обновляемся и идем дальше.

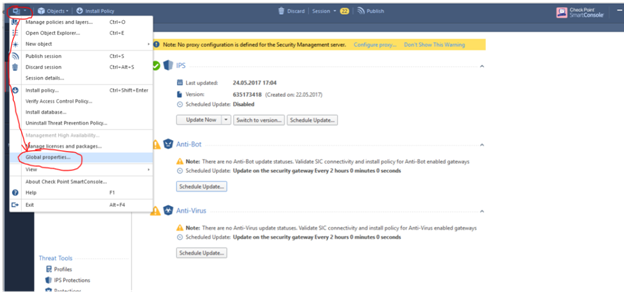

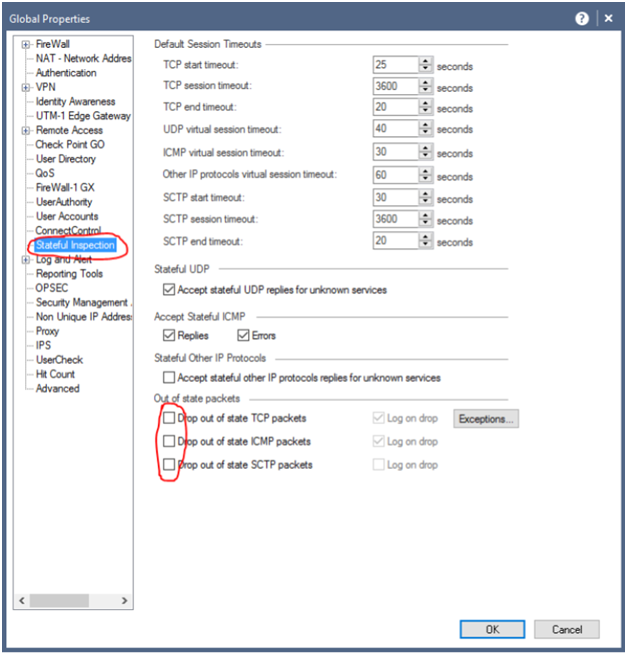

В глобальных настройках необходимо отключить дропы:

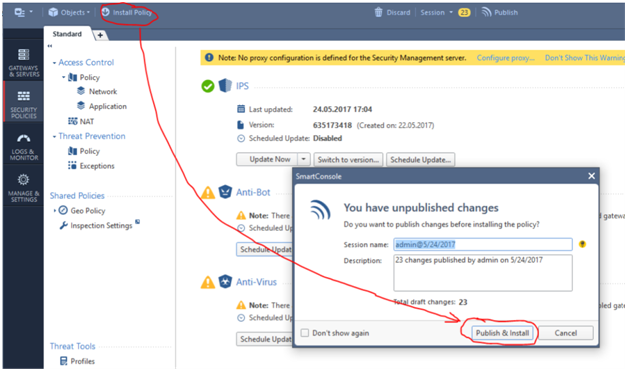

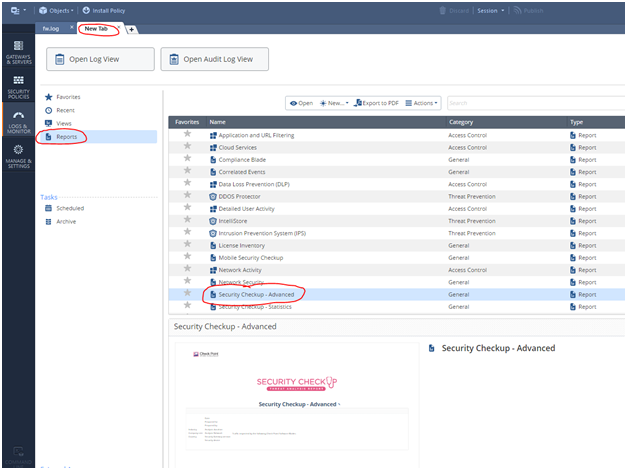

Наконец, когда все настройки сделаны, а политики созданы, необходимо их установить. Для этого:

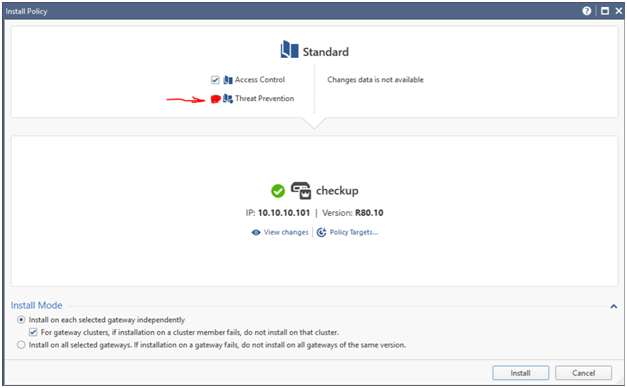

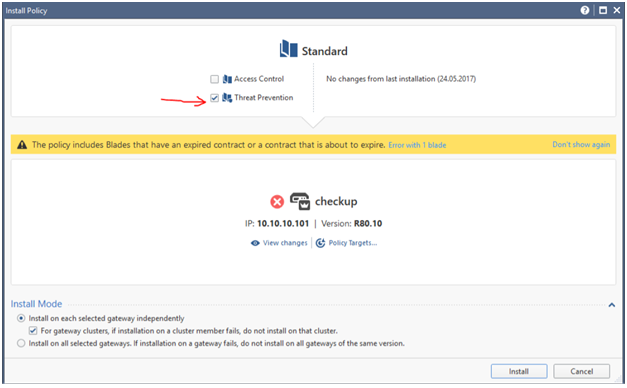

Так как блейд предотвращения не сможет установиться без контроля доступа, сначала необходимо установить его:

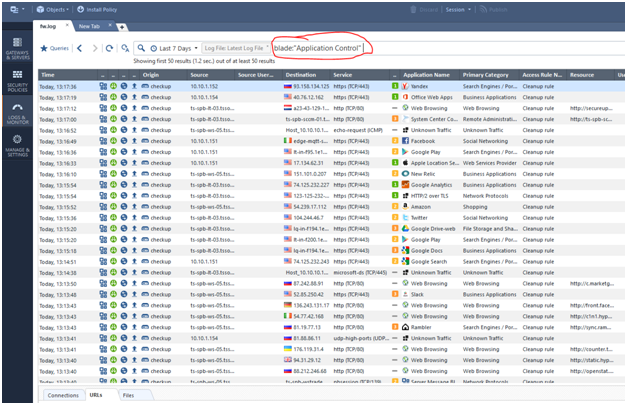

На этом весь процесс подготовки решения по аудиту можно считать завершенным. Все необходимые нюансы, которые необходимы для отчета, были отмечены. Чтобы проверить правильность своих действий, можно вернуться к главному окну и провести фильтрацию по одному из блейдов:

Для дополнительной проверки можно оставить сбор статистики на сутки, например, и вывести отчет по нему.

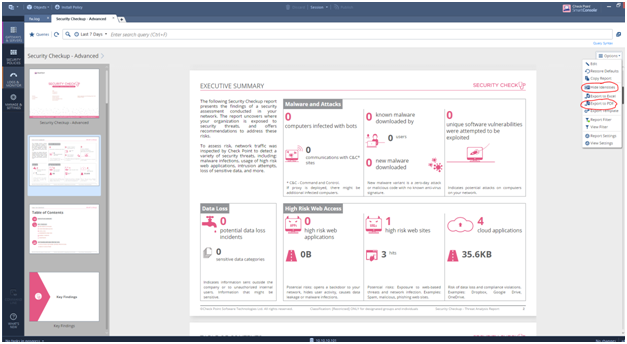

А вот и долгожданный отчет:

Как уже ранее было сказано, идеальное время для сбора всех необходимых случаев – две недели. Поэтому, если спустя сутки, вы уже получили определенный результат, можете смело оставлять работу Security CheckUP «в свободном плавании». Язык, кстати, можно выбрать на процессе установки виртуальной машины.

Итак, спустя 3 части разговоров о данном решении от Check Point, что можно понять? Во-первых, можно оценить всю необходимость аудита (в первой части были довольно неплохие результаты, которые наталкивают на определенные проблемы с безопасностью), во-вторых, наглядно увидеть, как просто настроить и запустить подобную проверку для своей сети.

Надеемся, что данный материал поможет вам при обеспечении безопасности вашей сети.